Les chercheurs ont détaillé ce qu’ils appellent la « première tentative réussie » de décryptage des données infectées par Rançongiciel Hive sans dépendre de la clé privée utilisée pour verrouiller l’accès au contenu.

« Nous avons pu récupérer la clé principale pour générer la clé de chiffrement de fichier sans la clé privée de l’attaquant, en utilisant une vulnérabilité cryptographique identifiée par analyse », a déclaré un groupe d’universitaires de l’Université Kookmin de Corée du Sud. mentionné dans un nouvel article analysant son processus de cryptage.

Hive, comme d’autres groupes de cybercriminels, exploite un rançongiciel en tant que service qui utilise différents mécanismes pour compromettre les réseaux commerciaux, exfiltrer des données et chiffrer les données sur les réseaux, et tenter de collecter une rançon en échange de l’accès au logiciel de décryptage.

Il a été observé pour la première fois en juin 2021, lorsqu’il a frappé une entreprise appelée Altus Group. Hive exploite une variété de méthodes de compromis initiales, y compris des serveurs RDP vulnérables, des informations d’identification VPN compromises, ainsi que des e-mails de phishing avec des pièces jointes malveillantes.

Le groupe pratique également le schéma de plus en plus lucratif de double extorsiondans lequel les acteurs vont au-delà du simple cryptage en exfiltrant également les données sensibles des victimes et en menaçant de divulguer les informations sur leur site Tor, « Fuites de la ruche. »

Au 16 octobre 2021, le programme Hive RaaS avait victimisé au moins 355 entreprises, le groupe sécurisant le huitième place parmi les 10 principales souches de ransomwares en termes de revenus en 2021, selon la société d’analyse de blockchain Chainalysis.

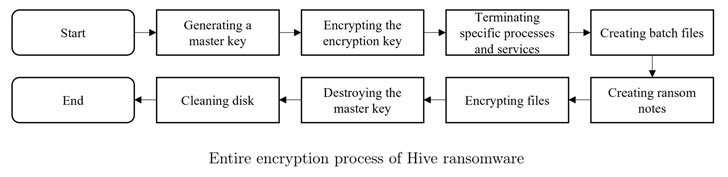

Les activités malveillantes associées au groupe ont également incité le Federal Bureau of Investigation (FBI) des États-Unis à publier un Dernière nouvelles détaillant le mode opératoire des attaques, notant comment le rançongiciel met fin aux processus liés aux sauvegardes, à l’antivirus et à la copie de fichiers pour faciliter le chiffrement.

La vulnérabilité cryptographique identifiée par les chercheurs concerne le mécanisme par lequel les clés principales sont générées et stockées, la souche de ransomware ne cryptant que certaines parties du fichier par opposition à l’intégralité du contenu à l’aide de deux flux de clés dérivé de la clé principale.

« Pour chaque processus de chiffrement de fichier, deux flux de clés de la clé principale sont nécessaires », ont expliqué les chercheurs. « Deux flux de clés sont créés en sélectionnant deux décalages aléatoires à partir de la clé principale et en extrayant respectivement 0x100000 octets (1MiB) et 0x400 octets (1KiB) du décalage sélectionné. »

Le flux de clé de chiffrement, qui est créé à partir d’un Opération XOR des deux flux de clés, est ensuite XORed avec les données dans des blocs alternés pour générer le fichier chiffré. Mais cette technique permet également de deviner les flux de clés et de restaurer la clé principale, permettant ainsi de décoder les fichiers chiffrés sans la clé privée de l’attaquant.

Les chercheurs ont déclaré qu’ils étaient capables de militariser la faille pour concevoir une méthode permettant de récupérer de manière fiable plus de 95 % des clés utilisées lors du chiffrement.

« La clé principale a récupéré 92 % a réussi à déchiffrer environ 72 % des fichiers, la clé principale a restauré 96 % a réussi à déchiffrer environ 82 % des fichiers, et la clé principale a restauré 98 % a réussi à déchiffrer environ 98 % des fichiers, » ont déclaré les chercheurs.