Le principal équipement de réseau Cisco Systems a déclaré qu’il ne prévoyait pas de corriger une vulnérabilité de sécurité critique affectant certains de ses routeurs pour petites entreprises, incitant plutôt les utilisateurs à remplacer les périphériques.

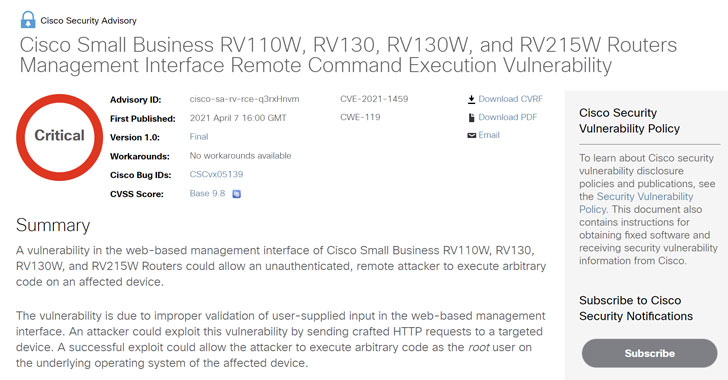

Le bogue, suivi comme CVE-2021-1459, est évalué avec un CVSS score de 9,8 sur 10 et affecte le pare-feu VPN RV110W et les routeurs Small Business RV130, RV130W et RV215W, permettant à un attaquant distant non authentifié d’exécuter du code arbitraire sur une appliance affectée.

La faille, qui découle d’une validation incorrecte des entrées fournies par l’utilisateur dans l’interface de gestion Web, pourrait être exploitée par un acteur malveillant pour envoyer des requêtes HTTP spécialement conçues à l’appareil ciblé et réaliser l’exécution de code à distance.

« Un exploit réussi pourrait permettre à l’attaquant d’exécuter du code arbitraire en tant qu’utilisateur root sur le système d’exploitation sous-jacent du périphérique affecté, » Cisco mentionné dans son avis.

Le chercheur en sécurité Treck Zhou a été reconnu pour avoir signalé la vulnérabilité. Bien que la société ait noté qu’il n’y avait aucune preuve de tentatives d’exploitation actives dans la nature, elle n’a pas l’intention de publier un correctif ou de mettre à disposition des solutions de contournement, citant que les produits ont atteint la fin de vie.

«Les routeurs Cisco Small Business RV110W, RV130, RV130W et RV215W sont entrés dans le processus de fin de vie», a déclaré la société. « Les clients sont encouragés à migrer vers les routeurs Cisco Small Business RV132W, RV160 ou RV160W. »

Par ailleurs, Cisco a également mises à jour logicielles publiées pour corriger plusieurs vulnérabilités dans le logiciel Cisco SD-WAN vManage (CVE-2021-1137, CVE-2021-1479 et CVE-2021-1480) qui pourraient permettre à un attaquant distant non authentifié d’exécuter du code arbitraire ou d’autoriser un attaquant local authentifié pour obtenir des privilèges accrus sur un système affecté.

En raison d’une condition de dépassement de la mémoire tampon, la gravité CVE-2021-1479 est évaluée à 9,8, dont l’exploitation réussie «pourrait permettre à l’attaquant d’exécuter du code arbitraire sur le système d’exploitation sous-jacent avec les privilèges root».