La plateforme DevOps CircleCI a exhorté mercredi ses clients à faire tourner tous leurs secrets suite à un incident de sécurité non spécifié.

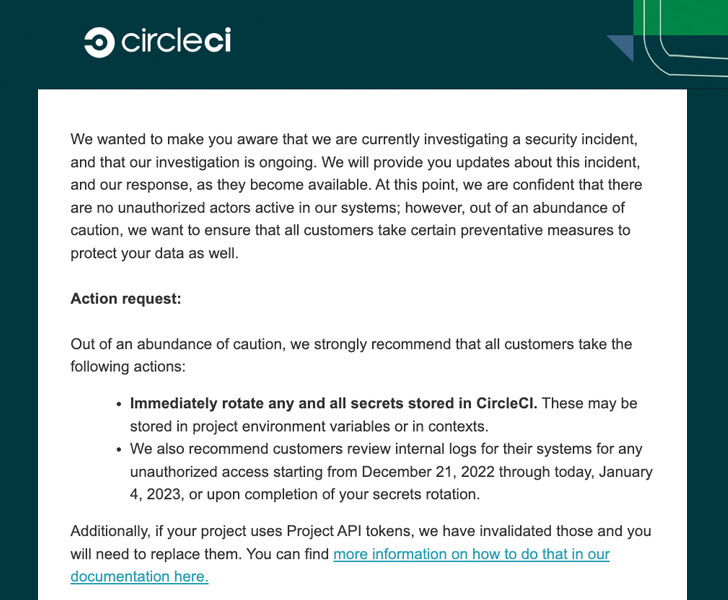

La société a déclaré qu’une enquête était actuellement en cours, mais a souligné qu' »aucun acteur non autorisé n’est actif dans nos systèmes ». Des détails supplémentaires devraient être partagés dans les prochains jours.

« Faites immédiatement tourner tous les secrets stockés dans CircleCI », a déclaré le directeur de la technologie de CircleCI, Rob Zuber, m’a dit dans un avis laconique. « Ceux-ci peuvent être stockés dans des variables d’environnement de projet ou dans des contextes. »

CircleCI recommande également aux utilisateurs de consulter les journaux internes à la recherche de signes d’accès non autorisé à partir du 21 décembre 2022 jusqu’au 4 janvier 2023 ou jusqu’à la rotation des secrets.

Le service de développement de logiciels n’a pas divulgué d’autres détails sur la violation, mais a déclaré qu’il avait également invalidé tous Jetons d’API de projet et qu’il faut les remplacer.

La divulgation intervient des semaines après que la société a annoncé qu’elle avait publié mises à jour de fiabilité au service le 21 décembre 2022, pour résoudre les « problèmes systémiques » sous-jacents.

C’est aussi la dernière brèche à frapper CircleCI ces dernières années. La société, en septembre 2019, révélé « activité inhabituelle » liée à un fournisseur d’analyse tiers qui a entraîné un accès non autorisé aux noms d’utilisateur et adresses e-mail associés à GitHub et Bitbucket.

Puis l’année dernière, il a alerté les utilisateurs que de fausses notifications par e-mail CircleCI étaient utilisées pour voler les informations d’identification GitHub et les codes d’authentification à deux facteurs (2FA).

Les référentiels de code GitHub de Slack volés

Ce n’est tout simplement pas CircleCI, comme Slack l’a révélé le 31 décembre 2022, qui a pris connaissance d’un problème de sécurité qui impliquait un accès non autorisé à un sous-ensemble de ses référentiels de code source sur GitHub.

Le problème, qui a été révélé le 29 décembre 2022, a entraîné le vol d’un nombre limité de jetons d’employés Slack qui ont ensuite été utilisés pour accéder à son référentiel GitHub, permettant finalement à l’adversaire de télécharger le code source.

Slack, cependant, a déclaré qu’aucune action du client n’était requise et que la violation avait été rapidement contenue. Les identifiants ont depuis été invalidés.

« Aucun référentiel téléchargé ne contenait de données client, de moyens d’accéder aux données client ou à la base de code principale de Slack », a déclaré la société appartenant à Salesforce. m’a dit. « L’auteur de la menace n’a pas accédé à d’autres zones de l’environnement de Slack, y compris l’environnement de production, et il n’a pas accédé à d’autres ressources Slack ou données client. »

Le service de messagerie instantanée n’a pas partagé plus d’informations sur la façon dont les jetons des employés ont été volés, mais a souligné que « l’accès non autorisé ne résultait pas d’une vulnérabilité inhérente à Slack ».