Chaque année, des milliards d’informations d’identification apparaissent en ligne, que ce soit sur le Web sombre, le Web clair, les sites de collage ou dans les décharges de données partagées par les cybercriminels. Ces informations d’identification sont souvent utilisées pour les attaques de prise de contrôle de compte, exposant les organisations à des violations, des ransomwares et des vols de données.

Alors que les RSSI sont conscients des menaces d’identité croissantes et disposent de plusieurs outils dans leur arsenal pour aider à réduire le risque potentiel, la réalité est que les méthodologies existantes se sont révélées largement inefficaces. Selon le Rapport d’enquête sur les violations de données Verizon 2022plus de 60 % des violations impliquent des informations d’identification compromises.

Les attaquants utilisent des techniques telles que l’ingénierie sociale, la force brute et l’achat d’informations d’identification divulguées sur le dark web pour compromettre les identités légitimes et obtenir un accès non autorisé aux systèmes et aux ressources des organisations victimes.

Les adversaires tirent souvent parti du fait que certains mots de passe sont partagés entre différents utilisateurs, ce qui facilite la violation de plusieurs comptes dans la même organisation. Certains employés réutilisent les mots de passe. D’autres utilisent un modèle partagé dans leurs mots de passe entre divers sites Web. Un adversaire peut utiliser des techniques de piratage et des attaques par dictionnaire pour surmonter les permutations de mot de passe en tirant parti d’un modèle partagé, même si le mot de passe est haché. Le principal défi pour l’organisation est que les pirates n’ont besoin que d’un seul mot de passe pour s’introduire.

Pour atténuer efficacement leur exposition, compte tenu des informations actuelles sur les menaces, les organisations doivent se concentrer sur ce qui est exploitable du point de vue de l’adversaire.

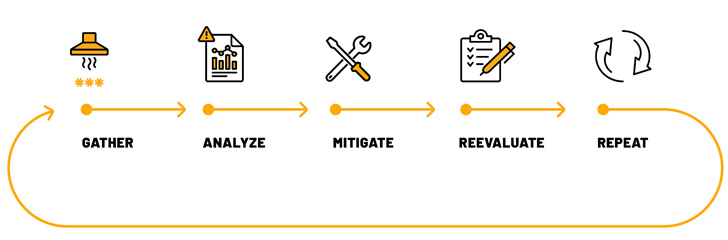

Voici cinq étapes que les organisations devraient suivre pour atténuer l’exposition des informations d’identification :

Recueillir les données d’identification divulguées

Pour commencer à résoudre le problème, les équipes de sécurité doivent collecter des données sur les informations d’identification qui ont été divulguées en externe à divers endroits, du Web ouvert au Web sombre. Cela peut leur donner une première indication du risque pour leur organisation, ainsi que les informations d’identification individuelles qui doivent être mises à jour.

Analyser les données

À partir de là, les équipes de sécurité doivent identifier les informations d’identification qui pourraient réellement conduire à des risques de sécurité. Un attaquant prendrait les combinaisons de nom d’utilisateur et de mot de passe (en texte clair ou haché), puis essaierait de les utiliser pour accéder à des services ou à des systèmes. Les équipes de sécurité doivent utiliser des techniques similaires pour évaluer leurs risques. Ceci comprend:

- Vérifier si les informations d’identification autorisent l’accès aux actifs de l’organisation exposés à l’extérieur, tels que les services Web et les bases de données

- Tentative de déchiffrage des hachages de mots de passe capturés

- Validation des correspondances entre les données d’identification divulguées et les outils de gestion des identités de l’organisation, tels qu’Active Directory

- Manipuler les données brutes pour augmenter le nombre d’identités compromises. Par exemple, les utilisateurs utilisent généralement les mêmes modèles de mot de passe. Même si les informations d’identification divulguées ne permettent pas l’accès aux actifs externes ou correspondent aux entrées Active Directory, il peut être possible de trouver des correspondances supplémentaires en testant des variantes.

Atténuer les expositions aux informations d’identification

Après avoir validé les informations d’identification divulguées pour identifier les expositions réelles, les organisations peuvent prendre des mesures ciblées pour atténuer le risque qu’un attaquant fasse de même. Par exemple, ils pourraient effacer les comptes inactifs divulgués dans Active Directory ou initier des changements de mot de passe pour les utilisateurs actifs.

Réévaluer les processus de sécurité

Après une atténuation directe, les équipes de sécurité doivent évaluer si leurs processus actuels sont sûrs et apporter des améliorations lorsque cela est possible. Par exemple, s’ils sont confrontés à de nombreuses fuites d’informations d’identification correspondantes, ils peuvent recommander de modifier l’intégralité de la politique de mot de passe dans l’ensemble de l’organisation. De même, si des utilisateurs inactifs sont trouvés dans Active Directory, il peut être avantageux de revoir le processus de délocalisation des employés.

Répéter automatiquement

Les attaquants adoptent continuellement de nouvelles techniques. Les surfaces d’attaque changent, de nouvelles identités étant ajoutées et supprimées régulièrement. De même, les humains seront toujours sujets aux erreurs accidentelles. Par conséquent, un effort ponctuel pour trouver, valider et atténuer les expositions aux informations d’identification ne suffit pas. Pour parvenir à une sécurité durable dans un paysage de menaces hautement dynamique, les entreprises doivent continuellement répéter ce processus.

Cependant, les équipes de sécurité aux ressources limitées ne peuvent pas se permettre d’effectuer manuellement toutes ces étapes à une cadence suffisante. La seule façon de gérer efficacement la menace est d’automatiser le processus de validation.

Pentera offre aux organisations un moyen d’émuler automatiquement les techniques des attaquants, en tentant d’exploiter les informations d’identification divulguées à la fois à l’extérieur et à l’intérieur du réseau. Pour boucler la boucle de validation, Pentera fournit des informations sur les chemins d’attaque complets, ainsi que des étapes de correction exploitables qui permettent aux organisations de maximiser efficacement leur force d’identité.

Pour découvrir comment Pentera peut vous aider à réduire le risque d’exposition accidentelle des informations d’identification de votre organisation, contactez-nous aujourd’hui pour demander une démo.