Des chercheurs en cybersécurité ont divulgué des détails sur une nouvelle famille de logiciels malveillants qui s’appuie sur le Common Log File System (CLFS) pour masquer une charge utile de deuxième étape dans les fichiers de transactions du registre afin d’échapper aux mécanismes de détection.

L’équipe Mandiant Advanced Practices de FireEye, qui a fait la découverte, a surnommé le malware JOURNAL PRIVÉ, et son installateur, STASHLOG. Les détails concernant l’identité de l’acteur menaçant ou ses motivations restent flous.

Bien que le malware n’ait pas encore été détecté dans des attaques du monde réel visant des environnements clients ou n’ait pas encore été repéré en train de lancer des charges utiles de deuxième étape, Mandiant soupçonne que PRIVATELOG pourrait encore être en développement, le travail d’un chercheur ou déployé dans le cadre d’un projet hautement activité ciblée.

CLFS est un sous-système de journalisation à usage général dans Windows qui est accessible à la fois aux applications en mode noyau et en mode utilisateur telles que les systèmes de base de données, les systèmes OLTP, les clients de messagerie et les systèmes de gestion des événements réseau pour créer et partager des journaux de transactions hautes performances.

« Parce que le format de fichier n’est pas largement utilisé ou documenté, il n’y a pas d’outils disponibles qui peuvent analyser les fichiers journaux CLFS », chercheurs Mandiant expliqué dans un article publié cette semaine. « Cela offre aux attaquants la possibilité de masquer leurs données sous forme d’enregistrements de manière pratique, car elles sont accessibles via les fonctions API. »

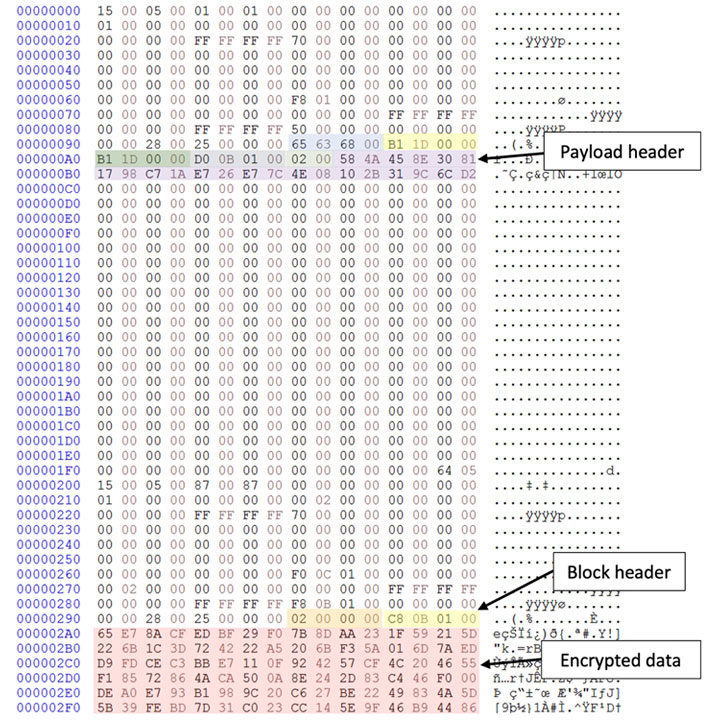

PRIVATELOG et STASHLOG sont dotés de fonctionnalités qui permettent au logiciel malveillant de s’attarder sur les appareils infectés et d’éviter la détection, notamment l’utilisation de chaînes obscurcies et de techniques de flux de contrôle qui sont expressément conçues pour rendre l’analyse statique lourde. De plus, le programme d’installation de STASHLOG accepte une charge utile de prochaine étape en tant qu’argument, dont le contenu est ensuite stocké dans un fichier journal CLFS spécifique.

Conçu comme une DLL 64 bits non masquée nommée « prntvpt.dll », PRIVATELOG, en revanche, exploite une technique appelée Piratage d’ordre de recherche DLL afin de charger la bibliothèque malveillante lorsqu’elle est appelée par un programme victime, en l’occurrence un service appelé « PrintNotify ».

« De la même manière que STASHLOG, PRIVATELOG commence par énumérer les fichiers *.BLF dans le répertoire de profil de l’utilisateur par défaut et utilise le fichier .BLF avec l’horodatage de la date de création le plus ancien », ont noté les chercheurs, avant de l’utiliser pour déchiffrer et stocker la charge utile de la deuxième étape.

Mandiant recommande aux organisations d’appliquer les règles YARA pour analyser les réseaux internes à la recherche de signes de logiciels malveillants et de surveiller les indicateurs potentiels de compromission (IoC) dans les événements « process », « imageload » ou « filewrite » associés aux journaux système de détection et de réponse des points de terminaison (EDR) .