Le malware de fraude bancaire Android connu sous le nom de RequinBot a de nouveau fait son apparition sur le Google Play Store officiel, se faisant passer pour des gestionnaires de fichiers pour contourner les restrictions du marché des applications.

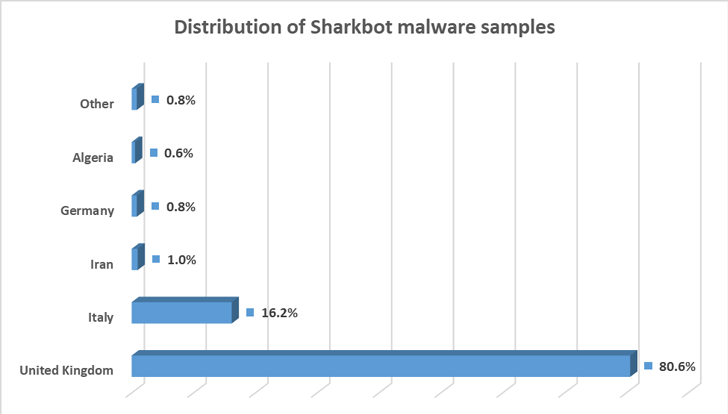

La majorité des utilisateurs qui ont téléchargé les applications malveillantes se trouvent au Royaume-Uni et en Italie, la société roumaine de cybersécurité Bitdefender a dit dans une analyse publiée cette semaine.

SharkBot, découvert pour la première fois fin 2021 par Cleafy, est un récurrent menace mobile distribuée à la fois sur le Google Play Store et d’autres magasins d’applications tiers.

L’un des principaux objectifs du cheval de Troie est d’initier des transferts d’argent à partir d’appareils compromis via une technique appelée « Système de transfert automatique » (ATS), dans lequel une transaction déclenchée via une application bancaire est interceptée pour échanger le compte du bénéficiaire avec un compte contrôlé par l’acteur en arrière-plan.

Il est capable de servir une fausse superposition de connexion lorsque les utilisateurs tentent d’ouvrir des applications bancaires légitimes, en volant les informations d’identification dans le processus.

Souvent, ces applications offrent des fonctionnalités apparemment inoffensives, se faisant passer pour des logiciels antivirus et des nettoyeurs pour se faufiler dans Google Play Store. Mais ils servent également de compte-gouttes qui, une fois installés sur l’appareil, peuvent récupérer la charge utile des logiciels malveillants.

Les applications de compte-gouttes, maintenant supprimées, sont ci-dessous –

- X-File Manager (com.victorsoftice.llc) – 10 000+ téléchargements

- FileVoyager (com.potsepko9.FileManagerApp) – 5 000+ téléchargements

- LiteCleaner M (com.ltdevelopergroups.litecleaner.m) – 1 000+ téléchargements

LiteCleaner M est toujours disponible en téléchargement à partir d’un magasin d’applications tiers appelé Apksos, qui abrite également un quatrième artefact SharkBot du nom de « Phone AID, Cleaner, Booster » (com.sidalistudio.developer.app).

L’application X-File Manager, qui n’est accessible qu’aux utilisateurs en Italie, a attiré plus de 10 000 téléchargements avant d’être supprimée. Alors que Google réprime régulièrement les abus d’autorisations, le choix de l’auteur de la menace d’utiliser un gestionnaire de fichiers comme leurre n’est pas surprenant.

En effet, la politique du programme pour les développeurs de Google restreint l’autorisation d’installer des packages externes (REQUEST_INSTALL_PACKAGES) sur quelques catégories d’applications : navigateurs Web, messageries instantanées prenant en charge les pièces jointes, gestionnaires de fichiers, gestion des appareils d’entreprise, sauvegarde et restauration, et transfert d’appareils.

Invariablement, cette autorisation est utilisée abusivement pour télécharger et installer des logiciels malveillants à partir d’un serveur distant. Certaines des applications bancaires ciblées incluent Bank of Ireland, Bank of Scotland, Barclays, BNL, HSBC UK, Lloyds Bank, Metro Bank et Santander.

« L’application [i.e., the dropper] effectue des vérifications anti-émulateur et cible les utilisateurs de Grande-Bretagne et d’Italie en vérifiant si l’ISO de la carte SIM correspond à IT ou GB », ont déclaré les chercheurs de Bitdefender.

Il est recommandé aux utilisateurs qui ont installé les applications susmentionnées de les supprimer et de modifier immédiatement les mots de passe de leur compte bancaire. Il est également conseillé aux utilisateurs d’activer Play Store Protégeret examinez les notes et les avis des applications avant de les télécharger.