Cinq applications Android malveillantes avec plus de 130 000 installations cumulées ont été découvertes sur le Google Play Store, distribuant des chevaux de Troie bancaires comme SharkBot et Vultur, qui sont capables de voler des données financières et d’effectuer des fraudes sur l’appareil.

« Ces droppers poursuivent l’évolution incessante des applications malveillantes qui se faufilent dans la boutique officielle », a déclaré la société néerlandaise de sécurité mobile ThreatFabric à The Hacker News dans un communiqué.

« Cette évolution comprend le respect des politiques nouvellement introduites et le fait de se faire passer pour des gestionnaires de fichiers et de surmonter les limitations en chargeant de manière latérale la charge utile malveillante via le navigateur Web. »

Les cibles de ces compte-gouttes comprennent 231 applications bancaires et de portefeuille de crypto-monnaie d’institutions financières en Italie, au Royaume-Uni, en Allemagne, en Espagne, en Pologne, en Autriche, aux États-Unis, en Australie, en France et aux Pays-Bas.

Les applications dropper sur les magasins d’applications officiels comme Google Play sont devenues une technique de plus en plus populaire et efficace pour distribuer des logiciels malveillants bancaires aux utilisateurs sans méfiance, même si les acteurs de la menace derrière ces campagnes affinent continuellement leurs tactiques pour contourner les restrictions imposée par Google.

La liste des applications malveillantes, dont quatre sont toujours disponibles sur le marché numérique, est ci-dessous –

La dernière vague d’attaques SharkBot visant les utilisateurs bancaires italiens depuis début octobre 2022 impliquait l’utilisation d’un compte-gouttes déguisé en un pour déterminer le code fiscal du pays (« Codice Fiscale 2022 »).

Bien que la politique du programme pour les développeurs de Google limite l’utilisation du Autorisation REQUEST_INSTALL_PACKAGES pour éviter qu’il ne soit utilisé à mauvais escient pour installer des packages d’applications arbitraires, le compte-gouttes, une fois lancé, contourne cette barrière en ouvrant une fausse page de magasin Google Play se faisant passer pour la liste des applications, ce qui entraîne le téléchargement du logiciel malveillant sous le couvert d’une mise à jour.

L’externalisation de la récupération des logiciels malveillants vers le navigateur n’est pas la seule méthode adoptée par les acteurs criminels. Dans une autre instance repérée par ThreatFabric, le compte-gouttes se présentait comme une application de gestionnaire de fichiers, qui, conformément à la politique révisée de Google, est une catégorie autorisée à avoir l’autorisation REQUEST_INSTALL_PACKAGES.

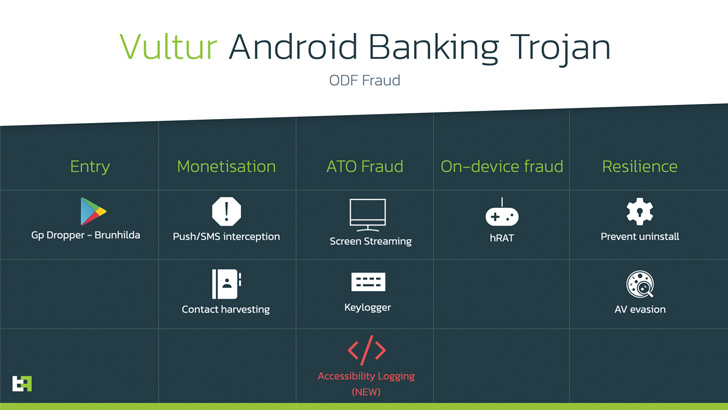

Trois compte-gouttes offraient également les fonctionnalités annoncées, mais étaient également dotés d’une fonction secrète qui incitait les utilisateurs à installer une mise à jour lors de l’ouverture des applications et leur accordait l’autorisation d’installer des applications à partir de sources inconnues, ce qui a conduit à la livraison de Vultur.

La nouvelle variante du cheval de Troie se distingue par l’ajout de fonctionnalités permettant de consigner de manière approfondie les éléments de l’interface utilisateur et les événements d’interaction (par exemple, les clics, les gestes, etc.), ce qui, selon ThreatFabric, pourrait être une solution de contournement à l’utilisation du Indicateur de fenêtre FLAG_SECURE par les applications bancaires pour éviter qu’elles ne soient capturées dans les captures d’écran.

Les découvertes de ThreatFabric viennent aussi de Cyble découvert une version améliorée du Cheval de Troie Drinik Android qui cible 18 banques indiennes en se faisant passer pour l’application officielle du service des impôts du pays pour siphonner des informations personnelles en abusant de l’API des services d’accessibilité.

« La distribution via des compte-gouttes sur Google Play reste le moyen le plus « abordable » et le plus évolutif d’atteindre les victimes pour la plupart des acteurs de différents niveaux », a noté la société.

« Alors que les tactiques sophistiquées comme la livraison d’attaques par téléphone nécessitent plus de ressources et sont difficiles à mettre à l’échelle, les droppers sur les magasins officiels et tiers permettent aux acteurs de la menace d’atteindre un large public sans méfiance avec des efforts raisonnables. »