Un ensemble de quatre applications Android publiées par le même développeur a été découverte, dirigeant les victimes vers des sites Web malveillants dans le cadre d’une campagne de logiciels publicitaires et de vol d’informations.

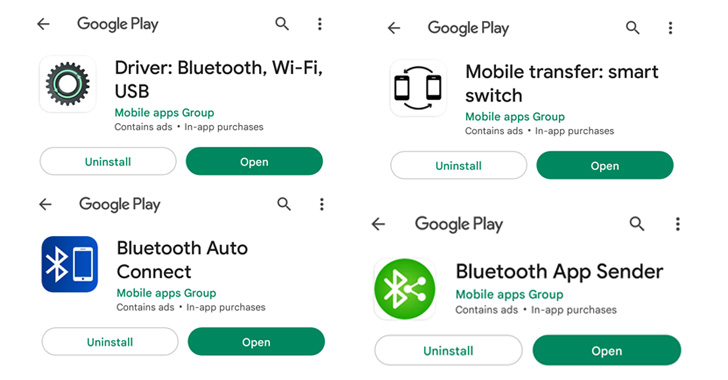

Les applications, publiées par un développeur nommé Groupe d’applications mobiles et actuellement disponibles sur le Play Store, ont été collectivement téléchargés plus d’un million de fois.

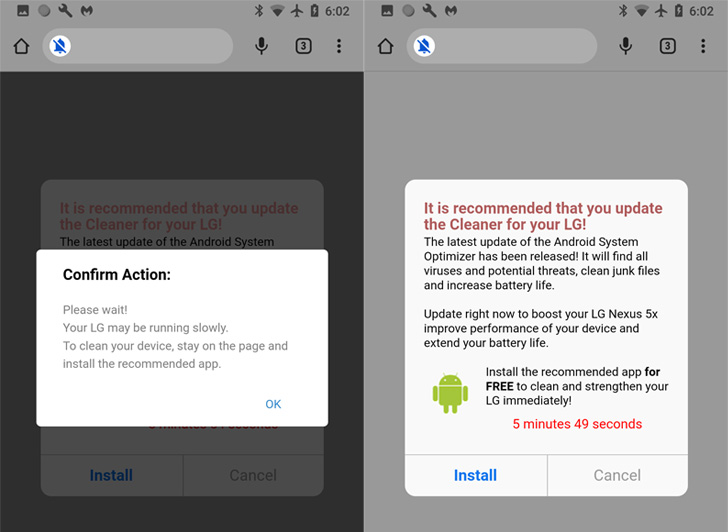

Selon Malwarebytesles sites Web sont conçus pour générer des revenus grâce à des publicités au paiement par clic et, pire, inciter les utilisateurs à installer des applications plus propres sur leurs téléphones dans le but de déployer des logiciels malveillants supplémentaires.

La liste des applications est la suivante –

- Expéditeur d’application Bluetooth (com.bluetooth.share.app) – 50 000+ téléchargements

- Connexion automatique Bluetooth (com.bluetooth.autoconnect.anybtdevices) – 1 000 000+ téléchargements

- Pilote : Bluetooth, Wi-Fi, USB (com.driver.finder.bluetooth.wifi.usb) – 10 000+ téléchargements

- Transfert mobile : commutateur intelligent (com.mobile.faster.transfer.smart.switch) – 1 000+ téléchargements

Il n’est pas surprenant que des applications malveillantes aient conçu de nouvelles façons de contourner les protections de sécurité de Google Play Store. L’une des tactiques les plus populaires adoptées par les acteurs de la menace consiste à introduire des retards basés sur le temps pour dissimuler leur comportement malveillant.

L’analyse de Malwarebytes a révélé que les applications avaient une période d’attente d’environ quatre jours avant d’ouvrir le premier site de phishing dans le navigateur Chrome, puis de lancer d’autres onglets toutes les deux heures.

Les applications font partie d’un malware plus large opération appelé Annonces masquéesqui est actif depuis au moins juin 2019 et a des antécédents de revenus illicites en redirigeant les utilisateurs vers des publicités.

Les résultats surviennent également lorsque des chercheurs de Guardio Labs ont divulgué les détails d’une campagne de publicité malveillante surnommée Couleurs dormantes qui exploite les extensions malveillantes de Google Chrome et de Microsoft Edge pour détourner les requêtes de recherche des utilisateurs vers un domaine contrôlé par un acteur.