D’anciens membres du cartel de la cybercriminalité Conti ont été impliqués dans cinq campagnes différentes ciblant l’Ukraine d’avril à août 2022.

Les conclusions, qui proviennent du Threat Analysis Group (TAG) de Google, s’appuient sur un rapport antérieur publié en juillet 2022, détaillant la cyberactivité continue visant la nation d’Europe de l’Est au milieu de la guerre russo-ukrainienne en cours.

« UAC-0098 est un acteur menaçant qui a historiquement livré le cheval de Troie bancaire IcedID, conduisant à des attaques de rançongiciels opérés par l’homme », a déclaré Pierre-Marc Bureau, chercheur au TAG. a dit dans un rapport partagé avec The Hacker News.

« L’attaquant s’est récemment concentré sur les organisations ukrainiennes, le gouvernement ukrainien et les organisations humanitaires et à but non lucratif européennes. »

On pense que l’UAC-0098 a fonctionné comme un courtier d’accès initial pour les groupes de rançongiciels tels que Quantum et Conti (alias FIN12, Gold Ulrick ou Wizard Spiker), dont le premier a été repris par Conti en avril 2022.

L’une des principales campagnes entreprises par le groupe en juin 2022 impliquait l’abus de la vulnérabilité Follina (CVE-2022-30190) dans le système d’exploitation Windows pour déployer CrescentImp et Cobalt Strike Beacons sur des hôtes ciblés dans les médias et les infrastructures critiques.

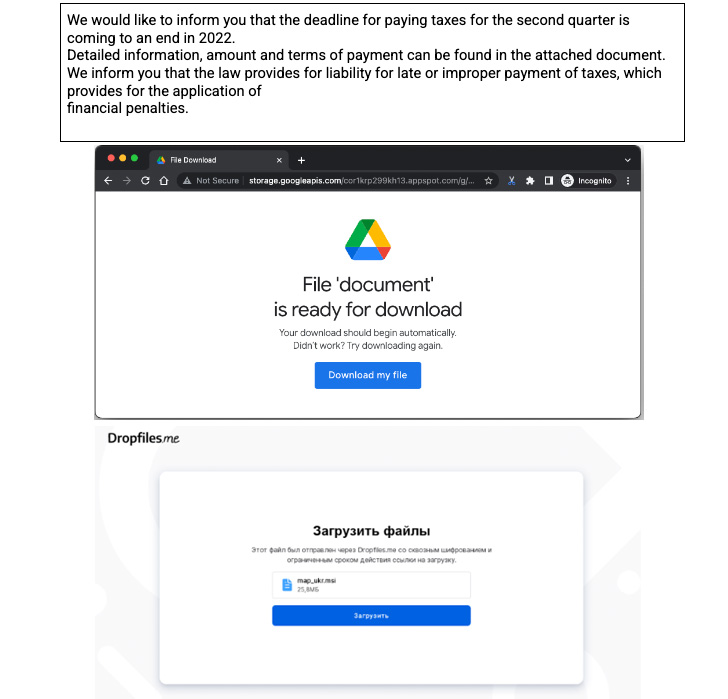

Mais cela semble faire partie d’une série d’attaques qui ont commencé fin avril 2022, lorsque le groupe a mené une campagne de phishing par e-mail pour fournir AnchorMail (alias LackeyBuilder), une variante de l’implant AnchorDNS du groupe TrickBot qui utilise SMTP pour la commande. -et-contrôle.

Des campagnes de phishing ultérieures distribuant IcedID et Cobalt Strike ont été dirigées contre des organisations ukrainiennes, frappant à plusieurs reprises le secteur de l’hôtellerie, dont certaines se sont fait passer pour la National Cyber Police d’Ukraine ou des représentants d’Elon Musk et de StarLink.

Vers la mi-mai, l’UAC-0098 aurait également exploité le compte compromis d’un hôtel en Inde pour envoyer des pièces jointes contenant des logiciels malveillants à des organisations travaillant dans l’industrie hôtelière en Ukraine, avant de s’étendre aux ONG humanitaires en Italie.

Des attaques similaires ont également été observées contre des entités des secteurs de la technologie, de la vente au détail et du gouvernement, le binaire IcedID étant dissimulé en tant que mise à jour Microsoft pour déclencher l’infection. Les étapes de post-exploitation réalisées suite à une compromission réussie n’ont pas été identifiées.

UAC-0098 est loin d’être le seul groupe de piratage affilié à Conti à avoir jeté son dévolu sur l’Ukraine depuis le début de la guerre. En juillet 2022, IBM Security X-Force a révélé que le gang TrickBot avait orchestré six campagnes différentes pour cibler systématiquement le pays avec une pléthore de logiciels malveillants.

« Les activités de l’UAC-0098 sont des exemples représentatifs de lignes floues entre des groupes motivés financièrement et soutenus par le gouvernement en Europe de l’Est, illustrant une tendance des acteurs de la menace à modifier leur ciblage pour s’aligner sur les intérêts géopolitiques régionaux », a déclaré Bureau.

« Le groupe démontre un vif intérêt à violer les entreprises opérant dans l’industrie hôtelière en Ukraine, allant jusqu’à lancer plusieurs campagnes distinctes contre les mêmes chaînes hôtelières. »