L’analyse de la vulnérabilité aboutit à Navigateur de sécurité d’Orange Cyberdefenses montrent que certaines vulnérabilités découvertes pour la première fois en 1999 se retrouvent encore aujourd’hui dans les réseaux. C’est préoccupant.

Âge des découvertes de COV

Nos analyses de vulnérabilité sont effectuées de manière récurrente, ce qui nous permet d’examiner la différence entre le moment où une analyse a été effectuée sur un actif et le moment où une découverte donnée sur cet actif a été signalée. Nous pouvons appeler cela le résultat « Âge ». Si les résultats signalés pour la première fois ne sont pas traités, ils se produiront dans plus d’analyses au fil du temps avec l’augmentation de l’âge, et nous pouvons donc suivre l’évolution de l’âge des résultats signalés au fil du temps.

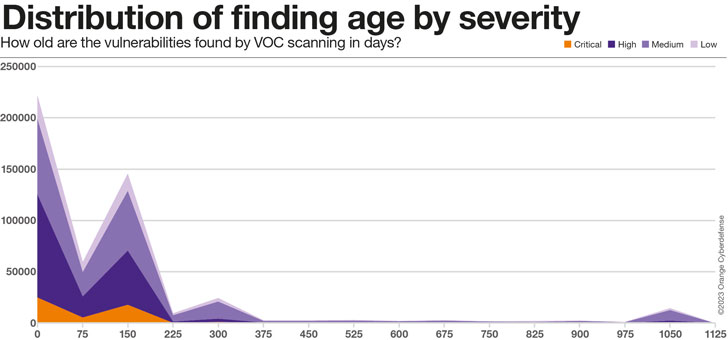

Comme l’illustre clairement le graphique ci-dessous, la majorité des résultats réels de notre ensemble de données, à tous les niveaux de gravité, datent de 75 à 225 jours. Il y a un deuxième «pic» à environ 300 jours, qui, selon nous, a plus à voir avec l’âge des données dans l’ensemble de données et peut donc être ignoré. Enfin, il y a une « bosse » fascinante à environ 1 000 jours, qui, selon nous, représente la « longue traîne » des résultats de l’ensemble de données qui ne seront tout simplement jamais abordés.

75 % des résultats de la « bosse » de 1 000 jours sont de gravité moyenne, mais 16 % sont classés comme étant de gravité élevée ou critique.

L’âge moyen des résultats de notre ensemble de données est autant influencé par les modifications de notre ensemble de clients et d’actifs que par tout facteur externe, comme le montre le degré élevé de variation. Pourtant, il y a une nette augmentation de l’âge moyen des résultats de 241 %, passant de 63 à 215 jours au cours des 24 mois depuis que nous avons intégré les clients sur cette plateforme.

Le regroupement approximatif des résultats confirmés de nos données d’analyse des vulnérabilités par « groupe d’âge » révèle ce qui suit :

- Seuls 20 % de toutes les constatations sont traitées en moins de 30 jours

- 80 % de toutes les découvertes prennent 30 jours ou plus pour être corrigées

- 57 % de tous les résultats mettent 90 jours ou plus à être corrigés.

- 215 jours Moyenne

Âge moyen/maxi des constatations par gravité

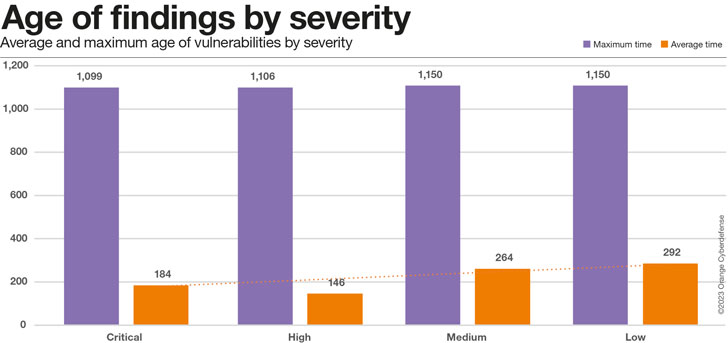

Le tableau ci-dessous suggère que même les vulnérabilités critiques prennent environ 6 mois en moyenne pour être résolues, mais c’est encourageant d’au moins 36 % plus vite que le temps pour les problèmes de faible gravité.

En examinant de plus près les lectures du temps moyen par rapport au temps maximum pour différentes cotes de criticité, nous nous retrouvons avec le tableau ci-dessous.

Alors que notre conclusion selon laquelle les problèmes critiques sont résolus plus rapidement représente le temps d’atténuation moyen, le temps maximum est constamment élevé, quelle que soit la criticité.

Nous devrons surveiller davantage cette métrique à mesure que l’ensemble de données se développera à l’avenir.

Comparaison de l’industrie

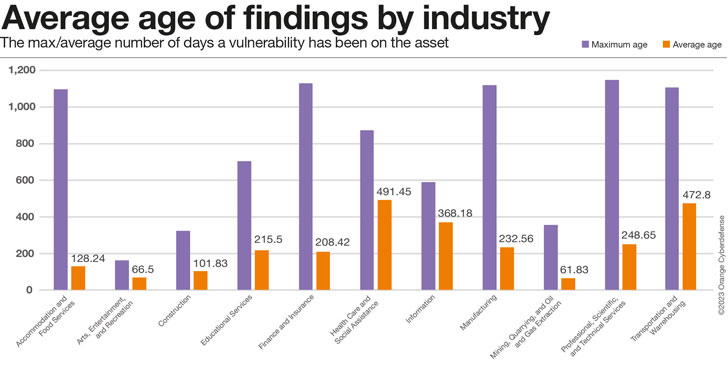

L’âge maximal des résultats dans la vue ci-dessous sert autant à indiquer depuis combien de temps les clients de cette industrie sont présents dans notre ensemble de données qu’autre chose, tandis que l’âge moyen est un meilleur indicateur de la capacité des clients à résoudre les problèmes. nous rapportons. Les industries avec des maximums élevés et des moyennes basses feraient donc le meilleur, le maximum élevé et la moyenne haute… le « pire ». Les industries avec des âges maximaux très bas ne figurent probablement pas dans l’ensemble de données depuis très longtemps et ne devraient donc peut-être pas être incluses dans les comparaisons sur cette métrique.

Quelle que soit la manière dont ces industries sont comparées, le résultat de l’âge est une mesure préoccupante.

Quel âge ont vraiment ces vulnérabilités ?

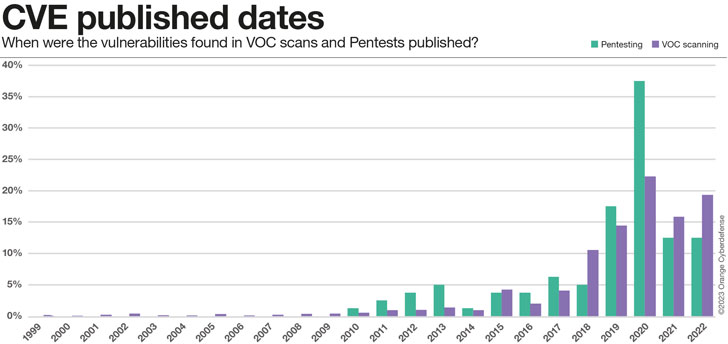

Jusqu’à présent, nous n’avons examiné que le temps relatif, depuis le moment où nous avons découvert une vulnérabilité dans un actif jusqu’à maintenant (si elle est toujours présente). Cependant, cela ne nous donne aucune information sur l’âge réel de ces vulnérabilités. En examinant de plus près les CVE trouvés, nous pouvons analyser leurs dates de publication. Les résultats sont quelque peu déconcertants, mais semblent correspondre à l’image qui se dégage : pour une raison ou une autre, certaines vulnérabilités ne sont tout simplement pas corrigées, jamais. Ils font partie de la dette de sécurité que les entreprises accumulent.

- 0,5 % des CVE signalés ont 20 ans ou plus

- 13 % des signalements de CVE datent de 10 ans ou plus

- 47% des CVE ont 5 ans ou plus

Conclusion

Plus de 22 vulnérabilités avec des CVE attribués sont publiées chaque jour. Avec un score CVSS moyen supérieur à 7 (gravité élevée), chacune de ces vulnérabilités divulguées est un point de données important qui affecte nos équations de risque et notre exposition réelle aux menaces.

L’analyse des vulnérabilités et les tests d’intrusion sont des mécanismes que nous utilisons pour comprendre les vulnérabilités qui peuvent avoir un impact sur notre posture de sécurité, comprendre leur impact potentiel, établir des priorités et prendre les mesures appropriées. Ces deux exercices d’évaluation ont une approche différente, mais utilisent un langage similaire et ont un objectif similaire.

Cette année, nous incluons une analyse des ensembles de données des deux services dans le navigateur. C’est la première fois que nous tentons cela, et nos données sont encore loin d’être parfaites.

Ce que nous pouvons clairement voir, c’est que nous avons du mal à gérer les vulnérabilités que nous connaissons. En moyenne, il faut 215 jours à nos clients pour corriger une vulnérabilité que nous leur signalons. C’est un peu moins pour les vulnérabilités critiques – il semble qu’elles soient corrigées 36 % plus rapidement que les problèmes de gravité « faible ». Mais le tableau est toujours sombre : 80 % de tous les résultats mettent 30 jours ou plus à être corrigés, 57 % prennent 90 jours ou plus.

Nos équipes de pentesting découvrent encore des vulnérabilités qui ont été identifiées pour la première fois en 2010, et nos équipes de scan rencontrent des problèmes qui remontent à 1999 ! En effet 47% des CVE ont 5 ans ou plus. 13 % ont 10 ans ou plus. C’est un résultat préoccupant.

Ceci n’est qu’un extrait de l’analyse. Plus de détails, comme la criticité des vulnérabilités et les changements dans les résultats du Pentesting et de l’analyse VOC au fil du temps (ainsi qu’une tonne d’autres sujets de recherche intéressants), peuvent être trouvés dans le Navigateur de sécurité. C’est gratuit, alors jetez un œil. Ça en vaut la peine!

Note: Cet article informatif a été conçu de manière experte et généreusement partagé par Charl van der Walt, responsable de la recherche en sécurité chez Orange Cyberdefense.