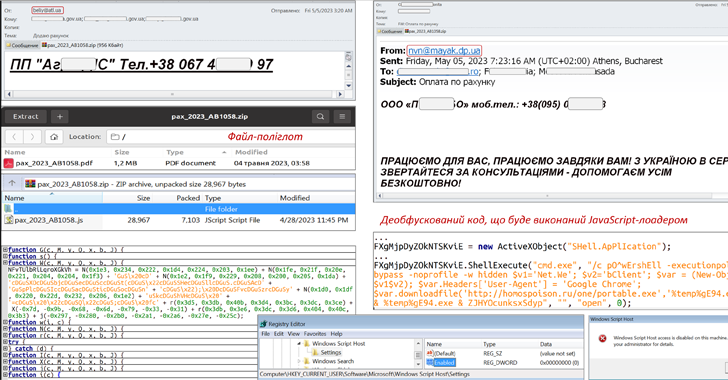

Une campagne de phishing en cours avec des leurres sur le thème des factures est utilisée pour distribuer le malware SmokeLoader sous la forme d’un fichier polyglotte, selon l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA).

Les e-mails, selon le agencesont envoyés via des comptes compromis et sont accompagnés d’une archive ZIP qui, en réalité, est un fichier polyglotte contenant un document leurre et un fichier JavaScript.

Le code JavaScript est ensuite utilisé pour lancer un exécutable qui ouvre la voie à l’exécution du malware SmokeLoader. SmokeLoader, détecté pour la première fois en 2011, est un chargeur dont l’objectif principal est de télécharger ou de charger un logiciel malveillant plus furtif ou plus efficace sur les systèmes infectés.

Le CERT-UA a attribué l’activité à un acteur menaçant qu’il appelle UAC-0006 et l’a qualifiée d’opération à motivation financière menée dans le but de voler des informations d’identification et d’effectuer des transferts de fonds non autorisés.

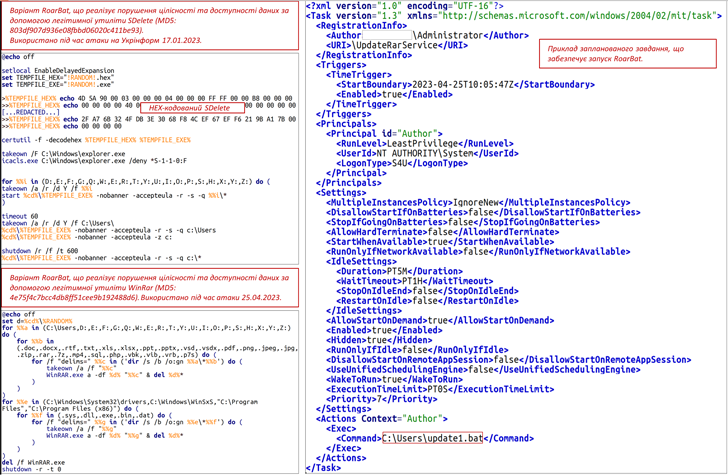

Dans un avis connexe, l’autorité ukrainienne de la cybersécurité a également révélé les détails d’attaques destructrices orchestrées par un groupe connu sous le nom d’UAC-0165 contre des organisations du secteur public.

L’attaque, qui visait une organisation d’État anonyme, impliquait l’utilisation d’un nouveau logiciel malveillant d’effacement basé sur un script batch appelé RoarBAT qui effectue une recherche récursive de fichiers avec une liste spécifique d’extensions et les supprime irrévocablement à l’aide de l’utilitaire WinRAR légitime.

Ceci, à son tour, a été réalisé en archivant les fichiers identifiés à l’aide du Option de ligne de commande « -df » et ensuite purger les archives créées. Le script batch a été exécuté au moyen d’une tâche planifiée.

Simultanément, les systèmes Linux ont été compromis à l’aide d’un script bash qui exploitait le utilitaire jj pour écraser les fichiers avec zéro octet, évitant efficacement la détection par un logiciel de sécurité.

« Il a été constaté que l’opérabilité des ordinateurs électroniques (équipement serveur, postes de travail automatisés pour les utilisateurs, systèmes de stockage de données) était altérée en raison de l’impact destructeur effectué avec l’utilisation de logiciels appropriés », CERT-UA a dit.

« L’accès à la cible ICS de l’attaque serait obtenu en se connectant à un VPN à l’aide de données d’authentification compromises. La mise en œuvre réussie de l’attaque a été facilitée par l’absence d’authentification multifacteur lors des connexions à distance au VPN. »

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

L’agence a en outre attribué l’UAC-0165 avec une confiance modérée au célèbre groupe Sandworm (alias FROZENBARENTS, Seashell Blizzard ou Voodoo Bear), qui a l’habitude de déclencher des attaques d’essuie-glace depuis le début de la guerre russo-ukrainienne l’année dernière.

Le lien avec Sandworm découle de chevauchements importants avec une autre attaque destructrice qui a frappé l’agence de presse d’État ukrainienne Ukrinform en janvier 2023, qui était liée au collectif contradictoire.

Les alertes surviennent une semaine après que le CERT-UA a mis en garde contre les attaques de phishing menées par le groupe APT28, parrainé par l’État russe, ciblant les entités gouvernementales du pays avec de fausses notifications de mise à jour de Windows.