Un acteur de menace non identifié a été lié à une nouvelle souche de malware Android qui permet de rooter les smartphones et de prendre un contrôle total sur les smartphones infectés tout en prenant simultanément des mesures pour échapper à la détection.

Le malware a été nommé « RésuméEmu » en raison de son utilisation d’abstractions de code et de contrôles anti-émulation pour éviter de s’exécuter pendant l’analyse. Notamment, la campagne mobile mondiale est conçue pour cibler les utilisateurs et infecter autant d’appareils que possible sans discernement.

Lookout Threat Labs a déclaré avoir trouvé un total de 19 applications Android qui se présentaient comme des applications utilitaires et des outils système tels que des gestionnaires de mots de passe, des gestionnaires de fonds, des lanceurs d’applications et des applications de sauvegarde de données, dont sept contenaient la fonctionnalité d’enracinement. Une seule des applications malveillantes, appelée Lite Launcher, a fait son chemin vers le Google Play Store officiel, attirant un total de 10 000 téléchargements avant d’être purgée.

Les applications auraient été largement distribuées via des magasins tiers tels que l’Amazon Appstore et le Samsung Galaxy Store, ainsi que d’autres marchés moins connus comme Aptoide et APKPure.

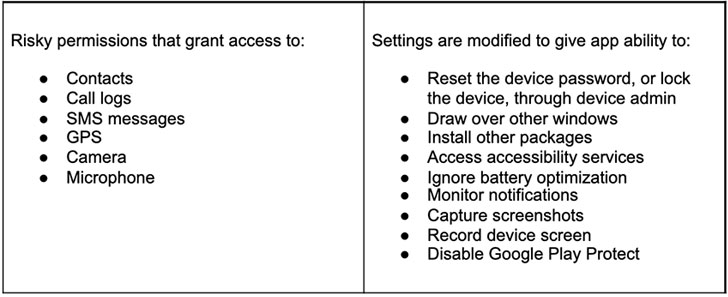

« Bien que rare, l’enracinement des logiciels malveillants est très dangereux. En utilisant le processus d’enracinement pour obtenir un accès privilégié au système d’exploitation Android, l’auteur de la menace peut s’octroyer en silence des autorisations dangereuses ou installer des logiciels malveillants supplémentaires – des étapes qui nécessiteraient normalement une interaction de l’utilisateur », chercheurs Lookout mentionné. « Des privilèges élevés permettent également au malware d’accéder aux données sensibles d’autres applications, ce qui n’est pas possible dans des circonstances normales. »

Une fois installée, la chaîne d’attaque est conçue pour l’un des cinq exploits des anciennes failles de sécurité Android qui lui permettraient d’obtenir des autorisations root et de prendre le contrôle de l’appareil, d’extraire des données sensibles et de les transmettre à un serveur distant contrôlé par les attaques.

Lookout a attribué la campagne de malware d’enracinement distribué en masse à un « groupe bien doté en ressources et motivé financièrement », les données de télémétrie révélant que les utilisateurs d’appareils Android aux États-Unis étaient les plus touchés. L’objectif ultime des infiltrations reste encore incertain.

« L’enracinement d’appareils Android ou le jailbreak iOS restent les moyens les plus invasifs de compromettre complètement un appareil mobile », ont déclaré les chercheurs, ajoutant que « les appareils mobiles sont des outils parfaits pour les cybercriminels à exploiter, car ils ont d’innombrables fonctionnalités et contiennent une immense quantité de données sensibles. Les données. »