Google a annoncé mercredi Version bêta 0.1 de GUAC (abréviation de Graph for Understanding Artifact Composition) pour les organisations afin de sécuriser leurs chaînes d’approvisionnement logicielles.

À cette fin, le géant de la recherche est mise à disposition le framework open source en tant qu’API permettant aux développeurs d’intégrer leurs propres outils et moteurs de politique.

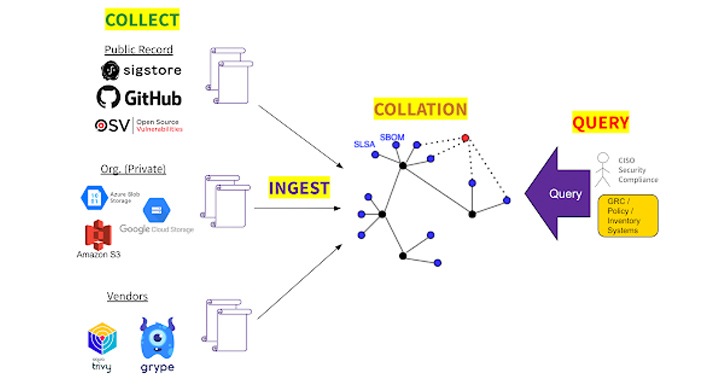

GUAC vise à agréger les métadonnées de sécurité logicielle de différentes sources dans une base de données graphique qui cartographie les relations entre les logiciels, aidant les organisations à déterminer comment un logiciel affecte un autre.

« Graph for Understanding Artifact Composition (GUAC) vous donne des informations organisées et exploitables sur votre position en matière de sécurité de la chaîne d’approvisionnement logicielle », Google dit dans sa documentation.

« Le GUAC ingère les métadonnées de sécurité logicielle, comme les SBOM, et établit la relation entre les logiciels afin que vous puissiez pleinement comprendre votre position en matière de sécurité logicielle. »

En d’autres termes, il est conçu pour rassembler les documents de nomenclature logicielle (SBOM), les attestations SLSA, les flux de vulnérabilité OSV, les informations deps.dev et les métadonnées privées internes d’une entreprise pour aider à créer une meilleure image du profil de risque et à visualiser les relations. entre les artefacts, les packages et les référentiels.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Avec une telle configuration en place, l’objectif est de lutter contre les attaques de haut niveau de la chaîne d’approvisionnement, de générer un plan de correctifs et de répondre rapidement aux compromis de sécurité.

« Par exemple, GUAC peut être utilisé pour certifier qu’un constructeur est compromis (par exemple, via une fuite d’informations d’identification ou l’ingestion de logiciels malveillants), puis interroger les artefacts concernés », a déclaré Google.

« Cela permet aux [chief information security officer] pour créer facilement une politique interdisant l’utilisation de tout logiciel dans le rayon de l’explosion. »