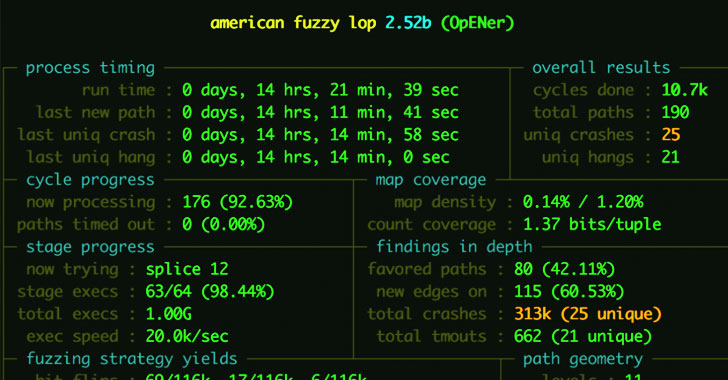

La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a publié jeudi un consultatif avertissement de multiples vulnérabilités dans l’Opener EtherNet / IP pile qui pourrait exposer les systèmes industriels aux attaques par déni de service (DoS), aux fuites de données et à l’exécution de code à distance.

Tous les commits et versions d’Opener antérieurs au 10 février 2021 sont affectés, bien qu’il n’y ait pas d’exploits publics connus qui ciblent spécifiquement ces vulnérabilités.

Les quatre failles de sécurité ont été découvertes et signalées à CISA par les chercheurs Tal Keren et Sharon Brizinov de la société de sécurité des technologies opérationnelles Claroty. De plus, un cinquième problème de sécurité identifié par Claroty avait déjà été divulgué par Cisco Talos (CVE-2020-13556) le 2 décembre 2020.

« Un attaquant n’aurait besoin que d’envoyer des paquets ENIP / CIP spécialement conçus à l’appareil afin d’exploiter ces vulnérabilités », selon les chercheurs. mentionné.

CVE-2020-13556 concerne une vulnérabilité d’écriture hors limites dans le serveur Ethernet / IP qui pourrait potentiellement permettre à un attaquant d’envoyer une série de requêtes réseau spécialement conçues pour déclencher l’exécution de code à distance. Il est noté 9,8 sur 10 en termes de gravité.

Les quatre autres failles révélées à EIPStackGroup, les mainteneurs de la pile OpENer, en octobre 2020 sont les suivantes –

- CVE-2021-27478 (Score CVSS: 8,2) – Un bug à la manière du protocole industriel commun (CIP) les demandes sont traitées, conduisant à une condition DoS

- CVE-2021-27482 (Score CVSS: 7,5) – Une faille de lecture hors limites qui exploite des paquets spécialement conçus pour lire des données arbitraires à partir de la mémoire

- CVE-2021-27500 et CVE-2021-27498 (Scores CVSS: 7,5) – Deux assertion accessible vulnérabilités qui pourraient être exploitées pour entraîner une condition DoS

Il est recommandé aux fournisseurs utilisant la pile OpENer de mettre à jour dernière version tout en prenant également des mesures de protection pour minimiser l’exposition du réseau pour tous les dispositifs du système de contrôle à Internet, ériger des barrières pare-feu et les isoler du réseau d’entreprise.

C’est loin d’être la première fois que des problèmes de sécurité ont été découverts dans les piles EtherNet / IP. En novembre dernier, les chercheurs de Claroty ont révélé qu’une vulnérabilité critique découverte dans la pile EtherNet / IP 499ES de Real-Time Automation (RTA) pourrait ouvrir les systèmes de contrôle industriel à des attaques à distance par des adversaires.