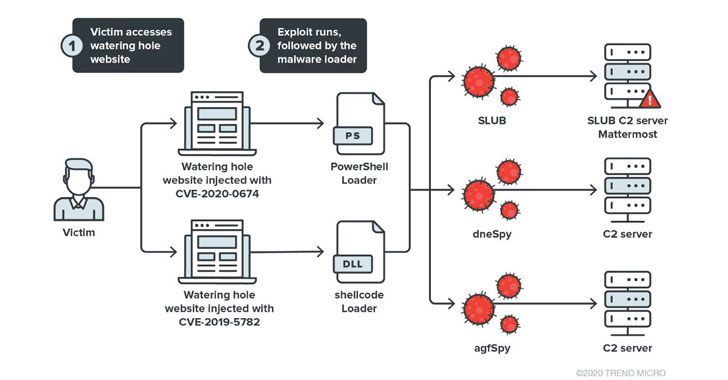

Des chercheurs en cybersécurité ont divulgué des détails sur une nouvelle attaque de point d’eau ciblant la diaspora coréenne qui exploite les vulnérabilités des navigateurs Web tels que Google Chrome et Internet Explorer pour déployer des logiciels malveillants à des fins d’espionnage.

Surnommé « Opération Earth Kitsune« par Trend Micro, la campagne implique l’utilisation du malware SLUB (pour SLack et githUB) et de deux nouvelles portes dérobées – dneSpy et agfSpy – pour exfiltrer les informations système et obtenir un contrôle supplémentaire de la machine compromise.

Les attaques ont été observées au cours des mois de mars, mai et septembre, selon la firme de cybersécurité.

Les attaques de points d’eau permettent à un mauvais acteur de compromettre une entreprise ciblée en compromettant un site Web soigneusement sélectionné en insérant un exploit avec l’intention d’accéder à l’appareil de la victime et de l’infecter avec des logiciels malveillants.

L’Opération Earth Kitsune aurait déployé les échantillons de logiciels espions sur des sites Web associés à la Corée du Nord, bien que l’accès à ces sites Web soit bloqué pour les utilisateurs provenant d’adresses IP sud-coréennes.

Une campagne diversifiée

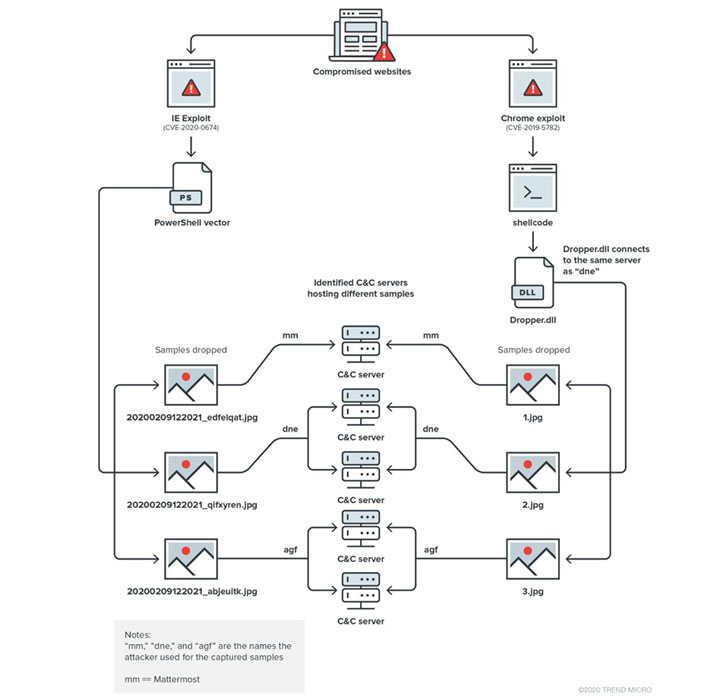

Bien que opérations précédentes impliquant SLUB a utilisé la plate-forme de référentiel GitHub pour télécharger des extraits de code malveillant sur le système Windows et publier les résultats de l’exécution sur un canal Slack privé contrôlé par un attaquant, la dernière itération du malware a ciblé Mattermost, un collaboratif open source de type Slack système de messagerie.

« La campagne est très diversifiée, déployant de nombreux échantillons sur les machines victimes et utilisant plusieurs serveurs de commande et de contrôle (C&C) pendant cette opération », a déclaré Trend Micro. « Au total, nous avons trouvé la campagne en utilisant cinq serveurs C&C, sept échantillons et des exploits pour quatre bogues de N jours. »

Conçue pour ignorer les systèmes sur lesquels un logiciel de sécurité est installé afin de contrecarrer la détection, l’attaque arme une vulnérabilité Chrome déjà corrigée (CVE-2019-5782) qui permet à un attaquant d’exécuter du code arbitraire dans un bac à sable via un HTML spécialement conçu. page.

Par ailleurs, une vulnérabilité dans Internet Explorer (CVE-2020-0674) a également été utilisée pour diffuser des logiciels malveillants via les sites Web compromis.

dneSpy et agfSpy – Portes dérobées d’espionnage entièrement fonctionnelles

Malgré la différence du vecteur d’infection, la chaîne d’exploit se déroule selon la même séquence d’étapes – initier une connexion avec le serveur C&C, recevoir le compte-gouttes, qui vérifie ensuite la présence de solutions anti-malware sur le système cible avant de procéder au téléchargement les trois échantillons de porte dérobée (au format « .jpg ») et les exécuter.

Ce qui a changé cette fois-ci, c’est l’utilisation du serveur Mattermost pour suivre le déploiement sur plusieurs machines infectées, en plus de créer un canal individuel pour chaque machine afin de récupérer les informations collectées de l’hôte infecté.

Parmi les deux autres portes dérobées, dneSpy et agfSpy, la première est conçue pour collecter des informations système, capturer des captures d’écran et télécharger et exécuter des commandes malveillantes reçues du serveur C&C, dont les résultats sont compressés, cryptés et exfiltrés vers le serveur.

« Un aspect intéressant de la conception de dneSpy est son comportement de pivotement C&C », ont déclaré les chercheurs de Trend Micro. « La réponse du serveur C&C central est en fait le domaine / IP du serveur C&C de la prochaine étape, avec lequel dneSpy doit communiquer pour recevoir des instructions supplémentaires. »

agfSpy, l’homologue de dneSpy, est livré avec son propre mécanisme de serveur C&C qu’il utilise pour récupérer les commandes shell et renvoyer les résultats de l’exécution. Parmi ses principales fonctionnalités, citons la capacité d’énumérer des répertoires et de répertorier, télécharger, télécharger et exécuter des fichiers.

« L’opération Earth Kitsune s’est avérée complexe et prolifique, grâce à la variété des composants qu’elle utilise et aux interactions entre eux », ont conclu les chercheurs. « L’utilisation par la campagne de nouveaux échantillons pour éviter la détection par les produits de sécurité est également assez remarquable. »

«Du shellcode Chrome exploit à agfSpy, les éléments de l’opération sont codés sur mesure, indiquant qu’il existe un groupe derrière cette opération. Ce groupe semble être très actif cette année, et nous prévoyons qu’ils continueront à aller dans cette direction pendant parfois. »