Des vulnérabilités majeures ont été découvertes dans le module Wi-Fi Realtek RTL8195A qui auraient pu être exploitées pour obtenir un accès root et prendre le contrôle complet des communications sans fil d’un appareil.

Les six défauts étaient signalé par des chercheurs de la société israélienne de sécurité IoT Vdoo.

La Realtek RTL8195A module est un module matériel Wi-Fi autonome à faible consommation d’énergie destiné aux appareils embarqués utilisés dans plusieurs secteurs tels que l’agriculture, la maison intelligente, la santé, les jeux et l’automobile.

Il utilise également une API « Ameba », permettant aux développeurs de communiquer avec l’appareil via Wi-Fi, HTTP et MQTT, un protocole de messagerie léger pour les petits capteurs et les appareils mobiles.

Bien que les problèmes découverts par Vdoo n’aient été vérifiés que sur RTL8195A, les chercheurs ont déclaré qu’ils s’étendent également à d’autres modules, notamment RTL8711AM, RTL8711AF et RTL8710AF.

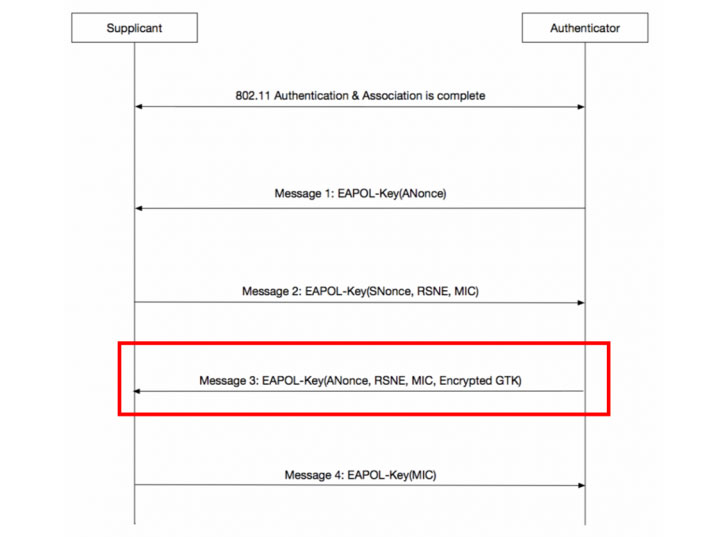

Les failles concernent un mélange de débordement de pile et de lectures hors limites qui proviennent du WPA2 du module Wi-Fi poignée de main à quatre mécanisme lors de l’authentification.

Le principal d’entre eux est une vulnérabilité de débordement de tampon (CVE-2020-9395) qui permet à un attaquant à proximité d’un module RTL8195 de prendre complètement le contrôle du module, sans avoir à connaître le mot de passe du réseau Wi-Fi (ou la clé pré-partagée) et que le module agisse en tant que point d’accès Wi-Fi (AP) ou client.

Deux autres failles peuvent être utilisées abusivement pour mettre en scène un déni de service, tandis qu’un autre ensemble de trois faiblesses, dont CVE-2020-25854, pourrait permettre l’exploitation de périphériques clients Wi-Fi et exécuter du code arbitraire.

Ainsi, dans l’un des scénarios d’attaque potentiels, un adversaire ayant une connaissance préalable de la phrase de passe du réseau Wi-Fi WPA2 auquel l’appareil victime est connecté peut créer un AP malveillant en reniflant le SSID du réseau et la clé de transit par paires (PTK) – qui est utilisé pour crypter le trafic entre un client et l’AP – et forcer la cible à se connecter au nouvel AP et à exécuter un code malveillant.

Realtek, en réponse, a publié Ameba Arduino 2.0.8 avec des correctifs pour les six vulnérabilités trouvées par Vdoo. Il convient de noter que les versions de micrologiciel publiées après le 21 avril 2020 sont déjà dotées des protections nécessaires pour contrecarrer de telles attaques de prise de contrôle.

«Un problème a été découvert sur les appareils Realtek RTL8195AM, RTL8711AM, RTL8711AF et RTL8710AF avant la version 2.0.6», la société m’a dit dans un bulletin de sécurité. «Un dépassement de mémoire tampon basé sur la pile existe dans le code client qui prend en charge la prise de contact à 4 voies de WPA2 via un paquet EAPOL-Key mal formé avec un long tampon de données de clé.