Des acteurs malveillants recherchent activement sur Internet des serveurs VMware vCenter vulnérables qui ne sont pas corrigés contre une faille critique d’exécution de code à distance, que la société a résolue à la fin du mois dernier.

L’activité en cours a été détectée par Bad Packets le 3 juin et corroborée hier par le chercheur en sécurité Kevin Beaumont. « Activité d’analyse de masse détectée à partir de 104.40.252.159 vérifiant les hôtes VMware vSphere vulnérables à l’exécution de code à distance, » tweeté Troy Mursch, directeur de la recherche chez Bad Packets.

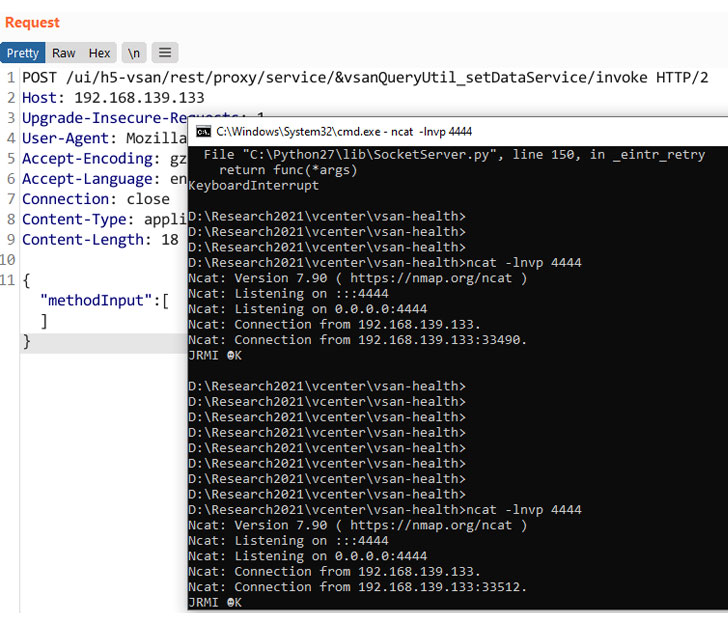

Le développement fait suite à la publication d’un preuve de concept (PoC) Code d’exploitation RCE ciblant le bogue VMware vCenter.

Suivi comme CVE-2021-21985 (score CVSS de 9,8), le problème est la conséquence d’un manque de validation d’entrée dans le plug-in de vérification de l’état de Virtual SAN (vSAN), qui pourrait être utilisé par un attaquant pour exécuter des commandes avec des privilèges illimités. sur le système d’exploitation sous-jacent qui héberge vCenter Server.

Bien que la faille ait été corrigée par VMware le 25 mai, la société a fortement exhorté ses clients à appliquer immédiatement la modification d’urgence. « En cette ère de ransomware, il est plus sûr de supposer qu’un attaquant est déjà quelque part à l’intérieur du réseau, sur un ordinateur de bureau et peut-être même en contrôle d’un compte utilisateur, c’est pourquoi nous vous recommandons fortement de déclarer un changement d’urgence et d’appliquer un correctif dès que possible « , a déclaré VMware.

Ce n’est pas la première fois que des adversaires analysent en masse de manière opportuniste Internet à la recherche de serveurs VMware vCenter vulnérables. Une vulnérabilité d’exécution de code à distance similaire (CVE-2021-21972) qui a été corrigée par VMware en février est devenue la cible des acteurs de la cybermenace tenter d’exploiter et de prendre le contrôle de systèmes non corrigés.

Au moins 14 858 serveurs vCenter ont été trouvés accessibles sur Internet, selon Bad Packets et Binary Edge.

De plus, une nouvelle recherche de Cisco Talos plus tôt cette semaine a révélé que l’acteur de la menace derrière le bot Necro basé sur Python s’est frayé un chemin dans les serveurs VMware vCenter exposés en abusant de la même faille de sécurité pour augmenter les capacités de propagation des infections du malware.