Près de 10 jours après que la société de sécurité des applications F5 Networks a publié des correctifs pour les vulnérabilités critiques de ses produits BIG-IP et BIG-IQ, les adversaires ont commencé à analyser en masse et à cibler de manière opportuniste les périphériques réseau exposés et non corrigés pour pénétrer les réseaux d’entreprise.

La nouvelle du développement de l’exploitation sauvage fait suite à un code d’exploitation de preuve de concept qui a fait surface en ligne plus tôt cette semaine en procédant à la rétro-ingénierie du correctif logiciel Java dans BIG-IP. Le analyses de masse auraient augmenté depuis le 18 mars.

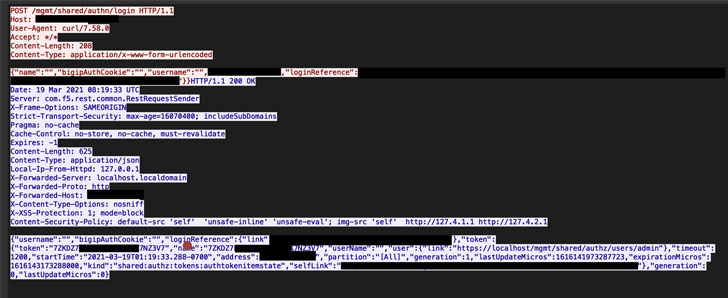

Les failles affectent les versions 11.6 ou 12.x et plus récentes de BIG-IP, avec une exécution critique de code à distance (CVE-2021-22986) impactant également les versions 6.x et 7.x de BIG-IQ. CVE-2021-22986 (Score CVSS: 9,8) se distingue par le fait qu’il s’agit d’une vulnérabilité d’exécution de commande à distance non authentifiée affectant l’interface iControl REST, permettant à un attaquant d’exécuter des commandes système arbitraires, de créer ou de supprimer des fichiers et de désactiver des services sans aucune authentification.

Une exploitation réussie de ces vulnérabilités pourrait conduire à une compromission complète des systèmes vulnérables, y compris la possibilité d’une exécution de code à distance ainsi que déclencher un débordement de tampon, conduisant à une attaque par déni de service (DoS).

Alors que F5 a déclaré qu’il n’était au courant d’aucune exploitation publique de ces problèmes le 10 mars, des chercheurs du groupe NCC mentionné ils ont maintenant trouvé des preuves d’une « exploitation complète de la chaîne de F5 BIG-IP / BIG-IQ iControl REST API vulnérabilités CVE-2021-22986 » à la suite de multiples tentatives d’exploitation contre son infrastructure de pot de miel.

En outre, l’équipe de renseignement sur les menaces de l’Unité 42 de Palo Alto Networks mentionné il a trouvé des tentatives d’exploiter CVE-2021-22986 pour installer une variante du botnet Mirai. Mais il n’est pas immédiatement clair si ces attaques ont réussi.

Compte tenu de la popularité de BIG-IP / BIG-IQ dans les réseaux d’entreprise et gouvernementaux, il n’est pas surprenant que ce soit la deuxième fois en un an que les appareils F5 deviennent une cible d’exploitation lucrative.

En juillet dernier, la société a corrigé une faille critique similaire (CVE-2020-5902), à la suite de laquelle elle a été abusée par l’État iranien et chinois piratage groupes, ce qui a incité la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis à émettre une alerte mettant en garde contre une «vaste activité d’analyse de la présence de cette vulnérabilité dans les ministères et organismes fédéraux».

« L’essentiel est que [the flaws] affectent tous les clients et instances BIG-IP et BIG-IQ – nous exhortons tous les clients à mettre à jour leurs déploiements BIG-IP et BIG-IQ vers les versions fixes dès que possible », a déclaré Kara Sprague, vice-présidente principale de F5 c’est noté La semaine dernière.