Une analyse de nouveaux échantillons de ransomware BlackMatter pour Windows et Linux a révélé dans quelle mesure les opérateurs ont continuellement ajouté de nouvelles fonctionnalités et capacités de cryptage au cours d’itérations successives sur une période de trois mois.

Pas moins de 10 versions Windows et deux versions Linux du ransomware ont été observées dans la nature à ce jour, a déclaré Andrei Zhdanov, chercheur en menaces du Groupe-IB, dans un communiqué. rapport partagé avec The Hacker News, soulignant les changements dans la mise en œuvre de la Cryptage ChaCha20 algorithme utilisé pour crypter le contenu des fichiers.

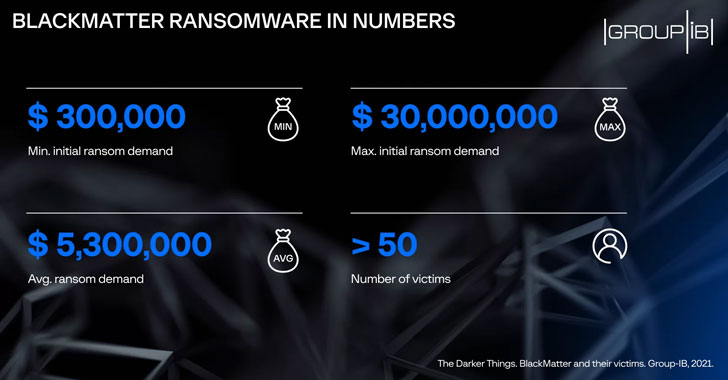

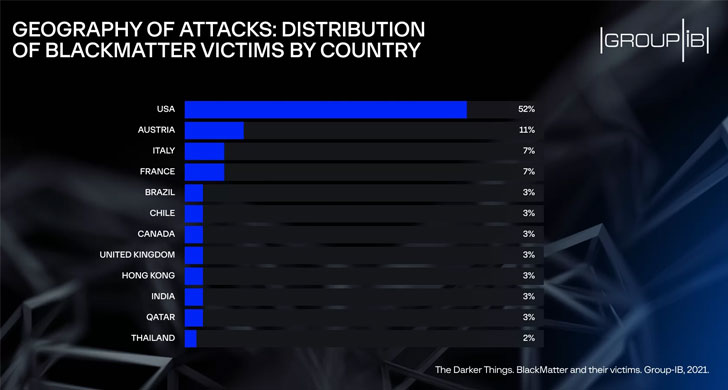

BlackMatter a émergé en juillet 2021 se vantant de incorporation les « meilleures fonctionnalités de DarkSide, REvil et LockBit » et est considéré comme le successeur de DarkSide, qui a depuis fermé ses portes aux côtés de REvil à la suite d’un examen minutieux des forces de l’ordre. Fonctionnant comme un modèle de ransomware-as-a-service (RaaS), le BlackMatter aurait touché plus de 50 entreprises aux États-Unis, en Autriche, en Italie, en France, au Brésil, entre autres.

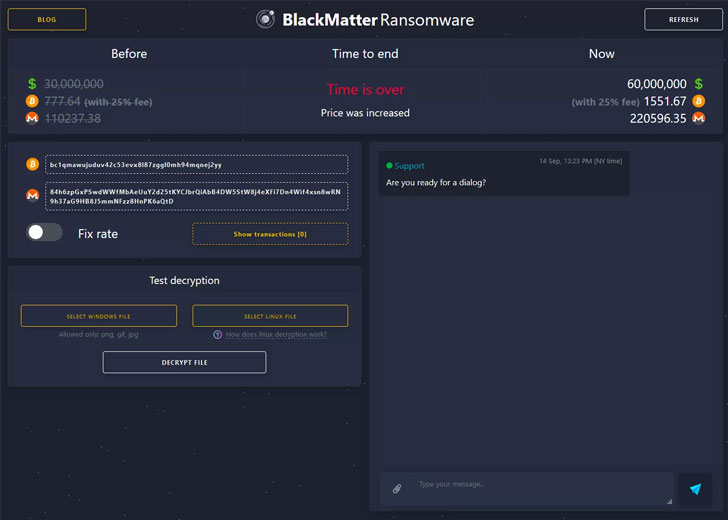

De plus, l’acteur malveillant crée une salle de discussion Tor unique pour la communication pour chaque victime, dont un lien est joint au fichier texte contenant la demande de rançon. BlackMatter est également connu pour doubler le montant de la rançon à l’expiration de l’ultimatum, avant de publier les documents volés au cas où la victime refuserait de payer.

Selon les chercheurs en sécurité de l’unité de lutte contre les ransomwares de Microsoft, DarkSide et sa nouvelle image de marque BlackMatter sont l’œuvre d’un groupe de cybercriminalité identifié comme FIN7, qui a récemment été démasquée en exploitant une société écran nommée Bastion Secure pour attirer les professionnels de la technologie dans le but de lancer des attaques de ransomware.

« Lorsque d’autres paramètres sont définis ou que des paramètres sont absents, le système est entièrement crypté conformément aux paramètres de configuration », a noté Zhdanov. « Une fois le cryptage terminé, le ransomware crée une image BMP alertant que les fichiers ont été cryptés, qu’il définit ensuite comme fond d’écran du bureau. À partir de la version 1.4, le ransomware peut également imprimer le texte de la demande de rançon sur l’imprimante par défaut de la victime . »

Les variantes Linux, en revanche, sont conçues pour cibler les serveurs VMware ESXi, offrant la possibilité de mettre fin aux machines virtuelles et de tuer des processus spécifiques, y compris le pare-feu, avant de commencer le chiffrement des données.

Les résultats proviennent de VX-Underground, un portail qui héberge le code source des logiciels malveillants, des échantillons et des articles, révélé que le groupe met fin à ses opérations « suite à la pression des autorités locales ». Le message partagé sur le site RaaS a également noté qu’une « partie de l’équipe n’est plus disponible, après les dernières nouvelles ».

On ne sait pas immédiatement à quoi pourraient faire référence les « dernières nouvelles », mais cela implique un lien étroit avec l’opération internationale coordonnée des forces de l’ordre à la fin du mois dernier qui a vu 12 personnes arrêtées pour avoir orchestré des attaques de ransomware contre 1 800 victimes dans 71 pays depuis 2019.

Dans un avis publié le 18 octobre 2021, la Cybersecurity and Infrastructure Security Agency (CISA), le Federal Bureau of Investigation (FBI) et la National Security Agency (NSA) averti que le groupe de ransomware BlackMatter a ciblé « plusieurs » organisations considérées comme des infrastructures critiques, y compris deux entités du secteur américain de l’alimentation et de l’agriculture.