Un kit de démarrage furtif Unified Extensible Firmware Interface (UEFI) appelé BlackLotus est devenu le premier malware publiquement connu capable de contourner les défenses Secure Boot, ce qui en fait une menace puissante dans le cyber-paysage.

« Ce bootkit peut fonctionner même sur des systèmes Windows 11 entièrement à jour avec UEFI Secure Boot activé », a déclaré la société slovaque de cybersécurité ESET. a dit dans un rapport partagé avec The Hacker News.

Les bootkits UEFI sont déployés dans le micrologiciel du système et permettent un contrôle total sur le processus de démarrage du système d’exploitation (OS), permettant ainsi de désactiver les mécanismes de sécurité au niveau du système d’exploitation et de déployer des charges utiles arbitraires lors du démarrage avec des privilèges élevés.

Proposé à la vente à 5 000 $ (et 200 $ par nouvelle version ultérieure), la boîte à outils puissante et persistante est programmée en assembleur et C et a une taille de 80 kilo-octets. Il dispose également de capacités de géorepérage pour éviter d’infecter des ordinateurs en Arménie, en Biélorussie, au Kazakhstan, en Moldavie, en Roumanie, en Russie et en Ukraine.

Détails sur BlackLotus apparu pour la première fois en octobre 2022, le chercheur en sécurité de Kaspersky, Sergey Lozhkin, le décrivant comme une solution sophistiquée de logiciel criminel.

« Cela représente un peu un » bond en avant « en termes de facilité d’utilisation, d’évolutivité, d’accessibilité et, plus important encore, le potentiel d’un impact beaucoup plus important sous forme de persistance, d’évasion et / ou de destruction », a déclaré Scott Scheferman d’Eclypsium. indiqué.

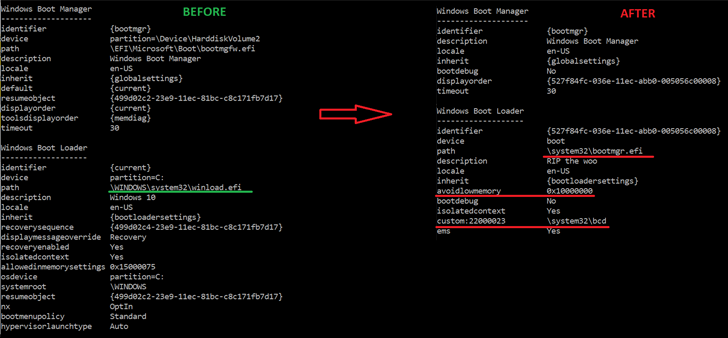

BlackLotus, en un mot, exploite une faille de sécurité identifiée comme CVE-2022-21894 (alias Chute de matraque) pour contourner les protections UEFI Secure Boot et configurer la persistance. La vulnérabilité a été corrigée par Microsoft dans le cadre de sa mise à jour Patch Tuesday de janvier 2022.

Une exploitation réussie de la faille permet l’exécution de code arbitraire pendant les premières phases de démarrage, permettant à un acteur malveillant d’effectuer des actions malveillantes sur un système avec UEFI Secure Boot activé sans y avoir physiquement accès, a déclaré ESET.

« Il s’agit du premier abus public et sauvage de cette vulnérabilité », a déclaré Martin Smolár, chercheur à ESET. « Son exploitation est toujours possible car les binaires concernés et valablement signés n’ont toujours pas été ajoutés au Liste de révocation UEFI. »

« BlackLotus en profite pour apporter ses propres copies de fichiers binaires légitimes – mais vulnérables – au système afin d’exploiter la vulnérabilité », ouvrant ainsi la voie aux attaques BYOVD (Bring Your Own Vulnerable Driver).

En plus d’être équipé pour désactiver les mécanismes de sécurité comme BitLocker, l’intégrité du code protégée par l’hyperviseur (HVCI) et Windows Defender, il est également conçu pour déposer un pilote de noyau et un téléchargeur HTTP qui communique avec un serveur de commande et de contrôle (C2) pour récupérer des logiciels malveillants supplémentaires en mode utilisateur ou en mode noyau.

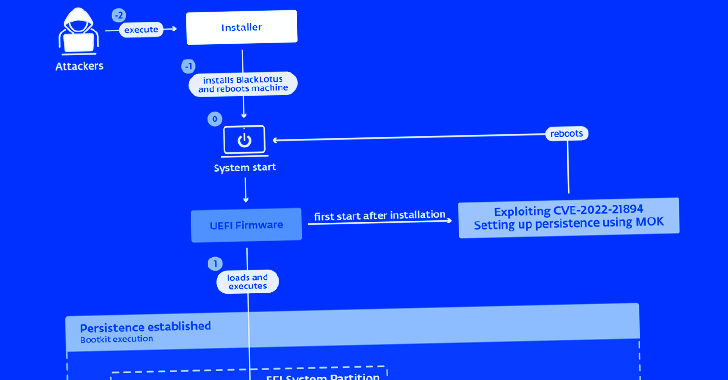

Le mode opératoire exact utilisé pour déployer le bootkit est encore inconnu, mais il commence par un composant d’installation qui est responsable de l’écriture des fichiers sur le Partition système EFIen désactivant HVCI et BitLocker, puis en redémarrant l’hôte.

Le redémarrage est suivi de la militarisation de CVE-2022-21894 pour obtenir la persistance et installer le bootkit, après quoi il est automatiquement exécuté à chaque démarrage du système pour déployer le pilote du noyau.

Alors que le pilote est chargé de lancer le téléchargeur HTTP en mode utilisateur et d’exécuter les charges utiles en mode noyau de l’étape suivante, ce dernier est capable d’exécuter les commandes reçues du serveur C2 via HTTPS.

Cela inclut le téléchargement et l’exécution d’un pilote de noyau, d’une DLL ou d’un exécutable standard ; récupérer les mises à jour du bootkit et même désinstaller le bootkit du système infecté.

« De nombreuses vulnérabilités critiques affectant la sécurité des systèmes UEFI ont été découvertes au cours des dernières années », a déclaré Smolár. « Malheureusement, en raison de la complexité de l’ensemble de l’écosystème UEFI et des problèmes de chaîne d’approvisionnement associés, bon nombre de ces vulnérabilités ont rendu de nombreux systèmes vulnérables même longtemps après que les vulnérabilités ont été corrigées – ou du moins après qu’on nous a dit qu’elles étaient corrigées. »

« Ce n’était qu’une question de temps avant que quelqu’un profite de ces échecs et crée un bootkit UEFI capable de fonctionner sur des systèmes avec UEFI Secure Boot activé. »