Dans un autre cas d’attaque BYOVD (Apportez votre propre pilote vulnérable), les opérateurs du rançongiciel BlackByte exploitent une faille dans un pilote Windows légitime pour contourner les solutions de sécurité.

« La technique d’évasion prend en charge la désactivation d’une liste énorme de plus de 1 000 pilotes sur lesquels les produits de sécurité s’appuient pour fournir une protection », a déclaré Andreas Klopsch, chercheur sur les menaces chez Sophos. a dit dans une nouvelle rédaction technique.

BYOVD est un techniques d’attaque cela implique que les acteurs de la menace exploitent les vulnérabilités des pilotes légitimes et signés pour réussir l’exploitation en mode noyau et prendre le contrôle des machines compromises.

Les faiblesses des pilotes signés ont été de plus en plus cooptées par des groupes de menaces d’États-nations ces dernières années, notamment Slingshot, InvisiMole, APT28 et, plus récemment, le groupe Lazarus.

BlackByte, considéré comme une émanation du groupe Conti, désormais abandonné, fait partie des équipes de cybercriminalité du grand jeu, qui se concentrent sur de grandes cibles de premier plan dans le cadre de son système de ransomware-as-a-service (RaaS).

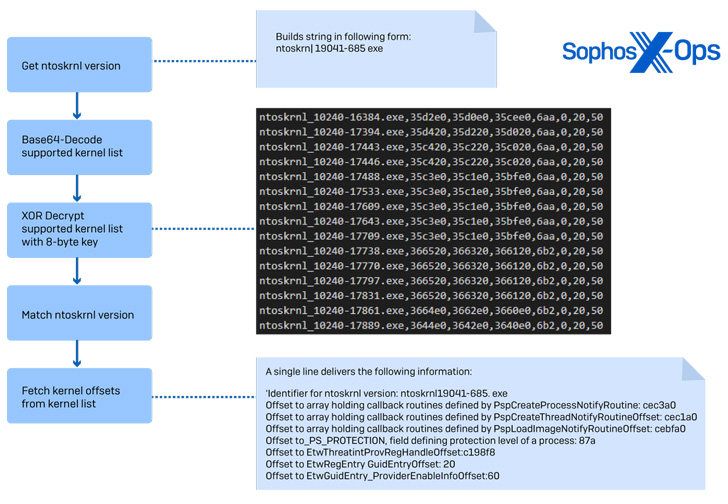

Selon la firme de cybersécurité, les récentes attaques montées par le groupe ont profité d’une escalade de privilèges et d’une faille d’exécution de code (CVE-2019-16098score CVSS : 7,8) affectant le pilote Micro-Star MSI Afterburner RTCore64.sys pour désactiver les produits de sécurité.

De plus, une analyse de la exemple de rançongiciel a découvert de multiples similitudes entre les EDR contourner l’implémentation et celle d’un outil open source basé sur C appelé EDRSandblastqui est conçu pour abuser des pilotes vulnérables signés afin d’échapper à la détection.

BlackByte est la dernière famille de rançongiciels à adopter la méthode BYOVD pour atteindre ses objectifs, après RobbinHood et AvosLocker, qui ont tous deux des bogues militarisés dans gdrv.sys (CVE-2018-19320) et asWarPot.sys pour mettre fin aux processus associés au logiciel de protection des terminaux.

Pour se protéger contre les attaques BYOVD, il est recommandé de garder une trace des pilotes installés sur les systèmes et de s’assurer qu’ils sont à jour, ou de choisir de bloquer les pilotes connus pour être exploitables.