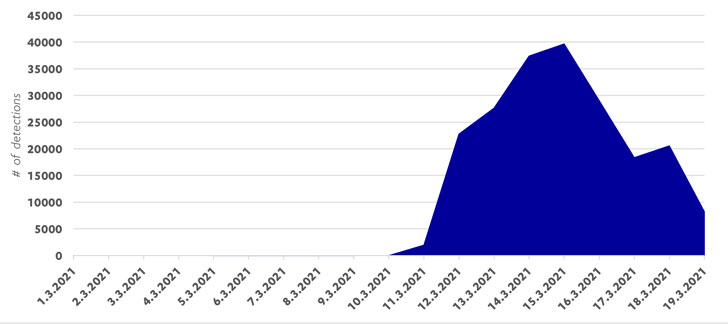

Plus d’une semaine après que Microsoft a publié un outil d’atténuation en un clic pour atténuer les cyberattaques ciblant les serveurs Exchange sur site, la société divulgué que des correctifs ont été appliqués à 92% de tous les serveurs connectés à Internet affectés par les vulnérabilités ProxyLogon.

Le développement, une amélioration de 43% par rapport à la semaine précédente, met fin à un tourbillon de campagnes d’espionnage et de logiciels malveillants qui ont frappé des milliers d’entreprises dans le monde, avec jusqu’à 10 groupes de menaces persistantes avancées (APT) se déplaçant rapidement pour exploiter les bogues.

Selon les données de télémétrie de RiskIQ, environ 29 966 instances de serveurs Microsoft Exchange sont toujours exposées aux attaques, contre 92072 le 10 mars.

Alors que les serveurs Exchange étaient assaillis par plusieurs groupes de piratage étatiques liés à la Chine avant le patch de Microsoft le 2 mars, la publication d’exploits publics de preuve de concept a attisé une frénésie d’infections, ouvrant la porte à une escalade des attaques comme les ransomwares et détournement de coquilles Web implantées sur des serveurs Microsoft Exchange non corrigés pour fournir des cryptomineurs et autres logiciels malveillants.

«Pour aggraver les choses, des scripts d’attaque automatisés de validation de principe sont rendus publics, ce qui permet à des attaquants, même non qualifiés, de prendre rapidement le contrôle à distance d’un serveur Microsoft Exchange vulnérable», a déclaré la société de cybersécurité F-Secure c’est noté dans un article la semaine dernière.

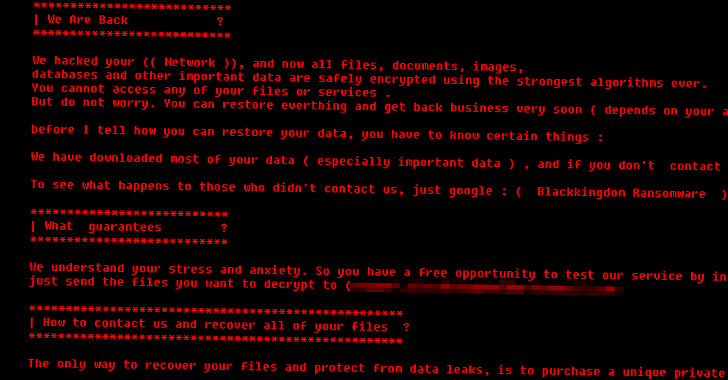

Dans les semaines qui ont suivi la première publication de ses correctifs par Microsoft, au moins deux souches différentes de ransomwares ont été découvertes comme exploitant les failles pour installer «DearCry» et «Black Kingdom».

Société de cybersécurité Sophos ‘ Analyse of Black Kingdom décrit le ransomware comme «quelque peu rudimentaire et amateur dans sa composition», les attaquants abusant de la faille ProxyLogon pour déployer un shell Web, l’utilisant pour émettre une commande PowerShell qui télécharge la charge utile du ransomware, qui crypte les fichiers et exige un rançon bitcoin en échange de la clé privée.

« Le ransomware Black Kingdom ciblant les serveurs Exchange non corrigés a toutes les caractéristiques d’être créé par un script-kiddie motivé », a déclaré Mark Loman, directeur de l’ingénierie chez Sophos. « Les outils et techniques de cryptage sont imparfaits, mais la rançon de 10 000 $ en bitcoins est suffisamment faible pour réussir. Chaque menace doit être prise au sérieux, même les menaces apparemment de mauvaise qualité. »

Le volume d’attaques avant même la divulgation publique de ProxyLogon a incité les experts à enquêter si l’exploit était partagé ou vendu sur le Dark Web, ou un partenaire Microsoft, avec lequel la société a partagé des informations sur les vulnérabilités via son programme Microsoft Active Protections (MAPP ), l’a divulgué accidentellement ou intentionnellement à d’autres groupes.