Les entités militaires situées au Bangladesh continuent d’être la cible de cyberattaques soutenues par une menace persistante avancée identifiée comme Bitter.

« Par le biais de fichiers de documents malveillants et d’étapes intermédiaires de logiciels malveillants, les acteurs de la menace mènent l’espionnage en déployant des chevaux de Troie d’accès à distance », a déclaré la société de cybersécurité SECUINFRA. a dit dans un nouvel article publié le 5 juillet.

Les conclusions de la société basée à Berlin s’appuient sur un rapport précédent de Cisco Talos en mai, qui révélait l’expansion du groupe dans le ciblage des organisations gouvernementales bangladaises avec une porte dérobée appelée ZxxZ.

Bitter, également suivi sous les noms de code APT-C-08 et T-APT-17, serait actif depuis au moins fin 2013 et a l’habitude de cibler la Chine, le Pakistan et l’Arabie saoudite à l’aide de différents outils tels que BitterRAT et ArtraDownloader.

La dernière chaîne d’attaque détaillée par SECUINFRA aurait été menée à la mi-mai 2022, à l’origine d’un document Excel militarisé probablement distribué au moyen d’un e-mail de harponnage qui, une fois ouvert, exploite l’exploit Microsoft Equation Editor (CVE-2018-0798) pour supprimer le binaire de l’étape suivante d’un serveur distant.

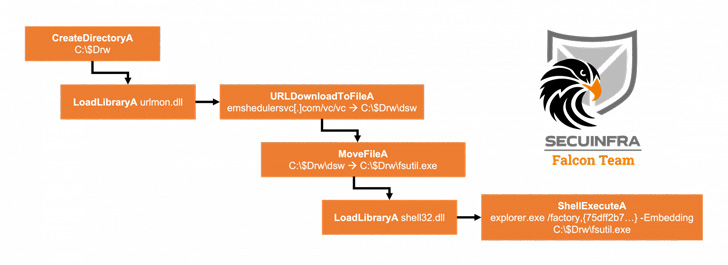

ZxxZ (ou MuuyDownloader du Qi-Anxin Threat Intelligence Center), comme on appelle la charge utile téléchargée, est implémenté dans Visual C++ et fonctionne comme un implant de deuxième étape qui permet à l’adversaire de déployer des logiciels malveillants supplémentaires.

Le changement le plus notable dans le logiciel malveillant est qu’il a abandonné l’utilisation de « ZxxZ » comme séparateur utilisé lors du renvoi d’informations au serveur de commande et de contrôle (C2) en faveur d’un trait de soulignement, ce qui suggère que le groupe apporte activement des modifications à son code source pour rester sous le radar.

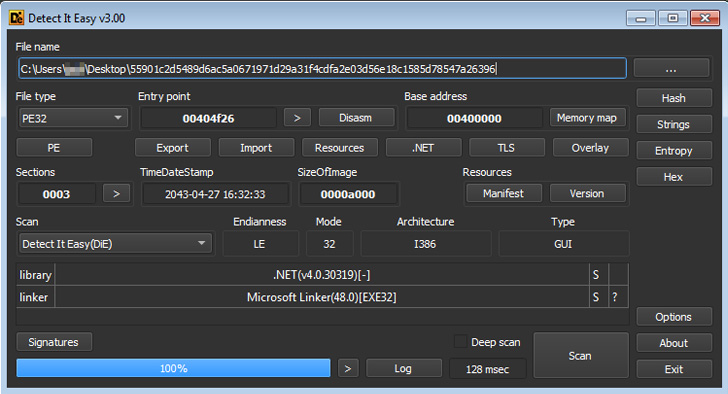

L’auteur de la menace utilise également dans ses campagnes une porte dérobée appelée Almond RAT, un RAT basé sur .NET qui est apparu pour la première fois en mai 2022 et offre des fonctionnalités de collecte de données de base et la possibilité d’exécuter des commandes arbitraires. De plus, l’implant utilise des techniques d’obscurcissement et de cryptage de chaîne pour échapper à la détection et entraver l’analyse.

« Les principaux objectifs des Almond RAT semblent être la découverte de systèmes de fichiers, l’exfiltration de données et un moyen de charger plus d’outils/d’établir la persistance », ont déclaré les chercheurs. « La conception des outils semble être conçue de manière à pouvoir être rapidement modifiée et adaptée au scénario d’attaque actuel. »