Des vulnérabilités de sécurité récemment découvertes dans les caméras de sécurité résidentielles Blue (anciennement LifeShield) d’ADT auraient pu être exploitées pour détourner à la fois des flux audio et vidéo.

le vulnérabilités (suivi comme CVE-2020-8101) ont été identifiés dans la caméra de la sonnette vidéo par les chercheurs de Bitdefender en février 2020 avant d’être finalement traités le 17 août 2020.

LifeShield a été acquise par ADT Inc., basée en Floride, en 2019, les solutions de sécurité pour la maison de Lifeshield étant rebaptisées Blue à partir de janvier 2020. Les produits de la société détenaient une part de marché de 33,6% aux États-Unis l’année dernière.

Les problèmes de sécurité de la caméra de la sonnette permettent à un attaquant de

- Obtenez le mot de passe administrateur de la caméra en connaissant simplement son adresse MAC, qui est utilisée pour identifier un périphérique de manière unique

- Injectez des commandes localement pour obtenir un accès root, et

- Accédez aux flux audio et vidéo à l’aide d’un RTSP (Real-Time Streaming Protocol) serveur

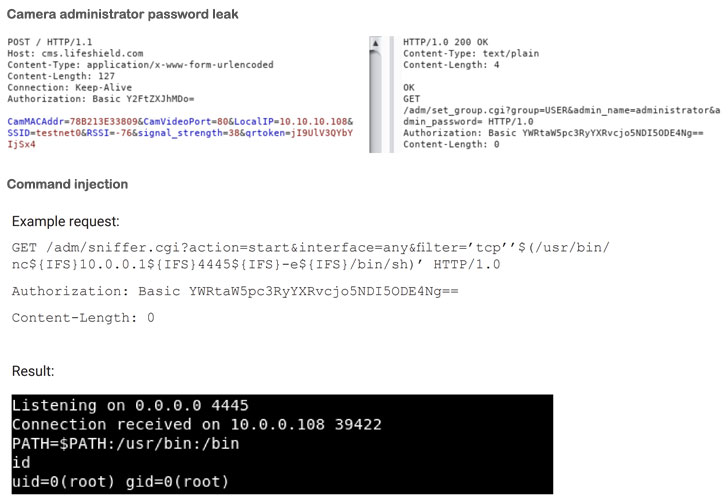

La sonnette est conçue pour envoyer périodiquement des messages de pulsation à «cms.lifeshield.com», contenant des informations telles que l’adresse MAC, le SSID, l’adresse IP locale et la puissance du signal sans fil. Le serveur, en retour, répond avec un message d’authentification qui peut être facilement contourné en créant une fausse demande en utilisant l’adresse MAC de l’appareil.

« Le serveur semble ignorer le jeton et ne vérifie que l’adresse MAC lors de l’envoi d’une réponse », ont noté les chercheurs, ajoutant que « le mot de passe de l’administrateur peut être obtenu en décodant l’en-tête d’autorisation base64 reçu dans cette demande. »

Armé de cet accès administrateur à l’interface Web de la caméra, l’attaquant peut exploiter une interface HTTP vulnérable à l’injection de commandes et obtenir un accès root.

Enfin, les chercheurs ont également découvert qu’un serveur RTSP non sécurisé sans aucune information d’identification pourrait être exploité pour accéder au flux vidéo à « rtsp: //10.0.0.108: 554 / img / media.sav » en utilisant n’importe quel lecteur multimédia tel que VLC.

Alors que des correctifs ont été appliqués aux serveurs de production et à tous les 1500 appareils concernés, sans moyen facile de confirmer si les utilisateurs de la caméra ont installé les mises à jour du micrologiciel, Bitdefender a choisi de retarder la divulgation publique de plus de cinq mois.

«Les clients ont des choix en matière de sécurité pour sécuriser leurs maisons intelligentes ou leurs petites entreprises», ont déclaré les chercheurs.

«Rechercher soigneusement les fournisseurs IoT pour les politiques de mise à jour de sécurité de leurs produits, changer les mots de passe par défaut, séparer les IoT en différents sous-réseaux et même vérifier régulièrement les mises à jour du micrologiciel ne sont que quelques conseils de sécurité pratiques et pratiques auxquels tout le monde peut adhérer.