Certains modèles de routeurs VPN D-Link largement vendus se sont révélés vulnérables à trois nouvelles vulnérabilités de sécurité à haut risque, laissant des millions de réseaux domestiques et professionnels exposés aux cyberattaques, même s’ils sont sécurisés par un mot de passe fort.

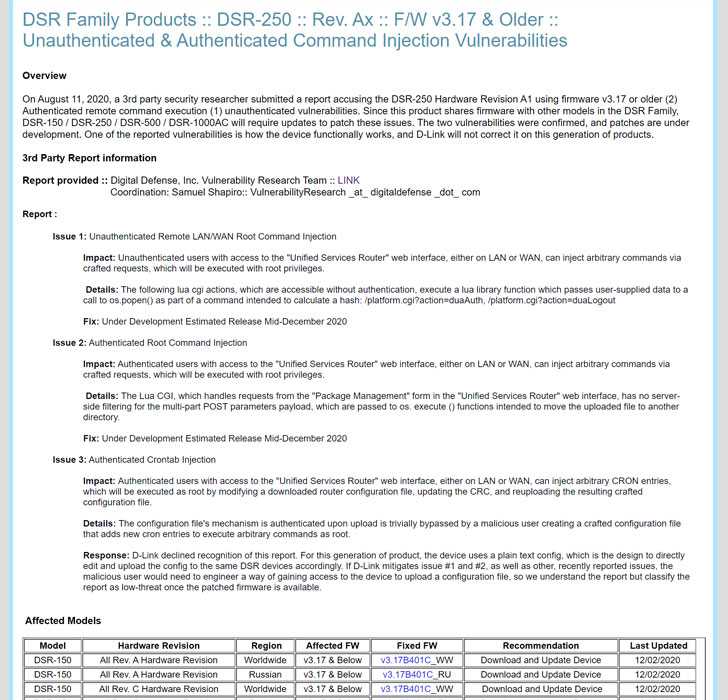

Découvertes par des chercheurs de Digital Defence, les trois lacunes de sécurité ont été divulguées de manière responsable à D-Link le 11 août, ce qui, si elles étaient exploitées, pourraient permettre à des attaquants distants d’exécuter des commandes arbitraires sur des périphériques réseau vulnérables via des requêtes spécialement conçues et même de lancer un refus de -attaques de service.

Les DSR-150, DSR-250, DSR-500 et DSR-1000AC de D-Link et les autres modèles de routeur VPN de la famille DSR exécutant les versions 3.14 et 3.17 du micrologiciel sont vulnérables à la faille d’injection de commande racine exploitable à distance.

Le fabricant d’équipement de réseau taïwanais confirmé les questions dans un avis du 1er décembre, ajoutant que les correctifs étaient en cours de développement pour deux des trois failles, qui ont maintenant été rendues publiques au moment de la rédaction de cet article.

«À partir des interfaces WAN et LAN, cette vulnérabilité pourrait être exploitée sur Internet», a déclaré Digital Defense dans un rapport publié aujourd’hui et partagé avec The Hacker News.

« Par conséquent, un attaquant distant et non authentifié ayant accès à l’interface Web du routeur pourrait exécuter des commandes arbitraires en tant que root, obtenant ainsi le contrôle complet du routeur. »

Les failles proviennent du fait que le composant vulnérable, le « Lua CGI », est accessible sans authentification et manque de filtrage côté serveur, permettant ainsi à un attaquant – authentifié ou non – d’injecter des commandes malveillantes qui seront exécutées avec root privilèges.

Une vulnérabilité distincte signalée par Digital Defense concerne la modification du fichier de configuration du routeur pour injecter des entrées CRON non autorisées et exécuter des commandes arbitraires en tant qu’utilisateur root.

Cependant, D-Link a déclaré qu’il ne corrigera pas cette faille «sur cette génération de produits», précisant que c’est la fonction prévue.

« L’appareil utilise une configuration en texte brut, qui est la conception pour éditer et télécharger directement la configuration sur les mêmes appareils DSR en conséquence », a déclaré la société.

« Si D-Link atténue les problèmes n ° 1 et n ° 2, ainsi que d’autres problèmes récemment signalés, l’utilisateur malveillant devra concevoir un moyen d’accéder à l’appareil pour télécharger un fichier de configuration. le rapport comme faible menace une fois que le firmware corrigé est disponible.

Avec l’augmentation sans précédent du travail à domicile en raison de la pandémie COVID-19, davantage d’employés pourraient se connecter aux réseaux d’entreprise en utilisant l’un des appareils concernés, a averti Digital Defense.

Alors que les organisations se sont efforcées de s’adapter au travail à distance et d’offrir un accès distant sécurisé aux systèmes d’entreprise, le changement a créé de nouvelles surfaces d’attaque, les failles des VPN devenant des cibles populaires pour que les attaquants puissent accéder aux réseaux internes de l’entreprise.

Il est recommandé aux entreprises utilisant les produits concernés d’appliquer les mises à jour pertinentes au fur et à mesure de leur disponibilité.