Les périphériques de stockage en réseau (NAS) d’ASUSTOR sont devenus dernier victime du rançongiciel Deadbolt, moins d’un mois après que des attaques similaires aient ciblé les appliances NAS QNAP.

En réponse aux infections, la société a publié des mises à jour du micrologiciel (ADM 4.0.4.RQO2) pour « résoudre les problèmes de sécurité associés ». La société exhorte également les utilisateurs à prendre les mesures suivantes pour assurer la sécurité des données –

- changez votre mot de passe

- Utilisez un mot de passe fort

- Modifiez les ports HTTP et HTTPS par défaut. Les ports par défaut sont respectivement 8000 et 8001

- Modifier les ports du serveur Web (les ports par défaut sont 80 et 443)

- Désactivez les services Terminal/SSH et SFTP et les autres services que vous n’utilisez pas, et

- Effectuez des sauvegardes régulières et assurez-vous que les sauvegardes sont à jour

Les attaques affectent principalement les modèles NAS ASUSTOR exposés à Internet exécutant des systèmes d’exploitation ADM, y compris, mais sans s’y limiter, AS5104T, AS5304T, AS6404T, AS7004T, AS5202T, AS6302T et AS1104T.

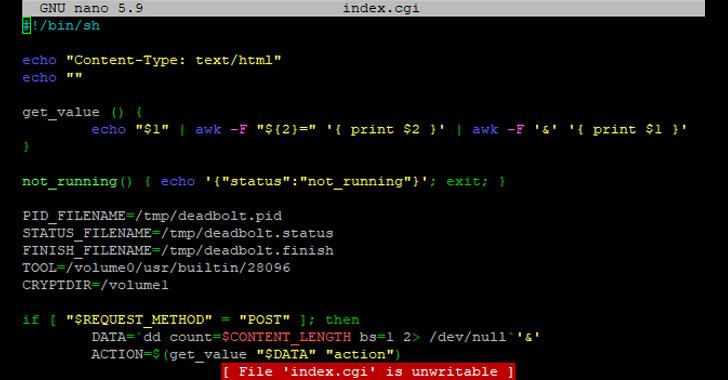

Tout comme les intrusions ciblant les appareils NAS QNAP, les acteurs de la menace prétendent utiliser une vulnérabilité zero-day pour chiffrer les appareils NAS ASUSTOR, exigeant que les victimes paient 0,03 bitcoins (~ 1 150 $) pour récupérer l’accès.

Les opérateurs de rançongiciels, dans un message séparé pour ASUSTOR, ont déclaré qu’ils étaient disposés à partager les détails de la faille si la société effectuait un paiement en bitcoins de 7,5 BTC, en plus de vendre la clé de décryptage universelle pour un paiement total de 50 BTC.

Les détails exacts de la faille de sécurité utilisée ne sont pas clairs, mais on soupçonne que le vecteur d’attaque est lié à une faille dans le Connexion EZ fonctionnalité qui permet l’accès à distance aux périphériques NAS, comme l’a demandé la société désactiver la fonctionnalité à titre préventif.

Les utilisateurs dont les appareils NAS sont déjà compromis par le ransomware sont informé suivre les étapes ci-dessous –

- Débranchez le câble réseau Ethernet

- Éteignez votre NAS en toute sécurité en appuyant sur le bouton d’alimentation et en le maintenant enfoncé pendant trois secondes

- N’initialisez pas votre NAS car cela effacera vos données, et

- Remplir le formulaire ici