Attention, utilisateurs d’Android! Un malware bancaire capable de voler des informations sensibles «se propage rapidement» à travers l’Europe, les États-Unis étant probablement la prochaine cible.

Selon une nouvelle analyse de Proofpoint, les acteurs de la menace derrière FluBot (aka Cabassous) se sont diversifiés au-delà de l’Espagne pour cibler le Royaume-Uni, l’Allemagne, la Hongrie, l’Italie et la Pologne. On a observé que la campagne en anglais à elle seule utilisait plus de 700 domaines uniques, infectant environ 7 000 appareils au Royaume-Uni.

De plus, des SMS en allemand et en anglais ont été envoyés à des utilisateurs américains depuis l’Europe, ce qui, selon Proofpoint, pourrait être le résultat de la propagation de logiciels malveillants via des listes de contacts stockées sur des téléphones compromis. Une campagne concertée visant les États-Unis n’a pas encore été détectée.

FluBot, une entrée naissante dans le paysage des chevaux de Troie bancaires, a commencé ses opérations à la fin de l’année dernière, avec des campagnes exploitant le malware infectant plus de 60000 utilisateurs en Espagne, selon une analyse publiée par Proactive Defence Against Future Threats (PRODAFT) en mars 2021. On dit avoir amassé plus de 11 millions de numéros de téléphone à partir des appareils, ce qui représente 25% de la population totale en Espagne.

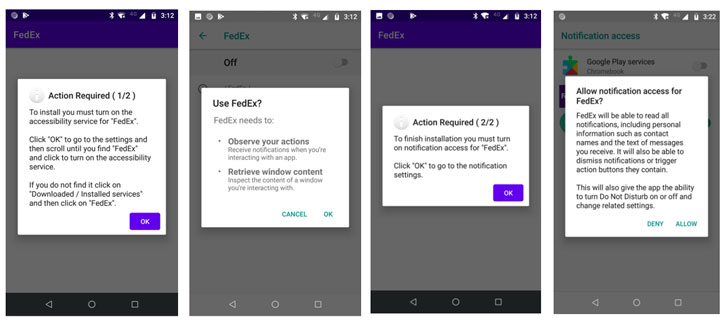

Principalement distribués via SMS phishing (aka smishing), les messages se font passer pour un service de livraison tel que FedEx, DHL et Correos, informant apparemment les utilisateurs de l’état de livraison de leur colis ou expédition avec un lien pour suivre la commande, qui, une fois cliqué, télécharge des applications malveillantes dans lesquelles le module FluBot chiffré est intégré.

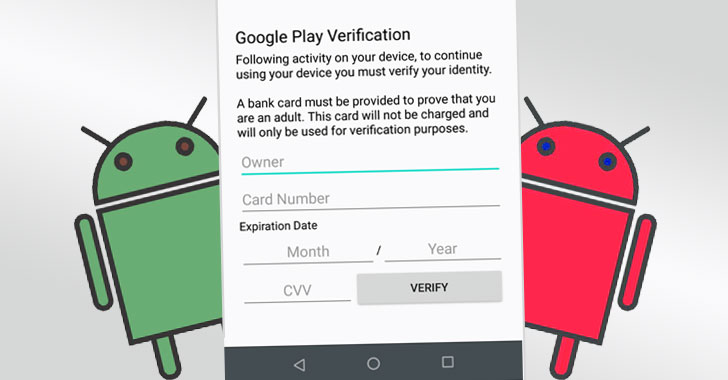

« FluBot est un nouveau malware bancaire Android qui utilise des attaques par superposition pour effectuer un hameçonnage d’applications basé sur la visualisation Web », ont noté les chercheurs. « Le malware cible principalement les applications bancaires mobiles et de crypto-monnaie, mais rassemble également un large éventail de données utilisateur à partir de toutes les applications installées sur un appareil donné. »

Lors de l’installation, FluBot suit non seulement les applications lancées sur l’appareil, mais superpose également les pages de connexion des applications financières avec des variantes malveillantes spécialement conçues à partir d’un serveur contrôlé par un attaquant, conçu dans le but de pirater les informations d’identification, en plus de récupérer des listes de contacts, des messages. , appels et notifications en abusant du service d’accessibilité Android.

Bien que les autorités espagnoles arrêté quatre criminels soupçonnés d’être à l’origine de la campagne FluBot, les infections ont repris, tout en élargissant simultanément les pays ciblés pour inclure le Japon, la Norvège, la Suède, la Finlande, le Danemark et les Pays-Bas dans un court laps de temps, selon les dernières informations de MenaceTissu.

La poussée de l’activité FluBot a incité l’Office fédéral allemand de la sécurité de l’information (BSI) et le National Cyber Security Center du Royaume-Uni (NCSC) pour émettre des alertes avertissant des attaques en cours via des messages SMS frauduleux qui incitent les utilisateurs à installer «des logiciels espions qui dérobent les mots de passe et autres données sensibles».

« FluBot est susceptible de continuer à se propager à un rythme assez rapide, se déplaçant méthodiquement d’un pays à l’autre via un effort conscient des acteurs de la menace », ont déclaré les chercheurs de Proofpoint. « Tant qu’il y aura des utilisateurs prêts à faire confiance à un SMS inattendu et à suivre les instructions et les invites fournies par les auteurs de la menace, des campagnes comme celles-ci seront couronnées de succès. »