Une campagne d’extraction de crypto en cours a amélioré son arsenal tout en faisant évoluer ses tactiques d’évasion de la défense qui permettent aux acteurs de la menace de dissimuler les intrusions et de passer sous le radar, a révélé une nouvelle recherche publiée aujourd’hui.

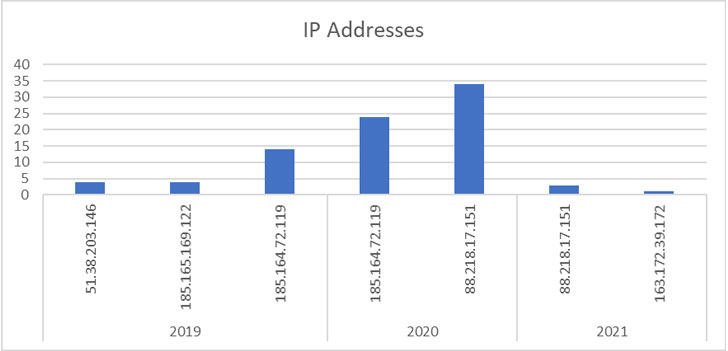

Depuis la première détection en 2019, un total de 84 attaques contre ses serveurs de pots de miel ont été enregistrées à ce jour, dont quatre se sont produites en 2021, selon des chercheurs de DevSecOps et de la société de sécurité cloud Aqua Security, qui ont suivi l’opération des logiciels malveillants depuis le passé. trois ans. Cela dit, 125 attaques ont été repérées dans la nature au cours du seul troisième trimestre 2021, signalant que les attaques n’ont pas ralenti.

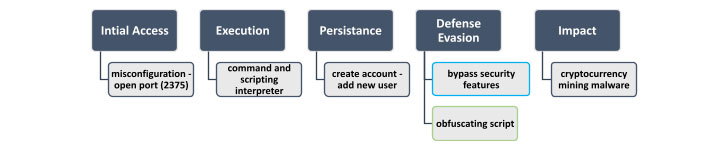

Les attaques initiales impliquaient l’exécution d’une commande malveillante lors de l’exécution d’une image vanille nommée « alpine:latest » qui a entraîné le téléchargement d’un script shell nommé « autom.sh ».

« Les adversaires utilisent couramment des images vanilles avec des commandes malveillantes pour effectuer leurs attaques, car la plupart des organisations font confiance aux images officielles et autorisent leur utilisation », expliquent les chercheurs. mentionné dans un rapport partagé avec The Hacker News. « Au fil des ans, la commande malveillante qui a été ajoutée à l’image officielle pour mener à bien l’attaque a à peine changé. La principale différence est le serveur à partir duquel le script shell autom.sh a été téléchargé. »

Le script shell lance la séquence d’attaque, permettant à l’adversaire de créer un nouveau compte utilisateur sous le nom « akay » et de mettre à niveau ses privilèges vers un utilisateur racine, à l’aide duquel des commandes arbitraires sont exécutées sur la machine compromise dans le but d’exploiter la crypto-monnaie.

Bien que les premières phases de la campagne en 2019 n’aient présenté aucune technique spéciale pour cacher l’activité minière, les versions ultérieures montrent les mesures extrêmes que ses développeurs ont prises pour la garder invisible à la détection et à l’inspection, la principale étant la possibilité de désactiver les mécanismes de sécurité et de récupérer un script shell de minage obscurci qui était Encodé en Base64 cinq fois pour contourner les outils de sécurité.

Les campagnes de logiciels malveillants menées pour détourner des ordinateurs afin d’exploiter des crypto-monnaies ont été dominées par de multiples acteurs tels que parenté, qui a été trouvé en train de rechercher sur Internet serveurs Docker mal configurés pour pénétrer dans les hôtes non protégés et installer une souche de mineur de pièces auparavant non documentée.

En plus de cela, un groupe de piratage nommé ÉquipeTNT a été observé frappant serveurs de base de données Redis non sécurisés, Alibaba Elastic Computing Service (ECS), les API Docker exposées et les clusters Kubernetes vulnérables afin d’exécuter du code malveillant avec des privilèges root sur les hôtes ciblés, ainsi que de déployer des charges utiles d’extraction de crypto-monnaie et des voleurs d’informations d’identification. En outre, comptes Docker Hub compromis ont également été utilisés pour héberger des images malveillantes qui ont ensuite été utilisées pour distribuer des mineurs de crypto-monnaie.

« Les mineurs sont un moyen à faible risque pour les cybercriminels de transformer une vulnérabilité en argent numérique, le plus grand risque pour leur trésorerie étant que les mineurs concurrents découvrent les mêmes serveurs vulnérables », Sean Gallagher, chercheur principal sur les menaces chez Sophos. c’est noté dans une analyse d’une campagne de minage Tor2Mine, qui implique l’utilisation d’un script PowerShell pour désactiver la protection contre les logiciels malveillants, exécuter une charge utile de mineur et collecter les informations d’identification Windows.

Ces dernières semaines, des failles de sécurité dans la bibliothèque de journalisation Log4j ainsi que vulnérabilités récemment découverts dans Atlassian Confluence, les serveurs F5 BIG-IP, VMware vCenter et Oracle WebLogic ont été abusés pour prendre le contrôle de machines pour exploiter des crypto-monnaies, un schéma connu sous le nom de cryptojacking. Plus tôt ce mois-ci, le fabricant d’appliances de stockage en réseau (NAS) QNAP a également mis en garde contre les logiciels malveillants d’extraction de crypto-monnaie ciblant ses appareils qui pourraient occuper environ 50 % de l’utilisation totale du processeur.

« La campagne Autom illustre que les attaquants deviennent de plus en plus sophistiqués, améliorant continuellement leurs techniques et leur capacité à éviter la détection par les solutions de sécurité », ont déclaré les chercheurs. Pour se protéger contre ces menaces, il est recommandé de surveiller les activités suspectes des conteneurs, d’effectuer une analyse d’image dynamique et d’analyser régulièrement les environnements à la recherche de problèmes de mauvaise configuration.