Les chercheurs en cybersécurité ont dévoilé mardi une nouvelle campagne à grande échelle ciblant les déploiements de Kubeflow pour exécuter des conteneurs de minage de crypto-monnaie malveillants.

La campagne consistait à déployer TensorFlow pods sur les clusters Kubernetes, avec les pods exécutant légitimes Images TensorFlow depuis le compte officiel Docker Hub. Cependant, les images de conteneur ont été configurées pour exécuter des commandes malveillantes qui exploitent la crypto-monnaie. Microsoft a déclaré que les déploiements avaient connu une légère augmentation vers la fin du mois de mai.

Kubeflow est une plate-forme de machine learning open source conçue pour déployer des workflows de machine learning sur Kubernetes, un service d’orchestration utilisé pour gérer et faire évoluer les charges de travail conteneurisées sur un cluster de machines.

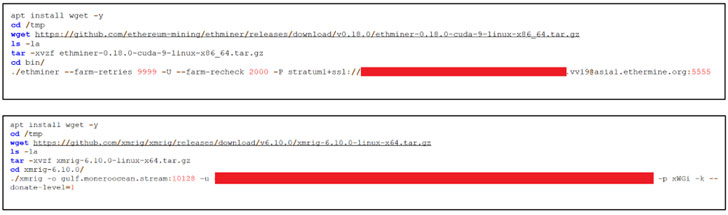

Le déploiement, en lui-même, a été réalisé en tirant parti de Kubeflow, qui expose ses fonctionnalités d’interface utilisateur via un tableau de bord déployé dans le cluster. Dans l’attaque observée par Microsoft, les adversaires ont utilisé le tableau de bord centralisé comme point d’entrée pour créer un pipeline pour exécuter des images TensorFlow qui effectuent des tâches d’extraction de crypto-monnaie.

Les intrusions font également écho attaques similaires observé par Azure Security Center de Microsoft en avril dernier qui a abusé des tableaux de bord Kubeflow exposés à Internet pour déployer un conteneur de porte dérobée pour une campagne de crypto-mining.

« L’explosion des déploiements sur les différents clusters a été simultanée. Cela indique que les attaquants ont analysé ces clusters à l’avance et ont maintenu une liste de cibles potentielles, qui ont ensuite été attaquées en même temps », Yossi Weizman, ingénieur principal de recherche en sécurité de Microsoft. mentionné dans un rapport.

Les attaques en cours auraient utilisé deux images TensorFlow différentes – étiquetées « dernières » et « dernières-gpu » – pour exécuter le code malveillant. L’utilisation d’images TensorFlow légitimes est également une conception intelligente pour éviter la détection dans la mesure où les conteneurs TensorFlow sont répandus dans les charges de travail basées sur l’apprentissage automatique.

En outre, Microsoft a déclaré que les attaquants pouvaient tirer parti des images pour exécuter des tâches GPU à l’aide de CUDA, permettant ainsi à l’adversaire de « maximiser les gains de minage de l’hôte ».

« Dans le cadre du flux d’attaque, les attaquants ont également déployé [a] conteneur de reconnaissance qui interroge des informations sur l’environnement, telles que des informations sur le GPU et le processeur, en vue de la préparation de l’activité minière « , a déclaré Weizman. » Cela a également été exécuté à partir d’un conteneur TensorFlow. «

Le développement intervient quelques jours après que l’équipe de renseignement sur les menaces de l’Unité 42 de Palo Alto Networks a révélé une toute nouvelle forme de logiciel malveillant appelé Siloscope conçu pour compromettre les clusters Kubernetes via des conteneurs Windows.

Il est recommandé aux utilisateurs exécutant Kubeflow de s’assurer que le tableau de bord centralisé n’est pas exposé de manière non sécurisée à Internet et, si cela est jugé nécessaire, d’exiger qu’ils soient protégés par des barrières d’authentification.

Microsoft a également publié un matrice des menaces pour Kubernetes pour mieux comprendre la surface d’attaque des environnements conteneurisés et aider les organisations à identifier les lacunes actuelles dans leurs défenses pour se protéger contre les menaces ciblant Kubernetes.

Plus tôt en avril, la société, aux côtés d’autres membres du Center for Threat-Informed Defense, s’est associée pour publier ce qu’on appelle le Matrice ATT&CK pour les conteneurs qui s’appuie sur la matrice des menaces Kubernetes pour détecter « les risques associés aux conteneurs, y compris les mauvaises configurations qui sont souvent le vecteur initial des attaques, ainsi que la mise en œuvre spécifique de techniques d’attaque dans la nature ».