La société de cybersécurité Imperva a révélé qu’elle avait atténué une attaque par déni de service distribué (DDoS) avec un total de plus de 25,3 milliards de requêtes le 27 juin 2022.

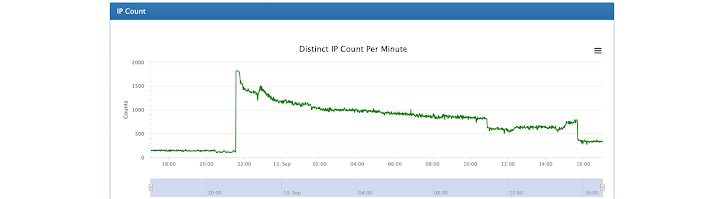

La « forte attaque », qui visait une société de télécommunications chinoise anonyme, aurait duré quatre heures et culminé à 3,9 millions de requêtes par seconde (RPS).

« Les attaquants ont utilisé le multiplexage HTTP/2, ou la combinaison de plusieurs paquets en un seul, pour envoyer plusieurs requêtes à la fois sur des connexions individuelles, » Imperva a dit dans un rapport publié le 19 septembre.

L’attaque a été lancée à partir d’un botnet qui comprenait près de 170 000 adresses IP différentes couvrant des routeurs, des caméras de sécurité et des serveurs compromis situés dans plus de 180 pays, principalement aux États-Unis, en Indonésie et au Brésil.

La divulgation intervient également alors que le fournisseur d’infrastructure Web Akamai a déclaré avoir lancé une nouvelle attaque DDoS visant un client basé en Europe de l’Est le 12 septembre, avec un trafic d’attaque atteignant 704,8 millions de paquets par seconde (pps).

La même victime a été précédemment ciblé le 21 juillet 2022, d’une manière similaire dans laquelle le volume d’attaque a augmenté jusqu’à 853,7 gigabits par seconde (Gbps) et 659,6 millions de pps sur une période de 14 heures.

Craig Sparling d’Akamai a dit la société a été « bombardée sans relâche d’attaques sophistiquées par déni de service distribué (DDoS) », indiquant que les offensives pourraient être politiquement motivées face à la guerre en cours de la Russie contre l’Ukraine.

Les deux tentatives perturbatrices ont été Attaques par inondation UDP où l’attaquant cible et submerge des ports arbitraires sur l’hôte cible avec le protocole de datagramme utilisateur (UDP) paquets.

UDP, étant à la fois sans connexion et sans session, en fait un protocole réseau idéal pour gérer le trafic VoIP. Mais ces mêmes traits peuvent aussi le rendre plus susceptible d’être exploité.

« Sans poignée de main initiale pour garantir une connexion légitime, les canaux UDP peuvent être utilisés pour envoyer un grand volume de trafic vers n’importe quel hôte », NETSCOUT dit.

« Aucune protection interne ne peut limiter le taux d’inondation UDP. Par conséquent, les attaques DoS d’inondation UDP sont exceptionnellement dangereuses car elles peuvent être exécutées avec une quantité limitée de ressources. »