Alors même que les opérateurs de Conti menaçaient de renverser le gouvernement costaricien, le gang notoire de la cybercriminalité a officiellement supprimé son infrastructure en faveur de la migration de ses activités criminelles vers d’autres opérations auxiliaires, notamment Karakurt et BlackByte.

« Du site de négociations, des salons de discussion, des messagers aux serveurs et aux hôtes proxy – la marque Conti, et non l’organisation elle-même, est en train de fermer », ont déclaré les chercheurs d’AdvIntel Yelisey Bogusalvskiy et Vitali Kremez. mentionné dans un rapport. « Cependant, cela ne signifie pas que les acteurs de la menace eux-mêmes prennent leur retraite. »

La résiliation volontaire, à l’exception de son blog nom et honte, aurait eu lieu le 19 mai 2022, alors qu’un remaniement organisationnel se déroulait simultanément pour assurer une transition en douceur des membres du groupe de ransomwares.

AdvIntel a déclaré que Conti, qui est également suivi sous le nom de Gold Ulrick, a orchestré sa propre disparition en utilisant des techniques de guerre de l’information.

La dissolution fait également suite à l’allégeance publique du groupe à la Russie lors de l’invasion de l’Ukraine par le pays, portant un coup dur à ses opérations et provoquant la fuite de milliers de journaux de discussion privés ainsi que de son ensemble d’outils, ce qui en fait une « marque toxique ».

On pense que l’équipe de Conti crée activement des lotissements depuis plus de deux mois. Mais en tandem, le groupe a commencé à prendre des mesures pour contrôler le récit, en envoyant des « signaux de fumée » pour tenter de simuler les mouvements d’un groupe actif.

« L’attaque contre le Costa Rica a en effet mis Conti sous les projecteurs et les a aidés à maintenir l’illusion de la vie un peu plus longtemps, alors que la véritable restructuration était en cours », ont déclaré les chercheurs.

« Le seul objectif que Conti avait voulu atteindre avec cette attaque finale était d’utiliser la plate-forme comme un outil de publicité, réalisant sa propre mort et sa renaissance ultérieure de la manière la plus plausible qu’elle aurait pu être conçue. »

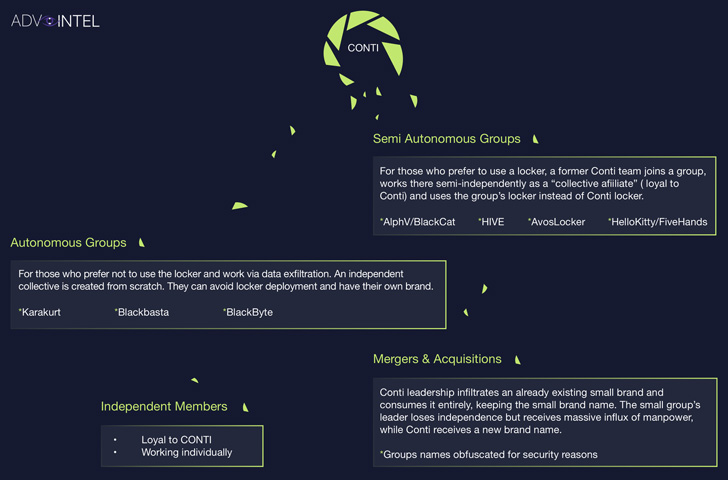

Mis à part les tactiques de détournement, les spécialistes de l’infiltration de Conti auraient également forgé des alliances avec d’autres groupes de rançongiciels bien connus tels que BlackCat, AvosLocker, Hive et HelloKitty (alias FiveHands).

En outre, la société de cybersécurité a déclaré avoir vu une communication interne faisant allusion au fait que les forces de l’ordre russes avaient fait pression sur Conti pour qu’il cesse ses activités à la suite d’une surveillance accrue et de la nature très médiatisée des attaques menées par le syndicat criminel. .

L’affiliation de Conti avec la Russie a également eu d’autres conséquences imprévues, la principale étant son incapacité à extraire des rançons des victimes à la lumière des sanctions économiques sévères imposées par l’Occident au pays.

Cela dit, bien que la marque puisse cesser d’exister, le groupe a adopté ce qu’on appelle une hiérarchie décentralisée qui implique plusieurs sous-groupes avec des motivations et des modèles commerciaux différents allant du vol de données (Karakurt, BlackBastaet BlackByte) à travailler en tant qu’affiliés indépendants.

Ce n’est pas la première fois que Gold Ulrick réorganise son fonctionnement interne. TrickBot, dont l’élite Division de surdosage a engendré la création de Ryuk et de son successeur Conti, a depuis été fermé et absorbé par le collectif, transformant TrickBot en une filiale de Conti. Il a également repris BazarLoader et Emotet.

« La diversification du portefeuille criminel de Conti, associée à sa dissolution incroyablement rapide, remet en question la répétition de leur modèle commercial parmi d’autres groupes », a déclaré AdvIntel. c’est noté La semaine dernière.

« Ransomware Inc. ressemble moins aux gangs qu’ils sont souvent appelés et beaucoup plus à des cartels au fil du temps », a déclaré Sam Curry, responsable de la sécurité chez Cybereason, dans un communiqué partagé avec The Hacker News.

« Cela signifie des accords de partenariat, des rôles spécialisés, des groupes de R&D et de marketing de type commercial, etc. Et parce que Conti commence à refléter les types d’activités que nous voyons parmi les entreprises légitimes, il n’est pas surprenant qu’elles changent. »