L’acteur de l’État-nation APT29 lié à la Russie a été découvert en train d’exploiter une fonctionnalité Windows « moins connue » appelée Credential Roaming dans le cadre de son attaque contre une entité diplomatique européenne anonyme.

« Le ciblage centré sur la diplomatie est conforme aux priorités stratégiques russes ainsi qu’au ciblage historique d’APT29 », a déclaré le chercheur Mandiant Thibault Van Geluwe de Berlaere. a dit dans une rédaction technique.

APT29, un groupe d’espionnage russe également appelé Cozy Bear, Iron Hemlock et The Dukes, est connu pour ses intrusions visant à recueillir des renseignements conformes aux objectifs stratégiques du pays. On pense qu’il est parrainé par le Foreign Intelligence Service (SVR).

Certaines des cyberactivités du collectif contradictoire sont suivies publiquement sous le nom de Nobelium, un groupe de menaces responsable de la compromission généralisée de la chaîne d’approvisionnement via le logiciel SolarWinds en décembre 2020.

La société de renseignement sur les menaces et de réponse aux incidents appartenant à Google a déclaré avoir identifié l’utilisation de Credential Roaming pendant la période où APT29 était présent dans le réseau victime au début de 2022, moment auquel « de nombreux LDAP requêtes avec des propriétés atypiques » ont été effectuées sur le système Active Directory.

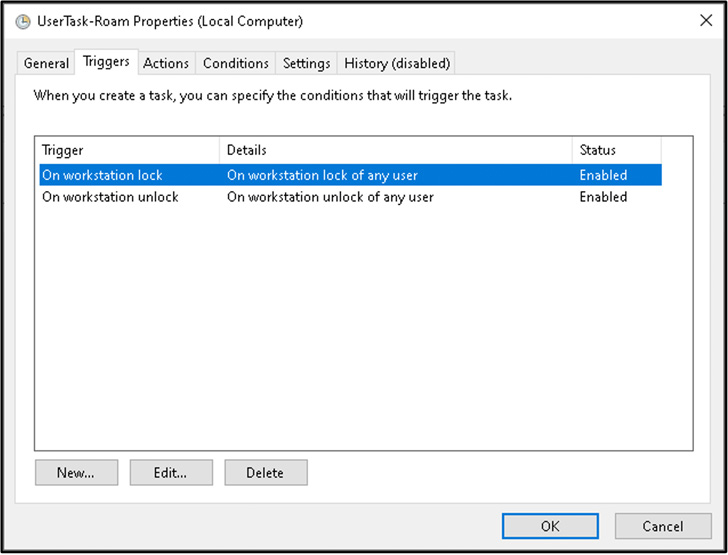

Introduit dans Windows Server 2003 Service Pack 1 (SP1), Credential Roaming est un mécanisme qui permet aux utilisateurs de accéder à leurs identifiants (c’est-à-dire, clés privées et certificats) de manière sécurisée sur différents postes de travail dans un domaine Windows.

En enquêtant plus en profondeur sur son fonctionnement interne, Mandiant a mis en évidence la découverte d’une vulnérabilité d’écriture de fichier arbitraire qui pourrait être militarisée par un acteur malveillant pour réaliser l’exécution de code à distance dans le contexte de la victime connectée.

La lacune, suivie comme CVE-2022-30170a été abordé par Microsoft dans le cadre des mises à jour du Patch Tuesday expédiées le 13 septembre 2022, la société soulignant que l’exploitation nécessite qu’un utilisateur se connecte à Windows.

« Un attaquant qui parviendrait à exploiter la vulnérabilité pourrait obtenir des droits de connexion interactive à distance sur une machine sur laquelle le compte de la victime ne détiendrait normalement pas un tel privilège », a-t-il noté.

Mandiant a déclaré que la recherche « offre un aperçu de la raison pour laquelle APT29 interroge activement les attributs LDAP associés dans Active Directory », exhortant les organisations à appliquer les correctifs de septembre 2022 pour se protéger contre la faille.