L’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) a mis en garde contre les cyberattaques perpétrées par des pirates informatiques russes ciblant divers organismes gouvernementaux du pays.

L’agence attribué la campagne de phishing contre APT28, également connue sous les noms de Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, Sednit et Sofacy.

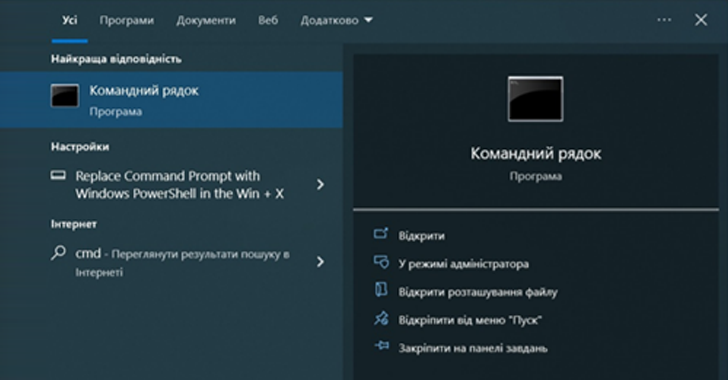

Les e-mails sont livrés avec la ligne d’objet « Windows Update » et contiennent prétendument des instructions en ukrainien pour exécuter une commande PowerShell sous prétexte de mises à jour de sécurité.

L’exécution du script charge et exécute un script PowerShell de l’étape suivante conçu pour collecter des informations système de base via des commandes telles que liste de tâches et information systèmeet exfiltrer les détails via une requête HTTP vers un API factice.

Pour inciter les cibles à exécuter la commande, les e-mails se sont fait passer pour les administrateurs système des entités gouvernementales ciblées en utilisant de faux comptes de messagerie Microsoft Outlook créés avec les vrais noms et initiales des employés.

Le CERT-UA recommande aux organisations de restreindre la capacité des utilisateurs à exécuter des scripts PowerShell et à surveiller les connexions réseau à l’API Mocky.

La divulgation intervient des semaines après que l’APT28 a été lié à des attaques exploitant des failles de sécurité désormais corrigées dans l’équipement réseau pour effectuer une reconnaissance et déployer des logiciels malveillants contre des cibles sélectionnées.

Le groupe d’analyse des menaces (TAG) de Google, dans un avis publié le mois dernier, a détaillé une opération de collecte d’informations d’identification menée par l’acteur de la menace pour rediriger les visiteurs des sites Web du gouvernement ukrainien vers des domaines de phishing.

Des équipes de piratage basées en Russie ont également été liées à l’exploitation d’une faille critique d’escalade de privilèges dans Microsoft Outlook (CVE-2023-23397, score CVSS : 9,8) lors d’intrusions dirigées contre les secteurs gouvernemental, des transports, de l’énergie et militaire en Europe.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Le développement vient également en tant que Fortinet FortiGuard Labs découvert une attaque de phishing en plusieurs étapes qui exploite un document Word à macro-lacets censé provenir d’Energoatom en Ukraine comme leurre pour fournir le cadre de post-exploitation open source Havoc.

« Il reste très probable que les services de renseignement, militaires et d’application de la loi russes aient une entente tacite de longue date avec les acteurs de la menace cybercriminelle », a déclaré la société de cybersécurité Recorded Future. a dit dans un rapport plus tôt cette année.

« Dans certains cas, il est presque certain que ces agences entretiennent une relation établie et systématique avec les acteurs de la menace cybercriminelle, soit par collaboration indirecte, soit via le recrutement. »