Une opération de pirates pour compte d’autrui a été découverte en utilisant une souche de logiciels malveillants jusque-là non documentés pour cibler des institutions financières sud-asiatiques et des sociétés mondiales de divertissement.

Surnommé « CostaRicto« Selon les chercheurs de Blackberry, la campagne semble être l’œuvre de mercenaires APT qui possèdent des outils de malware sur mesure et des capacités complexes de proxy VPN et de tunnel SSH.

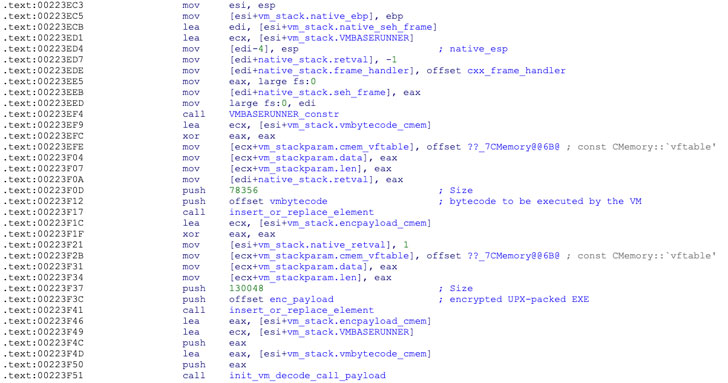

Le modus operandi en lui-même est assez simple. Après avoir pris pied dans l’environnement de la cible via des informations d’identification volées, l’attaquant procède à la configuration d’un tunnel SSH pour télécharger une porte dérobée et un chargeur de charge utile appelé CostaBricks qui implémente un mécanisme de machine virtuelle C ++ pour décoder et injecter la charge utile bytecode dans la mémoire.

En plus de gérer les serveurs de commande et de contrôle (C2) via Tunnel DNS, la porte dérobée fournie par les chargeurs mentionnés ci-dessus est un exécutable compilé C ++ appelé SombRAT – ainsi nommé d’après Sombra, un hacker mexicain et infiltrateur du célèbre jeu multijoueur Overwatch.

La porte dérobée est équipée de 50 commandes différentes pour effectuer des tâches spécifiques (peuvent être catégorisées en fonctions de base, de tâche, de configuration, de stockage, de débogage, de réseau) qui vont de l’injection de DLL malveillantes en mémoire à l’énumération des fichiers dans le stockage à l’exfiltration des données capturées. un serveur contrôlé par un attaquant.

En tout, six versions de SombRAT ont été identifiées, la première version datant d’octobre 2019 et la dernière variante observée plus tôt en août, ce qui implique que la porte dérobée est en cours de développement actif.

Bien que l’identité des escrocs derrière l’opération soit encore inconnue, l’une des adresses IP auxquelles les domaines de porte dérobée ont été enregistrés a été liée à une campagne de phishing antérieure attribuée à la Russie. APT28 groupe de piratage, faisant allusion à la possibilité que les campagnes de phishing aient pu être sous-traitées au mercenaire au nom de l’acteur de la menace.

Il s’agit de la deuxième opération de pirates pour compte d’autrui découverte par Blackberry, la première étant une série de campagnes menées par un groupe appelé Bahamut qui exploitait des failles zero-day, des logiciels malveillants et des opérations de désinformation pour suivre des cibles situées au Moyen-Orient et en Asie du Sud.

« Avec le succès indéniable de Ransomware-as-a-Service (RaaS), il n’est pas surprenant que le marché des cybercriminels ait élargi son portefeuille pour ajouter des campagnes de phishing et d’espionnage dédiées à la liste des services proposés », ont déclaré les chercheurs de Blackberry.

« L’externalisation des attaques ou de certaines parties de la chaîne d’attaque à des groupes de mercenaires non affiliés présente plusieurs avantages pour l’adversaire – elle économise du temps et des ressources et simplifie les procédures, mais surtout elle fournit une couche supplémentaire d’indirection, qui aide à protéger l’identité réelle. de l’acteur menaçant. «