Un acteur de menace connu pour frapper des cibles au Moyen-Orient a encore fait évoluer son logiciel espion Android avec des capacités améliorées qui lui permettent d’être plus furtif et plus persistant tout en se faisant passer pour des mises à jour d’applications apparemment inoffensives pour rester sous le radar.

Les nouvelles variantes ont « incorporé de nouvelles fonctionnalités dans leurs applications malveillantes qui les rendent plus résistantes aux actions des utilisateurs, qui pourraient essayer de les supprimer manuellement, et aux sociétés de sécurité et d’hébergement Web qui tentent de bloquer l’accès à leur commande ou de la fermer. -et-contrôler les domaines de serveur », Pankaj Kohli, chercheur en menaces chez Sophos mentionné dans un rapport publié mardi.

Aussi connu par les surnoms VAMP, Cellule gelée, GnatSpy, et Scorpion du désert, le logiciel espion mobile est un outil de choix pour le groupe de menaces APT-C-23 depuis au moins 2017, avec des itérations successives comportant une fonctionnalité de surveillance étendue pour vider les fichiers, les images, les contacts et les journaux d’appels, lire les notifications des applications de messagerie, enregistrer appels (y compris WhatsApp) et ignorer les notifications des applications de sécurité Android intégrées.

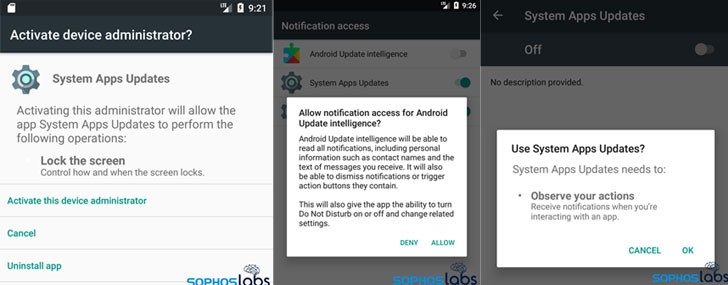

Dans le passé, le malware a été distribué via de fausses boutiques d’applications Android sous le couvert d’AndroidUpdate, Threema et Telegram. La dernière campagne n’est pas différente en ce sens qu’elle prend la forme d’applications qui prétendent installer des mises à jour sur le téléphone de la cible avec des noms tels que App Updates, System Apps Updates et Android Update Intelligence. On pense que les attaquants fournissent l’application de logiciel espion en envoyant un lien de téléchargement aux cibles via messages de smishing.

Une fois installée, l’application commence à demander des autorisations invasives pour effectuer une série d’activités malveillantes conçues pour échapper à toute tentative de suppression manuelle du logiciel malveillant. L’application change non seulement son icône pour se cacher derrière des applications populaires telles que Chrome, Google, Google Play et YouTube, au cas où l’utilisateur cliquerait sur l’icône frauduleuse, la version légitime de l’application est lancée, tout en exécutant des tâches de surveillance dans l’arrière-plan.

« Les logiciels espions sont une menace croissante dans un monde de plus en plus connecté », a déclaré Kohli. « Le logiciel espion Android lié à l’APT-C-23 existe depuis au moins quatre ans, et les attaquants continuent de le développer avec de nouvelles techniques qui échappent à la détection et à la suppression. »