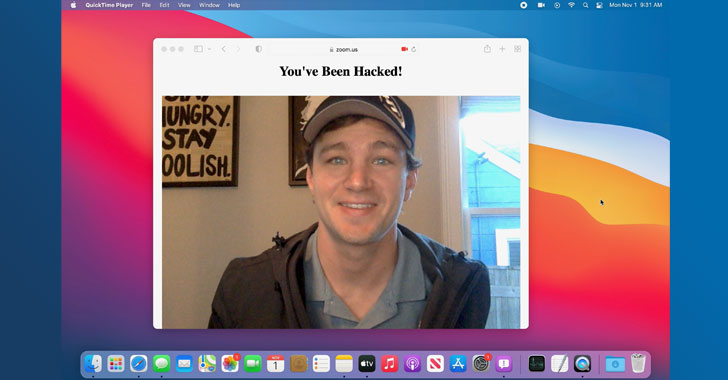

L’année dernière, Apple a corrigé un nouvel ensemble de vulnérabilités macOS qui exposaient le navigateur Safari aux attaques, permettant potentiellement à des acteurs malveillants d’accéder aux comptes en ligne, au microphone et à la webcam des utilisateurs.

Le chercheur en sécurité Ryan Pickren, qui a découvert et signalé les bogues au fabricant d’iPhone, a été récompensé par une prime de bogue de 100 500 $, soulignant la gravité des problèmes.

En exploitant une chaîne de problèmes de sécurité avec iCloud Sharing et Safari 15, il permet à l’attaquant de détourner l’autorisation multimédia et d’obtenir « un accès complet à tous les sites Web jamais visités par la victime » dans Safari, y compris les comptes Gmail, iCloud, Facebook et PayPal. .

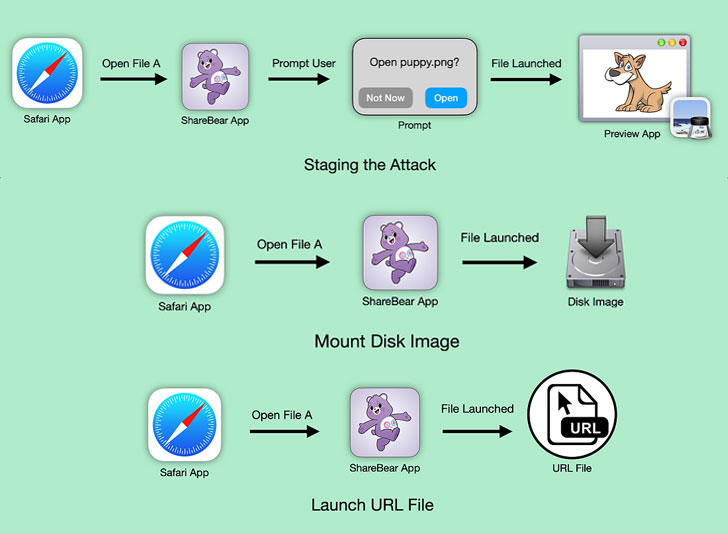

le problèmes concernent spécifiquement ShareBear, un mécanisme de partage de fichiers iCloud qui invite les utilisateurs à tenter d’ouvrir un document partagé pour la première fois. Profitant du fait que les utilisateurs ne voient plus jamais l’invite une fois qu’ils ont accepté d’ouvrir le fichier, Pickren a découvert qu’il était possible de modifier le contenu du fichier en n’importe quoi par toute personne ayant accès au fichier.

« ShareBear téléchargera et mettra à jour le fichier sur la machine de la victime sans aucune interaction ni notification de l’utilisateur », a déclaré Pickren. expliqué dans une rédaction technique. « Essentiellement, la victime a donné à l’attaquant la permission d’installer un fichier polymorphe sur sa machine et la permission de le lancer à distance à tout moment. »

En d’autres termes, un fichier image au format .PNG pourrait voir tout son contenu et son extension modifiés en un binaire exécutable (« evil.dmg ») après que l’utilisateur a accepté de l’ouvrir. Le binaire peut ensuite être lancé, déclenchant une chaîne d’exploitation qui exploite des failles supplémentaires découvertes dans Safari pour prendre le contrôle du micro ou de la webcam de la machine, ou même voler des fichiers locaux –

- CVE-2021-30861 – Un problème logique dans WebKit qui pourrait permettre à une application malveillante de contourner les vérifications Gatekeeper

- CVE-2021-30975 – Un problème dans l’éditeur de script qui pourrait permettre à un programme malveillant Ajout de script OSAX pour contourner les vérifications Gatekeeper et contourner les restrictions du bac à sable

C’est la deuxième fois que Pickren révèle des failles dans iOS et macOS qui, si elles sont exploitées avec succès, pourraient être utilisées de manière abusive pour accéder à la caméra de manière non autorisée lors de la visite d’un site Web spécialement conçu.

« Ce projet était une exploration intéressante de la façon dont un défaut de conception dans une application peut permettre à une variété d’autres bogues, sans rapport, de devenir plus dangereux », a déclaré Pickren. « C’était aussi un excellent exemple de la façon dont, même avec macOS Gatekeeper activé, un attaquant peut encore faire beaucoup de mal en incitant les applications approuvées à faire des choses malveillantes. »