Lundi, Apple a déployé des mises à jour de sécurité pour iOS, macOS, tvOS, watchOS, et Safari navigateur Web pour corriger plusieurs vulnérabilités, y compris une faille zero-day activement exploitée dans macOS Big Sur et étendre les correctifs pour deux failles zero-day précédemment révélées.

Suivi comme CVE-2021-30713, le jour zéro concerne un problème d’autorisations dans la transparence, le consentement et le contrôle d’Apple (TCC) dans macOS qui maintient une base de données des consentements de chaque utilisateur. Le fabricant d’iPhone a reconnu que le problème avait peut-être été exploité dans la nature, mais s’est arrêté avant de partager des détails.

La société a noté qu’elle avait corrigé le problème avec une validation améliorée.

Cependant, dans un rapport séparé, la société de gestion d’appareils mobiles Jamf a déclaré que la faille de contournement était activement exploitée par XCSSET, un malware qui est à l’état sauvage depuis août 2020 et connu pour se propager via modifié Projets Xcode IDE hébergés sur des référentiels GitHub et implanter des packages malveillants dans des applications légitimes installées sur le système cible.

« L’exploit en question pourrait permettre à un attaquant d’obtenir un accès complet au disque, un enregistrement d’écran ou d’autres autorisations sans nécessiter le consentement explicite de l’utilisateur – ce qui est le comportement par défaut », chercheurs de Jamf Stuart Ashenbrenner, Jaron Bradley et Ferdous Saljooki mentionné dans un article.

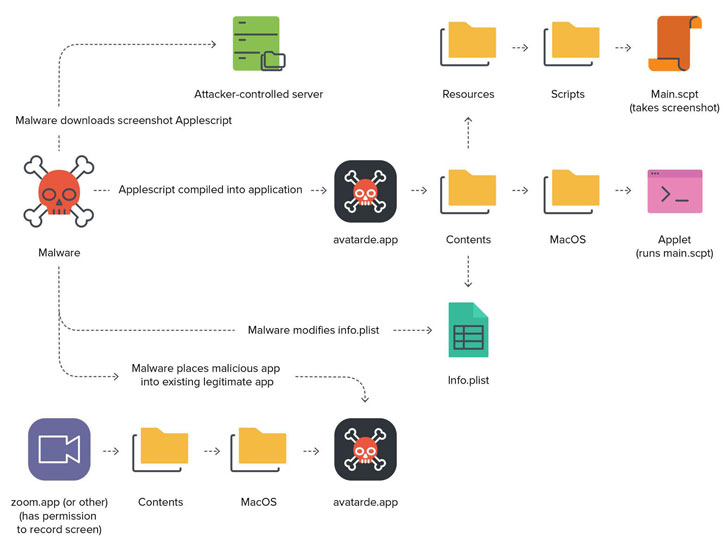

Prenant la forme d’un module AppleScript, la faille zero-day a permis aux pirates d’exploiter les appareils que XCSSET a été installé pour tirer parti des autorisations qui ont déjà été fournies à l’application cheval de Troie pour amasser et exfiltrer des informations sensibles.

Plus précisément, le logiciel malveillant a vérifié les autorisations de capture d’écran à partir d’une liste d’applications installées, telles que Zoom, Discord, WhatsApp, Slack, TeamViewer, Upwork, Skype et Parallels Desktop, pour injecter le logiciel malveillant («avatarde.app») dans l’application. dossier, héritant ainsi des autorisations nécessaires pour mener à bien ses tâches néfastes.

« En tirant parti d’une application installée avec le jeu d’autorisations approprié, l’attaquant peut se greffer sur cette application donatrice lors de la création d’une application malveillante à exécuter sur les appareils victimes, sans demander l’approbation de l’utilisateur », ont noté les chercheurs.

XCSSET a également fait l’objet d’un examen plus approfondi le mois dernier après la détection d’une nouvelle variante du malware ciblant les Mac fonctionnant sur les nouvelles puces M1 d’Apple pour voler des informations de portefeuille à partir d’applications de crypto-monnaie. L’une de ses principales fonctions est de siphonner les cookies du navigateur Safari et d’installer une version développeur de l’application Safari pour charger des backdoors JavaScript à partir de son serveur de commande et de contrôle.

Deux autres failles activement exploitées dans son moteur de navigateur WebKit affectant les appareils Safari, Apple TV 4K et Apple TV HD ont également été corrigées dans le cadre des mises à jour de lundi, près de trois semaines après qu’Apple a résolu les mêmes problèmes dans iOS, macOS et watchOS plus tôt ce mois-ci. .

- CVE-2021-30663 – Un problème de dépassement d’entier dans WebKit, qui pourrait être exploité pour obtenir l’exécution de code arbitraire lors du traitement de contenu Web conçu de manière malveillante.

- CVE-2021-30665 – Un problème de corruption de la mémoire dans WebKit qui pourrait conduire à l’exécution de code arbitraire lors du traitement de contenu Web conçu de manière malveillante.

Il est recommandé aux utilisateurs d’appareils Apple de mettre à jour vers les dernières versions pour atténuer le risque associé aux failles.