Les chercheurs en cybersécurité ont révélé une douzaine de nouvelles failles dans de multiples piles TCP / IP intégrées largement utilisées, affectant des millions d’appareils allant des équipements de réseau et des appareils médicaux aux systèmes de contrôle industriels qui pourraient être exploités par un attaquant pour prendre le contrôle d’un système vulnérable.

Collectivement appelé « AMNÉSIE: 33« par les chercheurs de Forescout, il s’agit d’un ensemble de 33 vulnérabilités qui affectent quatre piles de protocoles TCP / IP open-source – uIP, FNET, picoTCP et Nut / Net – qui sont couramment utilisées dans l’Internet des objets (IoT) et intégrées dispositifs.

En raison d’une mauvaise gestion de la mémoire, exploitation réussie de ces failles pourraient entraîner une corruption de la mémoire, permettant aux attaquants de compromettre les appareils, d’exécuter du code malveillant, d’effectuer des attaques par déni de service (DoS), de voler des informations sensibles et même d’empoisonner le cache DNS.

Dans le monde réel, ces attaques pourraient se dérouler de différentes manières: perturber le fonctionnement d’une centrale électrique pour entraîner une panne de courant ou mettre hors ligne les systèmes d’alarme de fumée et de surveillance de la température en utilisant l’une des vulnérabilités DoS.

Les failles, qui seront détaillées aujourd’hui au Conférence sur la sécurité de Black Hat Europe, ont été découverts dans le cadre de l’initiative Project Memoria de Forescout pour étudier la sécurité des piles TCP / IP.

Le développement a incité le CISA ICS-CERT à émettre un avis de sécurité dans le but de fournir un avis précoce des vulnérabilités signalées et d’identifier des mesures préventives de base pour atténuer les risques associés aux failles.

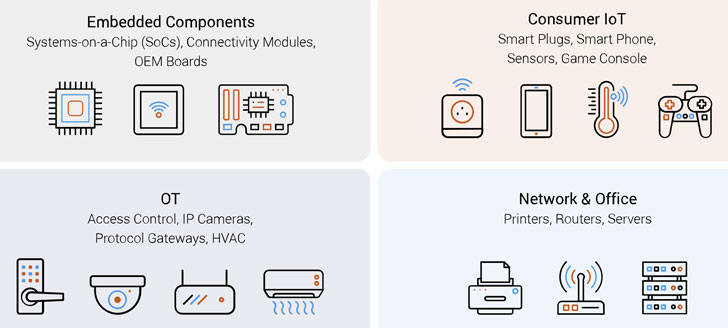

Des millions d’appareils provenant d’environ 158 fournisseurs sont vulnérables à AMNESIA: 33, avec la possibilité d’exécution de code à distance permettant à un adversaire de prendre le contrôle complet d’un appareil et de l’utiliser comme point d’entrée sur un réseau d’appareils IoT pour se déplacer latéralement, établir la persistance et coopter les systèmes compromis dans des botnets à leur insu.

«AMNESIA: 33 affecte plusieurs piles TCP / IP open source qui ne sont pas détenues par une seule entreprise», les chercheurs m’a dit. « Cela signifie qu’une seule vulnérabilité a tendance à se propager facilement et silencieusement entre plusieurs bases de code, équipes de développement, entreprises et produits, ce qui présente des défis importants pour la gestion des correctifs. »

Étant donné que ces vulnérabilités couvrent une chaîne d’approvisionnement IoT complexe, Forescout a averti qu’il est aussi difficile de déterminer quels appareils sont affectés car ils sont difficiles à éradiquer.

A l’instar des failles Urgent / 11 et Ripple20 qui ont été révélées ces derniers temps, AMNESIA: 33 provient de écrit hors limites, défauts de débordement, ou un manque de validation d’entrée, entraînant une corruption de la mémoire et permettant à un attaquant de placer des périphériques dans des boucles infinies, d’empoisonner les caches DNS et d’extraire des données arbitraires.

Trois des problèmes les plus graves résident dans uIP (CVE-2020-24336), picoTCP (CVE-2020-24338) et Nut / Net (CVE-2020-25111), qui sont tous des défauts d’exécution de code à distance (RCE) et avoir un score CVSS de 9,8 sur un maximum de 10.

- CVE-2020-24336 – Le code d’analyse des enregistrements DNS dans les paquets de réponse DNS envoyés via NAT64 ne valide pas le champ de longueur des enregistrements de réponse, ce qui permet aux attaquants de corrompre la mémoire.

- CVE-2020-24338 – La fonction qui analyse les noms de domaine n’a pas de vérification des limites, ce qui permet aux attaquants de corrompre la mémoire avec des paquets DNS spécialement conçus.

- CVE-2020-25111 – Un débordement de tampon de tas se produisant pendant le traitement du champ de nom d’un enregistrement de ressource de réponse DNS, permettant à un attaquant de corrompre la mémoire adjacente en écrivant un nombre arbitraire d’octets dans un tampon alloué.

Au moment de la rédaction, des fournisseurs tels que Technologie Microchip et Siemens qui ont été affectés par les vulnérabilités signalées ont également publié des avis de sécurité.

« Les systèmes embarqués, tels que l’IoT et [operational technology] dispositifs, ont tendance à avoir une longue durée de vie des vulnérabilités résultant d’une combinaison de problèmes de correctifs, de longs cycles de vie de support et de vulnérabilités «ruisselant» des chaînes d’approvisionnement très complexes et opaques », a déclaré Forescout.

«En conséquence, les vulnérabilités dans les piles TCP / IP intégrées ont le potentiel d’affecter des millions, voire des milliards, de périphériques dans les secteurs verticaux et ont tendance à rester un problème pendant très longtemps.

En plus d’exhorter les organisations à effectuer une analyse d’impact et une évaluation des risques appropriées avant de déployer des mesures défensives, CISA a recommandé de minimiser l’exposition du réseau, d’isoler les réseaux de systèmes de contrôle et les appareils distants derrière des pare-feu, et d’utiliser des réseaux privés virtuels (VPN) pour un accès distant sécurisé.