Aujourd’hui, il existe de nombreux outils de cybersécurité sur le marché. Il est maintenant plus important que jamais que les outils que vous décidez d’utiliser fonctionnent bien ensemble. Si ce n’est pas le cas, vous n’obtiendrez pas une image complète et vous ne pourrez pas analyser l’ensemble du système dans une perspective holistique.

Cela signifie que vous ne serez pas en mesure de faire les bonnes atténuations pour améliorer votre posture de sécurité. Voici des exemples de deux outils qui fonctionnent très bien ensemble et comment ils vous aideront à avoir une vue holistique de votre posture de cybersécurité.

Débricked – Utilisez Open Source en toute sécurité

En quoi l’Open Source est-il un risque pour la sécurité?

L’open source n’est pas un risque de sécurité en soi; c’est plus sûr que les logiciels propriétaires à bien des égards! Le code étant accessible au public, il est beaucoup plus facile pour la communauté environnante d’identifier les vulnérabilités et les correctifs peuvent être effectués rapidement.

Ce que vous devez garder à l’esprit, cependant, c’est que toutes les vulnérabilités de l’open source sont divulguées publiquement et sont rendues publiques à quiconque regarde. Cela signifie que si un attaquant veut trouver une vulnérabilité dans votre système basé sur l’open source, il n’aura probablement pas besoin de faire beaucoup d’efforts. Tout est là-bas, ouvert à tous.

Comment fonctionne la sécurité open source?

L’aspect le plus courant de la sécurité open source est, comme expliqué ci-dessus, les vulnérabilités. Mais selon Débricked, il y a trois domaines principaux à garder à l’esprit: les vulnérabilités, les licences et la santé.

Le principal problème qui affecte les trois domaines est le fait que la réception des emballages n’est généralement pas précédée par beaucoup de recherche. Les développeurs n’ont généralement pas le temps de s’inquiéter de l’introduction de nouvelles vulnérabilités ou de licences non conformes dans la base de code.

L’outil de Debricked résout ce problème, permettant aux développeurs de consacrer moins de temps à la sécurité et plus de temps à faire ce qu’ils sont là pour faire: écrire du code. Cela se fait en identifiant les vulnérabilités et les packages non conformes, en suggérant des solutions et enfin en empêchant d’en importer de nouvelles.

Comment ma sécurité open-source peut-elle être améliorée lors de l’utilisation de l’outil de Debricked?

Comme indiqué plus haut; il vous permet d’avoir plus de contrôle tout en lâchant prise en même temps. Vous obtenez une meilleure vue d’ensemble des vulnérabilités et des licences tout en consacrant moins de temps et d’énergie aux travaux manuels de sécurité.

Des fonctionnalités innovantes

Debricked aime se concentrer sur deux choses principales:

D’abord et avant tout, la qualité des données. Debricked utilise un éventail de sources, pas seulement les sources traditionnelles, pour créer sa base de données de vulnérabilités. Leur outil est basé sur l’apprentissage automatique, ce qui nous aide à trouver de nouvelles vulnérabilités plus rapidement et à être plus précis que n’importe quel humain. À partir de maintenant, débricked marque un précision de plus de 90% dans la plupart des langues qui ont débranché le support, et qui sont constamment à la recherche de nouvelles façons de s’améliorer.

Le dernier ajout à leur offre, donc maintenant il n’est même pas encore disponible dans l’outil, est ce que les débris appellent Open Source Health. La SST est un moyen de mesurer quantitativement le bien-être des projets open source. Il nous donne des données sur une série d’aspects, tels que la sécurité (à quelle vitesse le projet révèle-t-il les vulnérabilités?), La santé de la communauté (les principaux mainteneurs sont-ils toujours actifs?) Et la popularité (combien de commits ont-ils été effectués l’année dernière?) le nombre diminue?) et bien plus encore. Cela minimise le temps nécessaire pour rechercher un package avant de l’importer et facilite la prise de décisions éclairées

securiCAD by preveti – Gérez en continu votre posture de risque de sécurité avec des simulations d’attaque

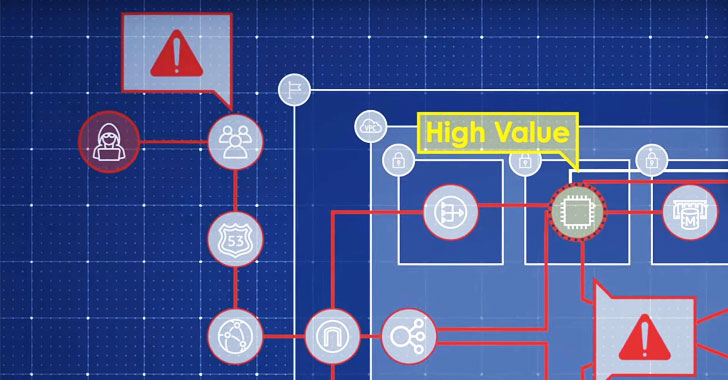

securiCAD by preveti est un outil de premier plan pour gérer votre posture de risque de cybersécurité. Il permet aux utilisateurs d’avoir une vue globale et approfondie de la posture des risques de cybersécurité, de trier et de hiérarchiser les risques, et d’identifier et de hiérarchiser les actions d’atténuation des risques avec le meilleur effet d’atténuation des risques. Cela se fait grâce à une modélisation automatisée des menaces et des simulations d’attaque à un prix de pointe.

Les simulations peuvent être exécutées en continu dans votre environnement cloud ou sur site, fournissant à vos équipes de sécurité et DevOps des informations continues sur les risques et des conseils proactifs sur les mesures d’atténuation. Et comme les simulations sont menées sur des jumeaux / modèles numériques de vos environnements, vous n’interférez pas avec votre environnement en direct et pouvez tester différents scénarios hypothétiques et atténuations sans risque dans le modèle.

La science derrière le produit est basée sur des décennies de recherche au Royal Institute of Technology de Stockholm. securiCAD a simplifié en s’assurant que vous avez le contrôle sur votre environnement. Cela se fait en évitant les brèches en analysant vos configurations, ce qui vous permet de détecter les erreurs de configuration, les mouvements latéraux potentiels et de hiérarchiser les vulnérabilités.

Le concept securiCAD

Générer un modèle:

Le modèle de jumeau numérique peut être créé automatiquement en important des données via les API securiCAD. Dans les environnements cloud, tels qu’AWS et Azure, etc., vous importez simplement les données de configuration cloud. Si vous disposez de données d’analyse de vulnérabilité, vous pouvez également les importer dans le modèle. Le modèle de jumeau numérique de votre environnement est alors automatiquement créé.

La logique est exactement la même dans les environnements sur site. Vous pouvez également créer un modèle manuellement – ce qui est le cas dans le cas de conception modélisation des menaces. Après avoir fourni à securiCAD les données du modèle, vous définissez des actifs de grande valeur et choisissez le profil de l’attaquant.

Simulez des attaques:

L’une des meilleures choses à propos de la partie simulation est qu’elle est réalisée sur un modèle jumeau numérique de votre environnement. Pour qu’aucun test n’affecte en aucune façon votre environnement en direct. Une fois que vous avez défini les paramètres, l’outil simule automatiquement des milliers d’attaques d’IA vers le modèle de jumeau numérique. L’attaquant tentera toutes les attaques possibles et tentera d’atteindre et de compromettre toutes les parties de l’infrastructure.

Gérer l’exposition aux risques – Trouvez, hiérarchisez et atténuez:

Chaque simulation aboutit à un rapport contenant des informations détaillées, notamment:

- Visualisation de votre environnement

- Exposition au risque pour tous les actifs de grande valeur combinés.

- Chemins critiques permettant aux attaquants d’accéder à vos actifs de grande valeur.

- Chokepoints dans votre architecture qui sont un atout où les attaques (vers des étapes d’attaque ayant une conséquence sur elles) convergent dans le modèle.

- Résumé des menaces avec des menaces classées et des descriptions.

- Atténuations suggérées pour réduire votre exposition au risque.

Combiner les outils

Données de Debricked

Étant donné que l’aspect le plus courant de la sécurité open source est la vulnérabilité, il est important que vous obteniez les bonnes données et que vous puissiez baser vos décisions sur les risques que vous devez atténuer. C’est pourquoi si vous avez du code open source dans votre projet, vous devez inclure la base de données de vulnérabilité de Debricked lors de l’analyse de votre environnement.

Simulations d’attaques prédictives de securiCAD par preveti

securiCAD prend en charge les données de tiers tels que Debricked. Cela vous permet de rassembler toutes les données en un seul endroit, et puisque toute la hiérarchisation est effectuée automatiquement, il s’agit d’une utilisation efficace de vos ressources. Les environnements peuvent être difficiles à visualiser, securiCAD rend cela facile puisque tous les concepts, services et configurations sont représentés dans le jumeau numérique, et si vous combinez cela avec, par exemple, l’outil de Debricked, vous pouvez également visualiser les dépendances.

La vision holistique

Ce n’est pas toujours la vulnérabilité la plus sévère qui est la plus dangereuse. Cela peut souvent être la combinaison de plusieurs vulnérabilités qui peuvent être dévastatrices. Alors que Debricked fournit les données de vulnérabilité, securiCAD analysera l’architecture d’un point de vue proactif et holistique.

Avec une image complète, vous trouverez les points faibles de vos environnements – les chemins critiques pour que les attaquants atteignent vos actifs de grande valeur – et obtiendrez des informations sur ce que vous devez faire pour atténuer les risques. En continu, à grande échelle, au fil du temps.