Les acteurs de la menace derrière le rançongiciel BlackCat ont mis au point une variante améliorée qui donne la priorité à la vitesse et à la furtivité dans le but de contourner les barrières de sécurité et d’atteindre leurs objectifs.

La nouvelle version, baptisée Sphynx et annoncé en février 2023, contient « un certain nombre de fonctionnalités mises à jour qui renforcent les efforts du groupe pour échapper à la détection », IBM Security X-Force a dit dans une nouvelle analyse.

La mise à jour « produit » a été d’abord mis en évidence par vx-underground en avril 2023. Trend Micro, le mois dernier, détaillé une version Linux de Sphynx qui « se concentre principalement sur sa routine de chiffrement ».

BlackCat, également appelé ALPHV et Noberus, est la première souche de ransomware basée sur le langage Rust repérée dans la nature. Actif depuis novembre 2021, il s’est imposé comme un redoutable acteur du ransomware, victimisant plus de 350 cibles à partir de mai 2023.

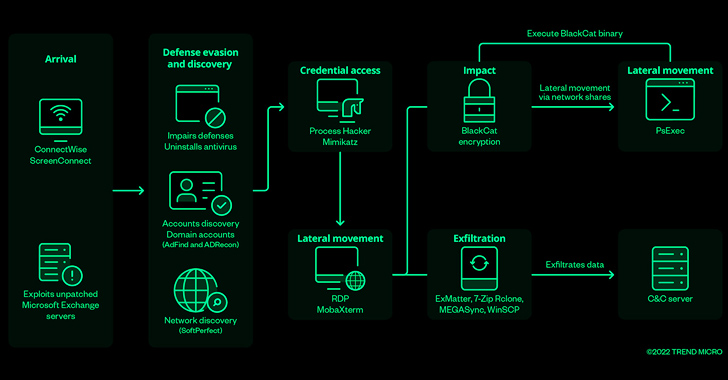

Le groupe, comme d’autres offres de ransomware-as-a-service (RaaS), est connu pour exploiter un système de double extorsion, déployant des outils d’exfiltration de données personnalisés comme ExMatter pour siphonner des données sensibles avant le cryptage.

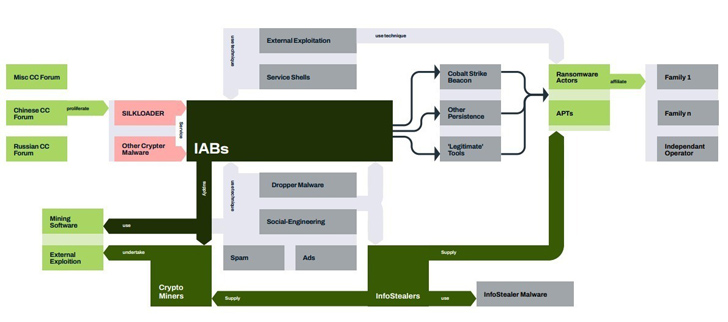

L’accès initial aux réseaux ciblés est généralement obtenu via un réseau d’acteurs appelés courtiers d’accès initial (IAB), qui utilisent des logiciels malveillants de vol d’informations prêts à l’emploi pour collecter des informations d’identification légitimes.

Selon Cisco Talos et Kaspersky, BlackCat partageait également des chevauchements avec la famille de rançongiciels BlackMatter, aujourd’hui disparue.

Les résultats ouvrent une fenêtre sur l’écosystème de la cybercriminalité en constante évolution dans lequel les acteurs de la menace améliorent leurs outils et leur savoir-faire pour augmenter la probabilité d’un compromis réussi, sans parler de contrecarrer la détection et d’échapper à l’analyse.

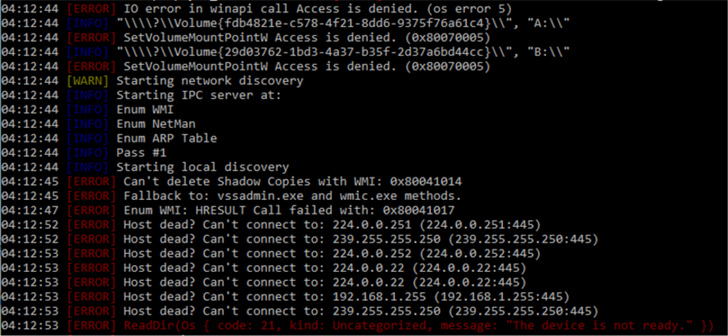

Plus précisément, la version Sphynx de BlackCat incorpore du code indésirable et des chaînes cryptées, tout en retravaillant les arguments de ligne de commande transmis au binaire.

Sphynx intègre également un chargeur pour décrypter la charge utile du ransomware qui, lors de l’exécution, effectue des activités de découverte du réseau pour rechercher des systèmes supplémentaires, supprime les clichés instantanés de volume, crypte les fichiers et finalement supprime la note de rançon.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Malgré les campagnes d’application de la loi contre les cybercriminels et les groupes de rançongiciels, le changement continu de tactique est la preuve que BlackCat reste une menace active pour les organisations et n’a « aucun signe de ralentissement ».

|

| Source : WithSecure |

La société finlandaise de cybersécurité WithSecure, dans une étude récente, décrit comment les produits financiers illicites associés aux attaques de rançongiciels ont conduit à une « professionnalisation de la cybercriminalité » et à l’avènement de nouveaux services souterrains de soutien.

« De nombreux grands groupes de ransomwares exploitent un fournisseur de services ou un modèle RaaS, où ils fournissent des outils et de l’expertise aux affiliés, et en retour prennent une part des bénéfices », a déclaré la société.

« Ces bénéfices ont entraîné le développement rapide d’une industrie de services, fournissant tous les outils et services dont un groupe de menaces émergent pourrait avoir besoin, et grâce aux services de crypto-monnaie et de routage Web sombre, les nombreux groupes différents impliqués peuvent acheter et vendre de manière anonyme. services et accéder à leurs bénéfices. »