En 1982, lorsque SMTP a été spécifié pour la première fois, il ne contenait aucun mécanisme pour assurer la sécurité au niveau du transport pour sécuriser les communications entre les agents de transfert de courrier.

Plus tard, en 1999, la commande STARTTLS a été ajoutée à SMTP qui à son tour a pris en charge le cryptage des e-mails entre les serveurs, offrant la possibilité de convertir une connexion non sécurisée en une connexion sécurisée qui est cryptée à l’aide du protocole TLS.

Cependant, le cryptage est facultatif dans SMTP, ce qui implique que les e-mails peuvent être envoyés en texte brut. Agent de transfert de messagerie-Strict Transport Security (MTA-STS) est une norme relativement nouvelle qui permet aux fournisseurs de services de messagerie d’appliquer la sécurité de la couche de transport (TLS) pour sécuriser les connexions SMTP et de spécifier si les serveurs SMTP d’envoi doivent refuser de livrer des e-mails aux hôtes MX qui n’offrent pas TLS avec un serveur fiable certificat. Il a été prouvé qu’il atténuait avec succès les attaques de rétrogradation TLS et les attaques Man-in-the-Middle (MitM).

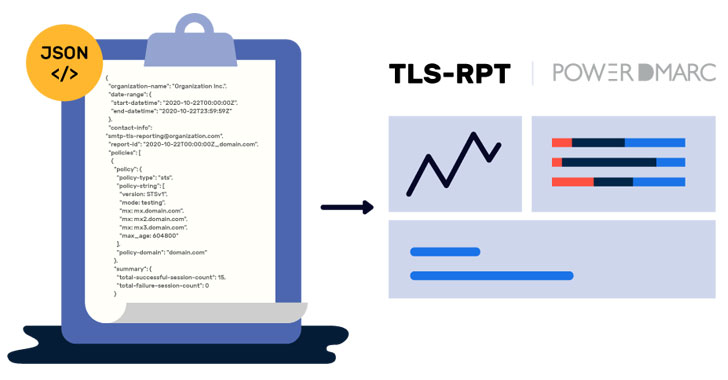

Rapports SMTP TLS (TLS-RPT) est une norme qui permet de signaler les problèmes de connectivité TLS rencontrés par les applications qui envoient des e-mails et détectent les erreurs de configuration. Il permet de signaler les problèmes de livraison des e-mails qui surviennent lorsqu’un e-mail n’est pas chiffré avec TLS. En septembre 2018, la norme a été documentée pour la première fois dans la RFC 8460.

Pourquoi vos e-mails nécessitent-ils un cryptage en transit?

L’objectif principal est d’améliorer la sécurité au niveau du transport pendant la communication SMTP, en garantissant la confidentialité du trafic de messagerie. De plus, le cryptage des messages entrants adressés à votre domaine améliore la sécurité des informations, en utilisant la cryptographie pour protéger les informations électroniques.

En outre, les attaques cryptographiques telles que les attaques de rétrogradation SMTP Man-in-the-Middle (MitM), ainsi que les attaques d’usurpation DNS, ont gagné en popularité ces derniers temps et sont devenues une pratique courante parmi les cybercriminels, qui peut être évitée en appliquant TLS. cryptage et extension du support aux protocoles sécurisés.

Comment une attaque MITM est-elle lancée?

Étant donné que le chiffrement a dû être mis à niveau dans le protocole SMTP, la mise à niveau pour la livraison chiffrée doit reposer sur une commande STARTTLS. Un attaquant MITM peut facilement exploiter cette fonctionnalité en effectuant un Attaque de rétrogradation SMTP sur la connexion SMTP en falsifiant la commande de mise à niveau en la remplaçant ou en la supprimant, forçant le client à revenir à l’envoi de l’e-mail en texte brut.

Après avoir intercepté la communication, un attaquant du MITM peut facilement voler les informations déchiffrées et accéder au contenu de l’e-mail. En effet, SMTP est la norme de l’industrie pour le transfert de courrier. Il utilise un cryptage opportuniste, ce qui implique que le cryptage est facultatif et que les e-mails peuvent toujours être livrés en texte clair.

Les attaques MITM peuvent également être lancées sous la forme d’un Attaque d’usurpation DNS:

Le DNS étant un système non chiffré, un cybercriminel peut remplacer les enregistrements MX dans la réponse à la requête DNS par un serveur de messagerie auquel il a accès et qu’il contrôle, détournant ainsi facilement le trafic DNS circulant sur le réseau.

L’agent de transfert de courrier, dans ce cas, délivre le courrier électronique au serveur de l’attaquant, lui permettant d’accéder et de falsifier le contenu du courrier électronique. L’e-mail peut ensuite être transmis au serveur du destinataire prévu sans être détecté.

Lorsque vous déployez MTA-STS, les adresses MX sont récupérées via DNS et comparées à celles trouvées dans le fichier de stratégie MTA-STS, qui est servi via une connexion sécurisée HTTPS, atténuant ainsi les attaques d’usurpation DNS.

Outre l’amélioration de la sécurité des informations et l’atténuation des attaques de surveillance omniprésentes, le chiffrement des messages en transit résout également de nombreux problèmes de sécurité SMTP.

Chiffrement TLS renforcé des e-mails avec MTA-STS

Si vous ne parvenez pas à transporter vos e-mails via une connexion sécurisée, vos données pourraient être compromises ou même modifiées et falsifiées par un cyber-attaquant.

Voici où MTA-STS intervient et résout ce problème, permettant un transit sécurisé pour vos e-mails, atténuant avec succès les attaques cryptographiques et améliorant la sécurité des informations en appliquant le cryptage TLS.

En termes simples, MTA-STS applique le transfert des e-mails via un chemin crypté TLS. Dans le cas où une connexion cryptée ne peut pas être établie, l’e-mail n’est pas du tout livré, au lieu d’être livré en texte clair.

En outre, les MTA récupèrent et stockent les fichiers de stratégie MTA-STS, qui servent en toute sécurité les adresses MX, ce qui rend plus difficile pour les attaquants de lancer une attaque d’usurpation DNS.

MTA-STS offre une protection contre :

- Attaques de rétrogradation

- Attaques Man-In-The-Middle (MITM)

- Il résout plusieurs problèmes de sécurité SMTP, y compris les certificats TLS expirés et le manque de prise en charge des protocoles sécurisés.

- Attaques d’usurpation DNS

Les principaux fournisseurs de services de messagerie, tels que Microsoft, Oath et Google, prennent en charge MTA-STS. Google, étant le plus grand acteur de l’industrie, occupe le devant de la scène lors de l’adoption de n’importe quel protocole, et l’adoption de MTA-STS par Google indique l’extension du support vers des protocoles sécurisés et souligne l’importance du cryptage des e-mails en transit.

Dépannage des problèmes de livraison des e-mails avec TLS-RPT

SMTP TLS Reporting fournit aux propriétaires de domaine des rapports de diagnostic (au format de fichier JSON) avec des détails élaborés sur les e-mails adressés à votre domaine et rencontrent des problèmes de livraison ou n’ont pas pu être livrés en raison d’une attaque de rétrogradation ou d’autres problèmes afin que vous puissiez résoudre le problème de manière proactive .

Dès que vous activez TLS-RPT, les agents de transfert de courrier acquiescent commenceront à envoyer des rapports de diagnostic concernant les problèmes de livraison des e-mails entre les serveurs communicants vers le domaine de messagerie désigné.

Les rapports sont généralement envoyés une fois par jour, couvrant et véhiculant les politiques MTA-STS observées par les expéditeurs, les statistiques de trafic ainsi que des informations sur les échecs ou les problèmes de livraison des e-mails.

La nécessité de déployer TLS-RPT:

- Si un e-mail ne parvient pas à être envoyé à votre domaine en raison d’un problème de livraison, vous en serez informé.

- TLS-RPT offre une visibilité améliorée sur tous vos canaux de messagerie afin que vous ayez un meilleur aperçu de tout ce qui se passe dans votre domaine, y compris les messages qui ne parviennent pas à être livrés.

- TLS-RPT fournit des rapports de diagnostic approfondis qui vous permettent d’identifier et d’accéder à la racine du problème de livraison des e-mails et de le résoudre sans délai.

L’adoption de MTA-STS et TLS-RPT rendue facile et rapide par PowerDMARC

MTA-STS nécessite un serveur Web compatible HTTPS avec un certificat valide, des enregistrements DNS et une maintenance constante. PowerDMARC vous rend la vie beaucoup plus facile en gérant tout cela pour vous, complètement en arrière-plan. de la génération de certificats et de fichiers de règles MTA-STS à l’application de règles, nous vous aidons à éviter les complexités liées à l’adoption du protocole. Une fois que nous vous avons aidé à le configurer en quelques clics, vous n’aurez même plus jamais à y penser.

Avec l’aide de PowerDMARC Services d’authentification de messagerie, vous pouvez déployer Hosted MTA-STS dans votre organisation sans tracas et à un rythme très rapide, avec l’aide duquel vous pouvez faire appliquer les e-mails à envoyer à votre domaine via une connexion cryptée TLS, sécurisant ainsi votre connexion et gardant les attaques MITM à distance.

PowerDMARC vous facilite la vie en facilitant le processus de mise en œuvre de TLS-RPT facile et rapide, à portée de main! Dès que vous vous inscrivez à PowerDMARC et activez la création de rapports SMTP TLS pour votre domaine, nous prenons la peine de convertir les fichiers JSON compliqués contenant vos rapports de problèmes de livraison d’e-mails, en documents simples et lisibles (par résultat et par source d’envoi), que vous pouvez parcourir et comprendre facilement! La plate-forme PowerDMARC détecte automatiquement et transmet par la suite les problèmes auxquels vous êtes confrontés lors de la livraison des e-mails, afin que vous puissiez les résoudre et les résoudre rapidement en un rien de temps!

PowerDMARC est une plate-forme SaaS d’authentification de messagerie unique qui combine toutes les meilleures pratiques d’authentification de messagerie telles que DMARC, SPF, DKIM, BIMI, MTA-STS et TLS-RPT, sous le même toit. Alors inscrivez-vous pour obtenir votre Analyseur DMARC gratuit aujourd’hui!