Amazon, en décembre 2021, a corrigé une vulnérabilité de haute gravité affectant son Application photos pour Android qui aurait pu être exploitée pour voler les jetons d’accès d’un utilisateur.

« Le jeton d’accès Amazon est utilisé pour authentifier l’utilisateur sur plusieurs API Amazon, dont certaines contiennent des données personnelles telles que le nom complet, l’e-mail et l’adresse », ont déclaré João Morais et Pedro Umbelino, chercheurs de Checkmarx. a dit. « D’autres, comme l’API Amazon Drive, permettent à un attaquant d’avoir un accès complet aux fichiers de l’utilisateur. »

La société israélienne de test de sécurité des applications a signalé le problème à Amazon le 7 novembre 2021, après quoi le géant de la technologie a déployé un correctif le 18 décembre 2021.

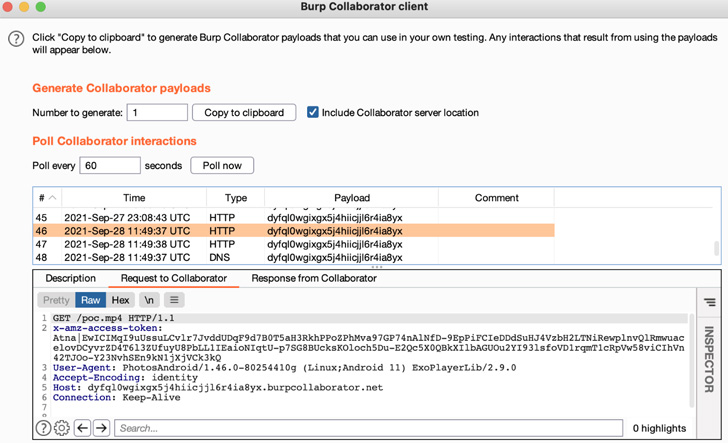

La fuite est le résultat d’une mauvaise configuration dans l’un des composants de l’application nommé « com.amazon.gallery.thor.app.activity.ThorViewActivity » qui est défini dans le Fichier AndroidManifest.xml et qui, lorsqu’il est lancé, initie une requête HTTP avec un en-tête contenant le jeton d’accès.

En un mot, cela signifie qu’une application externe pourrait envoyer un intention – un message pour faciliter la communication entre les applications – pour lancer l’activité vulnérable en question et rediriger la requête HTTP vers un serveur contrôlé par l’attaquant et extraire le jeton d’accès.

Appelant le bogue un cas d’authentification cassée, la société de cybersécurité a déclaré que le problème aurait pu permettre aux applications malveillantes installées sur l’appareil de saisir les jetons d’accès, accordant à l’attaquant les autorisations d’utiliser les API pour les activités de suivi.

Cela peut aller de la suppression de fichiers et de dossiers dans Amazon Drive à même l’exploitation de l’accès pour organiser une attaque de ransomware en lisant, cryptant et réécrivant les fichiers d’une victime tout en effaçant son historique.

Checkmarx a en outre noté que la vulnérabilité aurait pu avoir un impact plus large étant donné que les API exploitées dans le cadre de sa preuve de concept (PoC) ne constituent qu’un petit sous-ensemble de l’ensemble de l’écosystème Amazon.