La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a averti d’exploitation active de deux failles de sécurité affectant la plate-forme de surveillance d’entreprise open source Zabbix, les ajoutant à son Catalogue des vulnérabilités exploitées connues.

En plus de cela, la CISA recommande également que les agences du Federal Civilian Executive Branch (FCEB) corrigent tous les systèmes contre les vulnérabilités d’ici le 8 mars 2022 afin de réduire leur exposition aux cyberattaques potentielles.

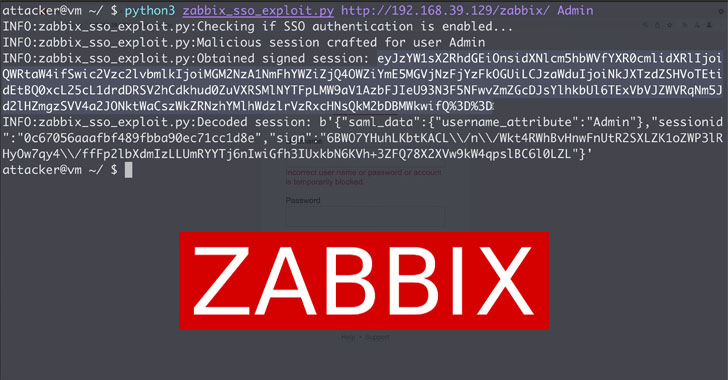

Suivi comme CVE-2022-23131 (score CVSS : 9,8) et CVE-2022-23134 (score CVSS : 5,3), les lacunes pourraient entraîner la compromission de réseaux complets, permettant à un acteur malveillant non authentifié d’élever les privilèges et d’obtenir un accès administrateur à l’interface Zabbix ainsi que d’apporter des modifications de configuration.

Thomas Chauchefoin de SonarSource a été crédité d’avoir découvert et signalé les deux failles, qui affectent les versions de Zabbix Web Frontend jusqu’à et y compris 5.4.8, 5.0.18 et 4.0.36. Les problèmes ont depuis été résolus dans les versions 5.4.9, 5.0.9 et 4.0.37 livrées fin décembre 2021.

Les deux failles sont le résultat de ce que la société appelle un « stockage de session non sécurisé », permettant aux attaquants de contourner l’authentification et d’exécuter du code arbitraire. Il convient toutefois de souligner que les failles n’affectent que les instances où l’authentification unique SAML (Security Assertion Markup Language) est activée.

« Fournissez toujours un accès aux services sensibles avec des accès internes étendus (par exemple, l’orchestration, la surveillance) via des VPN ou un ensemble restreint d’adresses IP, renforcez les autorisations du système de fichiers pour empêcher les modifications involontaires, supprimez les scripts de configuration, etc. » Chauchefoin mentionné.