Les responsables d’Exim ont patchs publiés pour corriger jusqu’à 21 vulnérabilités de sécurité dans son logiciel qui pourraient permettre à des attaquants non authentifiés d’exécuter complètement le code à distance et d’obtenir les privilèges root.

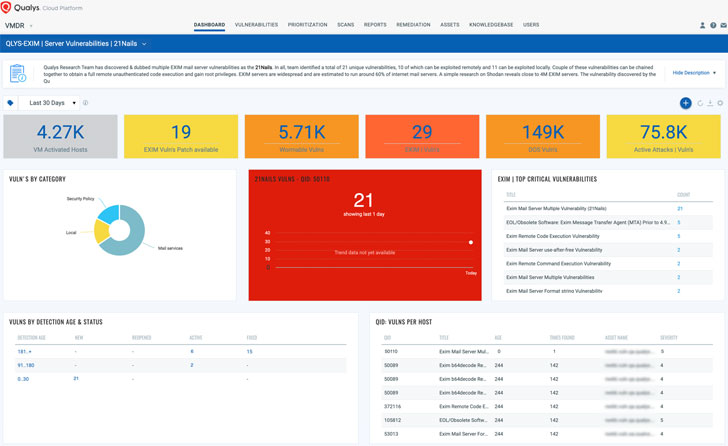

Nommé collectivement ’21 Ongles, «les failles comprennent 11 vulnérabilités nécessitant un accès local au serveur et 10 autres faiblesses qui pourraient être exploitées à distance. Les problèmes ont été découverts par Qualys et signalés à Exim le 20 octobre 2020.

«Certaines des vulnérabilités peuvent être enchaînées pour obtenir une exécution complète de code non authentifié à distance et obtenir les privilèges root sur le serveur Exim», a déclaré Bharat Jogi, directeur principal de Qualys, lors d’une divulgation publique. « La plupart des vulnérabilités découvertes par l’équipe de recherche Qualys pour, par exemple, CVE-2020-28017 affectent toutes les versions d’Exim depuis 2004. »

Exim est un agent de transfert de courrier (MTA) populaire utilisé sur les systèmes d’exploitation de type Unix, avec plus de 60% des serveurs de messagerie accessibles au public sur Internet exécutant le logiciel.

« Selon une enquête récente, environ 60% des serveurs Internet fonctionnent sur Exim. Une recherche Shodan révèle que près de 4 millions de serveurs Exim sont exposés à Internet. »

Un bref résumé de la 21 bugs est répertorié ci-dessous. S’ils sont exploités avec succès, ils pourraient être utilisés pour modifier les paramètres de messagerie et même ajouter de nouveaux comptes sur les serveurs de messagerie compromis. Les spécificités techniques sur les failles sont accessibles ici.

Vulnérabilités locales:

- CVE-2020-28007: Attaque de lien dans le répertoire des journaux d’Exim

- CVE-2020-28008: attaques variées dans le répertoire spool d’Exim

- CVE-2020-28014: création et clobber de fichiers arbitraires

- CVE-2021-27216: suppression arbitraire de fichiers

- CVE-2020-28011: débordement de la mémoire tampon du tas dans queue_run ()

- CVE-2020-28010: Écriture de tas hors limites dans main ()

- CVE-2020-28013: Débordement de la mémoire tampon du tas dans parse_fix_phrase ()

- CVE-2020-28016: Écriture de tas hors limites dans parse_fix_phrase ()

- CVE-2020-28015: Injection de nouvelle ligne dans le fichier d’en-tête de spool (local)

- CVE-2020-28012: indicateur de fermeture sur exécution manquant pour le canal privilégié

- CVE-2020-28009: débordement d’entier dans get_stdinput ()

Vulnérabilités à distance:

- CVE-2020-28017: débordement d’entier dans receive_add_recipient ()

- CVE-2020-28020: débordement d’entier dans receive_msg ()

- CVE-2020-28023: Lecture hors limites dans smtp_setup_msg ()

- CVE-2020-28021: Injection de nouvelle ligne dans le fichier d’en-tête de spool (distant)

- CVE-2020-28022: Heap hors limites en lecture et en écriture dans extract_option ()

- CVE-2020-28026: Troncature de ligne et injection dans spool_read_header ()

- CVE-2020-28019: échec de réinitialisation du pointeur de fonction après une erreur BDAT

- CVE-2020-28024: Dépassement de la mémoire tampon du tas dans smtp_ungetc ()

- CVE-2020-28018: Use-after-free dans tls-openssl.c

- CVE-2020-28025: Heap hors limites lu dans pdkim_finish_bodyhash ()

À la lumière des récents piratages de serveurs Microsoft Exchange, il est impératif que les correctifs soient appliqués immédiatement, car les serveurs de messagerie sont devenus une cible lucrative pour les campagnes d’espionnage. Dans le passé, les failles du logiciel Exim ont été activement exploitées par de mauvais acteurs pour monter une variété d’attaques, y compris le déploiement d’un Ver Linux pour installer des mineurs de crypto-monnaie sur les serveurs affectés.

En mai dernier, l’Agence de sécurité nationale (NSA) des États-Unis a averti que des agents militaires russes, connus publiquement sous le nom de Sandworm Team, profitaient d’une vulnérabilité d’exécution de code à distance suivie sous le nom de CVE-2019-10149 (alias Le retour du sorcier) pour « ajouter des utilisateurs privilégiés, désactiver les paramètres de sécurité du réseau, exécuter des scripts supplémentaires pour une exploitation ultérieure du réseau » au moins depuis août 2019.

La NSA appelé c’est un «accès rêvé de l’attaquant».

« Les agents de transfert de courrier sont des cibles intéressantes pour les attaquants car ils sont généralement accessibles sur Internet », a déclaré Jogi. « Une fois exploités, ils pourraient modifier les paramètres de messagerie sensibles sur les serveurs de messagerie, permettre aux adversaires de créer de nouveaux comptes sur les serveurs de messagerie cibles. »