Une vulnérabilité critique d’exécution de code à distance (RCE) désormais corrigée dans l’interface Web de GitLab a été détectée comme étant activement exploitée dans la nature, avertissent les chercheurs en cybersécurité, rendant un grand nombre d’instances GitLab accessibles sur Internet sensibles aux attaques.

Suivi comme CVE-2021-22205, le problème est lié à une validation incorrecte des images fournies par l’utilisateur qui entraîne l’exécution de code arbitraire. La vulnérabilité, qui affecte toutes les versions à partir de 11.9, a depuis été adressé par GitLab le 14 avril 2021 dans les versions 13.8.8, 13.9.6 et 13.10.3.

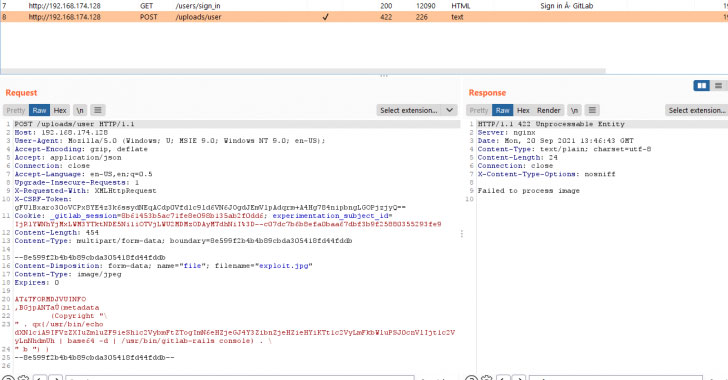

Dans l’une des attaques du monde réel détaillé par HN Security le mois dernier, deux comptes d’utilisateurs avec des privilèges d’administrateur ont été enregistrés sur un serveur GitLab accessible au public appartenant à un client anonyme en exploitant la faille susmentionnée pour télécharger une charge utile malveillante qui conduit à l’exécution à distance de commandes arbitraires, y compris l’obtention d’autorisations élevées.

Bien que la faille ait été initialement considérée comme un cas de RCE authentifié et qu’on lui ait attribué un score CVSS de 9,9, l’indice de gravité a été révisé à 10,0 le 21 septembre 2021 en raison du fait qu’il peut également être déclenché par des acteurs de la menace non authentifiés.

« Malgré la petite évolution du score CVSS, le passage d’authentifié à non authentifié a de grandes implications pour les défenseurs », a déclaré la société de cybersécurité Rapid7. mentionné dans une alerte publiée lundi.

Malgré la disponibilité publique des correctifs pendant plus de six mois, sur les 60 000 installations GitLab accessibles sur Internet, seulement 21 % des instances seraient entièrement corrigées contre le problème, 50 % restant étant encore vulnérables aux attaques RCE.

À la lumière de la nature non authentifiée de cette vulnérabilité, l’activité d’exploitation devrait augmenter, ce qui rend critique la mise à jour des utilisateurs de GitLab vers la dernière version dès que possible. « De plus, idéalement, GitLab ne devrait pas être un service accessible sur Internet », ont déclaré les chercheurs. « Si vous devez accéder à votre GitLab depuis Internet, pensez à le placer derrière un VPN. »

Une analyse technique supplémentaire liée à la vulnérabilité est accessible ici.