Des chercheurs en cybersécurité ont exposé les opérations d’un fournisseur de logiciels malveillants Android qui s’est associé à un deuxième acteur de la menace pour commercialiser et vendre un cheval de Troie d’accès à distance (RAT) capable de prendre le contrôle de l’appareil et d’exfiltrer des photos, des emplacements, des contacts et des messages à partir d’applications populaires telles que Messages Facebook, Instagram, WhatsApp, Skype, Telegram, Kik, Line et Google.

Le vendeur, qui s’appelle « Triangle« dans un certain nombre de forums darknet, serait un homme de 25 ans d’origine indienne, l’individu ayant ouvert une boutique pour vendre le malware il y a trois ans le 10 juin 2017, selon une analyse publiée par Point de contrôle Recherche aujourd’hui.

« Le produit était un RAT mobile, ciblant les appareils Android et capable d’exfiltrer les données sensibles d’un serveur C&C, détruisant les données locales – voire supprimant parfois tout le système d’exploitation », ont déclaré les chercheurs.

Un marché souterrain actif pour les malwares mobiles

En rassemblant les activités de Triangulum, la société de cybersécurité a déclaré que le développeur de logiciels malveillants – en plus de faire de la publicité pour le RAT – a également recherché des investisseurs et des partenaires potentiels en septembre 2017 pour montrer les fonctionnalités de l’outil avant de proposer l’outil à la vente.

Triangulum, par la suite, aurait été retiré du réseau pendant environ un an et demi, sans aucun signe d’activité sur le darknet, pour refaire surface le 6 avril 2019, avec un autre produit appelé «Rogue», ce temps en collaboration avec un autre adversaire nommé « Développement HeXaGoN», qui s’est spécialisé dans le développement de RAT basés sur Android.

Notant que Triangulum avait précédemment acheté plusieurs produits malveillants proposés par HeXaGoN Dev, Check Point a déclaré que Triangulum avait annoncé ses produits sur différents forums darknet avec des infographies bien conçues répertoriant toutes les fonctionnalités du RAT. De plus, HeXaGoN Dev s’est fait passer pour un acheteur potentiel dans le but d’attirer plus de clients.

Alors que le produit de 2017 a été vendu pour un abonnement fixe de 60 $ sous forme d’abonnement à vie, les fournisseurs sont passés à un modèle plus viable financièrement en 2020 en facturant aux clients entre 30 $ (1 mois) et 190 $ (accès permanent) pour le malware Rogue.

Fait intéressant, les tentatives de Triangulum d’étendre le marché russe du darknet ont échoué suite au refus de l’acteur de partager des vidéos de démonstration sur le message du forum annonçant le produit.

Du cosmos aux nuances sombres en passant par Rogue

Rogue (v6.2) – qui semble être la dernière itération d’un malware appelé Dark Shades (v6.0) initialement vendu par HeXaGoN Dev avant d’être acheté par Triangulum en août 2019 – comprend également des fonctionnalités issues d’une deuxième famille de logiciels malveillants. appelé Hawkshaw, dont le code source est devenu public en 2017.

« Triangulum n’a pas développé cette création à partir de rien, il a pris ce qui était disponible dans les deux mondes, l’open-source et le darknet, et a uni ces composants », ont déclaré les chercheurs.

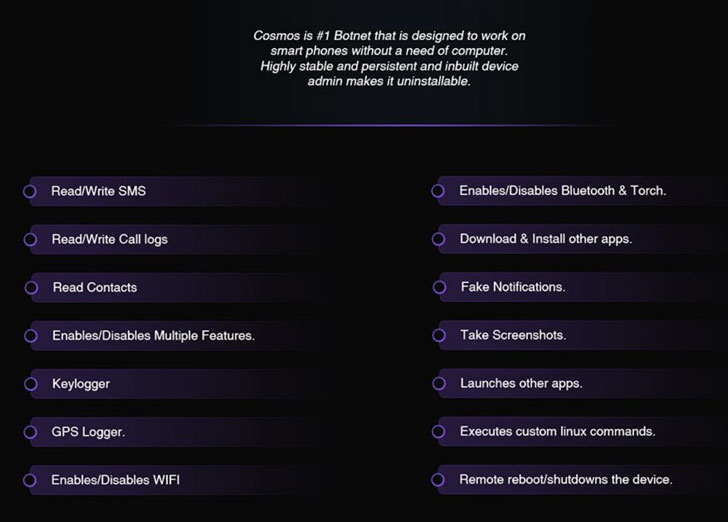

Il s’avère que Dark Shades est un « successeur supérieur » de Cosmos, un RAT distinct vendu par l’acteur HeXaGoN Dev, rendant ainsi la vente de Cosmos redondante.

Rogue est commercialisé comme un RAT «conçu pour exécuter des commandes avec des fonctionnalités incroyables sans avoir besoin d’ordinateur (sic)», avec des capacités supplémentaires pour contrôler les clients infectés à distance à l’aide d’un panneau de contrôle ou d’un smartphone.

En effet, le RAT dispose d’un large éventail de fonctionnalités pour prendre le contrôle de l’appareil hôte et exfiltrer tout type de données (telles que photos, emplacement, contacts et messages), modifier les fichiers sur l’appareil et même télécharger des charges malveillantes supplémentaires. , tout en s’assurant que l’utilisateur accorde des autorisations intrusives pour mener à bien ses activités néfastes.

Il est également conçu pour contrecarrer la détection en masquant l’icône de l’appareil de l’utilisateur, contourner les restrictions de sécurité Android en exploitant les fonctionnalités d’accessibilité pour enregistrer les actions de l’utilisateur et enregistrer son propre service de notification pour espionner chaque notification qui apparaît sur le téléphone infecté.

De plus, la furtivité est intégrée à l’outil. Rogue utilise l’infrastructure Firebase de Google comme un serveur de commande et de contrôle (C2) pour dissimuler ses intentions malveillantes, abusant de la plate-forme messagerie cloud fonction pour recevoir des commandes du serveur, et Base de données en temps réel et Cloud Firestore pour télécharger des données et des documents accumulés à partir de l’appareil victime.

Rogue a subi une fuite en avril 2020

Triangulum est peut-être actuellement actif et élargit sa clientèle, mais en avril 2020, le malware a fini par être divulgué.

Chercheur ESET Lukas Stefanko, dans un tweeter le 20 avril de l’année dernière, a déclaré que le code source du backend du botnet Android Rogue a été publié dans un forum souterrain, notant « qu’il a beaucoup de problèmes de sécurité » et que « c’est un nouveau nom pour Dark Shades V6.0 (même développeur) . «

Mais malgré la fuite, les chercheurs de Check Point notent que l’équipe de Triangulum reçoit toujours des messages sur le forum Darknet de l’acteur de la part de clients intéressés.

«Les fournisseurs de malwares mobiles sont de plus en plus ingénieux sur le dark net. Nos recherches nous donnent un aperçu de la folie du dark net: comment les malwares évoluent et combien il est désormais difficile de les suivre, les classer et les protéger efficacement. », A déclaré Yaniv Balmas, responsable de la cyber-recherche chez Check Point.

« Le marché souterrain est toujours comme le Far West dans un sens, ce qui rend très difficile de comprendre ce qui est une menace réelle et ce qui ne l’est pas. »